Большой передел мира

266,738,371

522,014

Сообщение не найдено!

Сообщение #5093168 не найдено в ветке "Большой передел мира"!

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

«Чипокалипсис» продолжается. Найдено семь новых способов взломать процессоры Intel, AMD и ARM

Новость 327 0

16.11.2018, ПТ, 14:37, МскНовость 327 0

Эксперты выявили не менее семи новых вариантов атак на процессоры класса Meltdown/Spectre. Не исключено, что рабочих методов эксплуатации спекулятивного выполнения команд для кражи данных гораздо больше.

Прогнозы и предположения

Исследователи уязвимостей Spectre и Meltdown, чье обнаружение в начале 2018 г. ознаменовало собой так называемый «чипокалипсис», выявили еще семь потенциальных атак спекулятивного выполнения на процессоры разных производителей. Часть из них уже не слишком опасны, поскольку выработанные ранее методики защиты и снижения угрозы эффективны и против «новых» атак. Однако остальные по-прежнему требуют пристального внимания со стороны производителей аппаратного и программного обеспечения.

Напомним две серьезные уязвимости — Meltdown и Spectre — были обнаружены в январе 2018 г. в процессорах Intel, AMD и ARM64. Meltdown давал возможность пользовательскому приложению получить доступ к памяти ядра, а также к другим областям памяти устройства. Spectre же нарушал изоляцию памяти приложений, благодаря чему через эту уязвимость можно получить доступ к данным чужого приложения. В совокупности эти проблемы и получили название «чипокалипсиса».

Варианты Meltdown, старые...

Комментируя новые обнаруженные уязвимости, эксперты указывают, что спекулятивное выполнение инструкций — это ключевой метод оптимизации производительности современных процессоров. Чтобы повысить скорость работы, процессоры прогнозируют, выполнение каких инструкций потребуется от них в ближайшее время, и начинают их выполнять досрочно. Если прогноз подтверждается, процессор продолжает выполнять инструкцию. Если же оказывается, что в ее выполнении не было необходимости, все то, что процессор уже успел сделать, откатывается назад. При этом данные прерванного выполнения могут сохраняться в кэше.

При «оригинальной» атаке, эксплуатирующей Meltdown, производится обращение к памяти ядра как раз в ходе такого преждевременного выполнения инструкции. Потом процессор понимает, что у пользовательского приложения нет права читать эту память. После этого выполнение инструкции прерывается, состояние системы откатывается назад, однако при этом в кэше оседают данные, прочитанные в памяти ядра. Эти данные можно найти в кэше, проведя атаку через сторонние каналы.

Теперь выясняется, что за время, прошедшее с момента обнаружения уязвимостей и описания первых атак на них, были найдены еще несколько способов атаковать процессоры в том же стиле. Например, попытка считывать системный регистр без соответствующих прав (только с правами пользователя). Процессор заблокирует эту попытку, но из-за спекулятивного выполнения на эту процедуру у него уйдет несколько тактов. Еще один вариант атаки — использование математического сопроцессора (FPU), когда он неактивен (выводится сообщение об ошибке, но после этого операционная система его активирует), и попытки производить запись поверх защищенных от записи данных.

...и новые

В новой работе исследователи указывают на дополнительные варианты Meltdown, при которых используются ключи защиты пользовательского пространства (PKU). Такие ключи были реализованы впервые в процессорах Skylake: они позволяют приложениям маркировать определенные области памяти с помощью четырехбитных ключей. Приложения инструктируют процессор использовать конкретные защитные ключи, и попытка получить доступ к области памяти, отмеченной другими ключами, приведет к ошибке. Однако опять возникает спекулятивный зазор в несколько наносекунд, во время которого существует возможность извлечения защищаемых данных.

Следующий описываемый вариант Meltdown подразумевает злоупотребление расширением для защиты памяти MPX (MemoryProtectioneXtensions). MPX рассчитано на выявление и пресечение попыток обращения к значениям за пределами динамической области памяти. Как и в случае с другими вариантами атаки, злоумышленник может эксплуатировать временной зазор, возникающий между спекулятивным выполнением нелегитимных инструкций и генерацией сообщения об ошибке. Расширение MPX существует только в 64-битных системах, в то время как 32-битные системы — производства и Intel, и AMD — используют более простой метод защиты пределов динамической памяти, и он тоже уязвим перед аналогичной атакой.

Весь спектр вариантов Spectre

Все разновидности атаки Spectre, также как и Meltdown, следуют одному и тому же принципу. Процессоры прогнозируют ветвления команд и на основе этих прогнозов производят спекулятивное их выполнение. Если прогноз оказывается ошибочным, выполнение откатывается, но в кэше остаются определенные данные. Злоумышленник может вынудить процессор выполнить нужные ему прогнозы и использовать это для кражи данных.

Атаки класса Spectre распределились по ряду категорий. Процессоры оснащены сразу несколькими модулями прогнозирования, а прогнозы зависят от адреса ветвления и конечных его точек. Кроме того, процессор предсказывает, где продолжится выполнение команд при возвращении от одной функции к другой — эту операцию также выполняет отдельный модуль прогнозирования.

Существует несколько способов заставить модуль предсказания ветвлений работать нужным злоумышленнику образом. Например, этот модуль можно настроить так, чтобы он неверно предсказывал, какое ветвление подвергнется атаке. Можно с той же целью использовать ветвление, располагающееся по связанному, но все-таки иному адресу в памяти. Spectre также открывает возможность использовать алгоритмы прогнозирования в одном процессе для выдачи неверных прогнозов в другом адресном пространстве или даже в ядре. Неверные прогнозы также могут случаться, когда величина перезаписывается в память, а модули спекулятивного выполнения не замечают этого и производят выполнение команд на основе старого значения.

В общей сложности эксперты описали пять сценариев, при которых может производиться неверное прогнозирование: четыре из них используют предикторы ветвлений, один — некорректную запись в память.

Первые четыре атаки можно использовать против одного и того же адресного пространства или какого-либо другого, а также против одного и того же ветвления или другого, связанного с ним. Таким образом, возникает сразу 16 вариантов атаки. Авторы исследования описывают только несколько комбинаций, включающих эксплуатацию предиктора и атаки на конкретный адрес в памяти или сразу на определенное адресное пространство.

Интересно, что один из этих вариантов Spectre продемонстрировал большую эффективность против новейших процессоров AMD, чем считалось ранее. Он также работает и против процессоров ARM.

Intel и AMD к настоящему времени уже реализовали несколько механизмов, ограничивающих спекулятивное выполнение команд и прогнозирование со стороны процессора, обеспечив разработчиков ПО инструментами для защиты от Spectre. Например, появилась возможность пресекать попытки исполняемого кода, обладающего правами рядового пользователя, воздействовать на спекулятивное выполнение команд на уровне ядра, а также возможность блокировать влияние прогнозов, сделанных на уровне одного логического ядра, на прогнозы других ядер процессора. Кроме того, добавлена возможность сбрасывать некоторые структуры данных, используемых для прогнозирования, чтобы предотвратить злоупотребление предикторами.

«Вполне вероятно, что со временем будут найдены и другие способы эксплуатации архитектурных особенностей процессоров в духе Spectre и Meltdown, — полагает Олег Галушкин, директор по информационной безопасности компании SECConsultServices. — В ближайшем будущем все попытки защититься от этих атак будут носить более или менее локальный характер, поскольку фундаментальный подход потребует пересмотра всей архитектуры современных процессоров».

Источник

По последней строчке:

А наш Эльбрус уже на другой архитектуре и не подвержен этим проблемам.

X

16 ноя 2018 17:35Предупреждение от модератора Сизиф:

Привычный Айти-флейм здесь не начинаем. Можно на специализированных ветках, где это - не флейм. Здесь этой новостью и ограничимся.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Лукка

77 лет

Карма: +30,278.40

Регистрация: 10.07.2007

Сообщений: 35,267

Читатели: 80

Регистрация: 10.07.2007

Сообщений: 35,267

Читатели: 80

Цитата: DeC от 16.11.2018 14:51:08ISRAEL IS GOING FOR EARLY ELECTIONS: CHANNEL 10

В Израиле будут досрочные выборы

Предсказуемо после ухода Либермана.

С Хамасом Израиль сел в выгребную яму, которую сам себе вырыл и которую сам вторичным продуктом заполнил. Создав Хамас и добившись раскола Палестины на Газу и Западный берег, Израиль торжествовал. И, хотя Хамас вырос из еврейских лямок, он по причине того раскола до сих пор Израилю нужен. Настолько нужен, что в разгар нынешней микровойны они сами завезли в Газу 10 лимонов катарских денег в коробках из под ксерокса. И израильское правительство готово и на большее потакание Хамасу, лишь бы в Газе духа Абу Мазена и объедингения с Западным Берегом не было. Поэтому весь сыр-бор вокруг Газы и Хамаса не более, чем повод для схватки скорпионов в еврейской банке с Хамасом как судьёй, решающим, кому достанется временная победа.

Отредактировано: Dobryаk - 16 ноя 2018 18:43:56

Вси бо вы сынове Божии есте верою о Христе Иисусе. Елице бо во Христа крeстистеся, во Христа облекостеся, несть иудей, ни эллин, несть раб ни свободь, несть мужеский пол, ни женский. Вси бо вы едино есте о Христе Иисусе

Послание Галатам Павла апостола

Послание Галатам Павла апостола

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

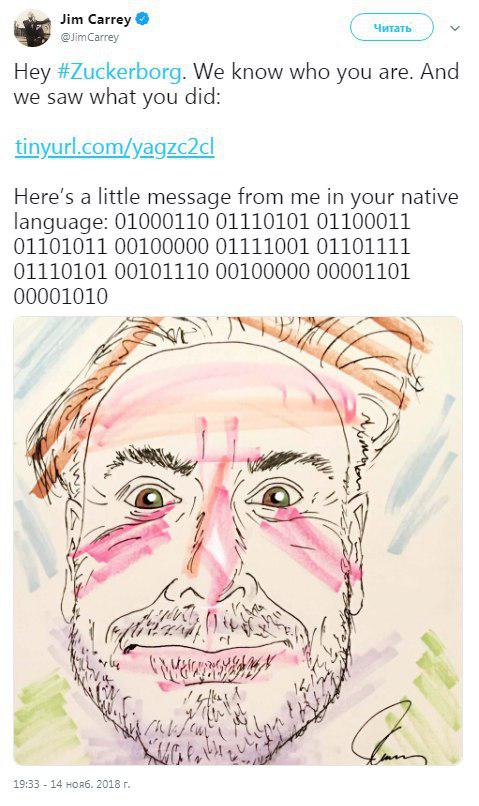

«Эй, Цукерборг, мы знаем кто ты, и знаем что ты сделал.

Вот небольшое послание для тебя на твоем родном языке: Fuck you»

Керри так же дал ссылку на разгромную статью New York Times о проплаченной информационной компании, которой Facebook хотел отделаться от критиков, приписывая им связи с Джорджем Соросом.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Бойцы отряда коммандос («Красный отряд») талибов.

В их задачи входит проведение специальных операций ночью и днем в асимметричном конфликте.

В их задачи входит проведение специальных операций ночью и днем в асимметричном конфликте.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Президент Макрон сутки провел на авианосце Charles de Gaulle, включая ночевку, и почему-то выглядит несколько помятым:

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

ВОПРОС НОВЫХ САНКЦИЙ ПРОТИВ РФ НА ПЕРЕГОВОРАХ ГЛАВ МИД СТРАН ЕС 19 НОЯБРЯ РАССМАТРИВАТЬСЯ НЕ БУДЕТ – ИСТОЧНИК РИА

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Монтевидео

64 года

Карма: +8,414.78

Регистрация: 19.08.2007

Сообщений: 21,217

Читатели: 5

Регистрация: 19.08.2007

Сообщений: 21,217

Читатели: 5

Турция располагает еще одной записью переговоров команды ликвидаторов Дж. Хашокджи

По словам СМИ Турции, власти этой страны располагают еще одной записью переговоров команды убийц, которой была поручена ликвидация оппозиционного саудовского журналиста."Имеющиеся в распоряжении турецких властей аудиозаписи убийства Джамаля Хашокджи противоречат версии, которую выдвинула генпрокуратура Саудовской Аравии", сообщает газета Hurriyet со ссылкой на источник в правоохранительных органах.

По версии Эр-Рияда, в саудовское консульство в Стамбуле прибыла группа людей с целью убедить опального журналиста вернуться в королевство. Глава группы приказал ликвидировать его в случае провала операции. После того, как прибывшим саудовцам не удалось убедить Хашокджи, ему ввели большую дозу наркотического вещества, приведшую к смерти.

По информации газеты Hurriyet, Турция располагает большим количеством доказательств, включая семиминутную аудиозапись, на которой "слышны отчаянные попытки Хашокджи выжить, и нет никаких намеков на то, что кто-то пытается убедить его". Турецкие правоохранители также не подтверждают, что Хашокжи убили после введения большой дозы наркотика. Как сообщили источники газеты, "его задушили веревкой или чем-то вроде полиэтиленового пакета".

Саудовская прокуратура подтвердила расчленение Хашокджи в Стамбуле

Пресс-секретарь саудовской прокуратуры также заметил, что цель команды, которая отправилась в Стамбул, заключалась в том, чтобы убедить Хашокджи вернуться в Саудовскую Аравию, но они не смогли вывести его из здания консульства. По словам прокурора Саудовской Аравии, тело Хашокджи после расчленения было передано местному жителю в Турции вне здания консульства.

____________________

Турки словно заранее знали, что журналист будет убит и обложили саудовское посольство в Стамбуле кучей прослушивающих устройств.

https://www.youtube.com/watch?v=d4yHZPH6NU0

Бишкек

Карма: +2,631.30

Регистрация: 08.09.2013

Сообщений: 6,364

Читатели: 0

Регистрация: 08.09.2013

Сообщений: 6,364

Читатели: 0

Премьера короткометражного фильма компьютерной фирмы"Wargaming" (выпускающая всем известную игру про танки) ко дню окончания Первой Мировой Войны. Получается так что компьютерная фирма снимает фильмы получше многих модных режиссеров.

https://worldoftanks.ru/ru/news/history/osovets/

https://worldoftanks.ru/ru/news/history/osovets/

Скрытый текст

Отредактировано: svlg - 16 ноя 2018 17:06:58

Торонто

55 лет

Карма: +16,051.65

Регистрация: 04.11.2009

Сообщений: 9,034

Читатели: 9

Регистрация: 04.11.2009

Сообщений: 9,034

Читатели: 9

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

16 ноя, 17:39

КИЕВ, 16 ноября. /ТАСС/. Импорт товаров из РФ на Украину за январь-сентябрь в денежном выражении составил $5,8 млрд, что на 21% больше, чем за аналогичный период 2017 года. Об этом свидетельствуют данные Государственной службы статистики Украины (Госстат).

По данным Госстата, экспорт товаров из Украины в Россию при этом уменьшился на 7,5% и составил $2,7 млрд. Таким образом, Украина сохраняет отрицательное сальдо торговли с РФ. Разница между объемами импорта и экспорта составляет $3,1 млрд.

ТАСС

КИЕВ, 16 ноября. /ТАСС/. Импорт товаров из РФ на Украину за январь-сентябрь в денежном выражении составил $5,8 млрд, что на 21% больше, чем за аналогичный период 2017 года. Об этом свидетельствуют данные Государственной службы статистики Украины (Госстат).

По данным Госстата, экспорт товаров из Украины в Россию при этом уменьшился на 7,5% и составил $2,7 млрд. Таким образом, Украина сохраняет отрицательное сальдо торговли с РФ. Разница между объемами импорта и экспорта составляет $3,1 млрд.

ТАСС

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

16 ноя, 17:48

ГААГА, 16 ноября. /ТАСС/. Нидерланды не поддерживают активно продвигаемую Францией и Германией идею создания единой европейской армии.

Об этом заявил в пятницу на пресс-конференции премьер-министр страны Марк Рютте.

"Для Нидерландов идея европейской армии заходит слишком далеко, - отметил он. - НАТО остается ключевым элементом нашей оборонной политики".

Президент Франции Эмманюэль Макрон 6 ноября заявил в эфире радиостанции Europa1, что Европе следует создать собственные единые вооруженные силы.

Он также высказал мнение, что Европейскому союзу необходимо защищаться от Китая, России и США. Затем канцлер Германии Ангела Меркель отметила, что ЕС следует работать в направлении создания единой армии сообщества.

ТАСС

ГААГА, 16 ноября. /ТАСС/. Нидерланды не поддерживают активно продвигаемую Францией и Германией идею создания единой европейской армии.

Об этом заявил в пятницу на пресс-конференции премьер-министр страны Марк Рютте.

"Для Нидерландов идея европейской армии заходит слишком далеко, - отметил он. - НАТО остается ключевым элементом нашей оборонной политики".

Президент Франции Эмманюэль Макрон 6 ноября заявил в эфире радиостанции Europa1, что Европе следует создать собственные единые вооруженные силы.

Он также высказал мнение, что Европейскому союзу необходимо защищаться от Китая, России и США. Затем канцлер Германии Ангела Меркель отметила, что ЕС следует работать в направлении создания единой армии сообщества.

ТАСС

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Лавров: Россия намерена вести работу по расширению расчетов в нацвалютах. Российские дипломаты в Азии, Африке и Латинской Америке регулярно формулируют конкретные предложения на этот счет.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

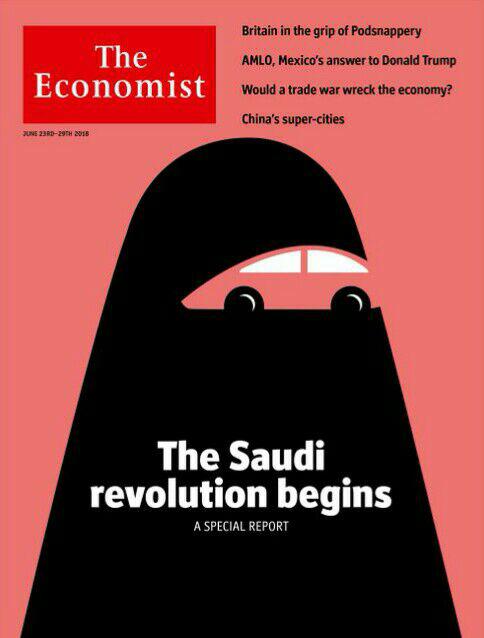

Обложка свежего номера The Econimist.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Тем временем Румыния стала очередной страной — претендентом на получение бодрящих экономических санкций от руководства Евросоюза.

Давеча заместитель спикера правящей Социал-демократической партии (PSD) Флорин Иордаке, выступая в парламенте, обрушился с критикой на сидевших в зале представителей Брюсселя, а после выступления и вовсе показал уважаемым еврогосподам оба средних пальца.

Впрочем, санкции грозят румынам не за факи (а жаль — был бы мощный прецедент).

Ранее Европейский парламент опубликовал крайне жёсткий отчёт по поводу проводимой в Румынии судебной реформы. По мнению Брюсселя, новые изменения в законодательстве полностью перечёркивают весь прогресс в деле борьбы с государственной коррупцией, достигнутый за 11 лет пребывания Румынии в составе Евросоюза. Если реформы не будут отменены, самую бедную европейскую страну ждут экономические санкции.

Судя по всему, ЕС опять собрался выстрелить себе в ногу. В случае введения евросанкций «государства-повстанцы» в лице Польши и Венгрии получат себе верного союзника. Непопулярное в народе румынское правительство в одночасье станет лидером народно-освободительной борьбы, а ЕС — тираном («Мало нам было коммунистической Москвы!»). Уже сейчас 51% граждан Румынии выступают за выход из состава ЕС, и это несмотря на огромные вливания европейского капитала в экономику страны.

Однако и дальше игнорировать издевательство румынских властей над европейским законодательством Брюссель не может, что чревато потерей управляемости всего Восточного макрорегиона. Сейчас половина стран — членов ЕС из Восточной Европы демонстративно действуют вне европейских юридических норм и чихать хотели на санкции. А дурной пример заразителен.

Давеча заместитель спикера правящей Социал-демократической партии (PSD) Флорин Иордаке, выступая в парламенте, обрушился с критикой на сидевших в зале представителей Брюсселя, а после выступления и вовсе показал уважаемым еврогосподам оба средних пальца.

Впрочем, санкции грозят румынам не за факи (а жаль — был бы мощный прецедент).

Ранее Европейский парламент опубликовал крайне жёсткий отчёт по поводу проводимой в Румынии судебной реформы. По мнению Брюсселя, новые изменения в законодательстве полностью перечёркивают весь прогресс в деле борьбы с государственной коррупцией, достигнутый за 11 лет пребывания Румынии в составе Евросоюза. Если реформы не будут отменены, самую бедную европейскую страну ждут экономические санкции.

Судя по всему, ЕС опять собрался выстрелить себе в ногу. В случае введения евросанкций «государства-повстанцы» в лице Польши и Венгрии получат себе верного союзника. Непопулярное в народе румынское правительство в одночасье станет лидером народно-освободительной борьбы, а ЕС — тираном («Мало нам было коммунистической Москвы!»). Уже сейчас 51% граждан Румынии выступают за выход из состава ЕС, и это несмотря на огромные вливания европейского капитала в экономику страны.

Однако и дальше игнорировать издевательство румынских властей над европейским законодательством Брюссель не может, что чревато потерей управляемости всего Восточного макрорегиона. Сейчас половина стран — членов ЕС из Восточной Европы демонстративно действуют вне европейских юридических норм и чихать хотели на санкции. А дурной пример заразителен.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

BBC утверждает, что 700 солдат Африканского командования ВС США будут выведены с континента для усиления ими армии при возможной угрозе России и Китая.

Пентагон ни про угрозы, ни про РФ ничего не заявлял, а ротацию объяснил поддержанием конкурентной позиции в мире.

Пентагон ни про угрозы, ни про РФ ничего не заявлял, а ротацию объяснил поддержанием конкурентной позиции в мире.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Россия, Китай и, внезапно, Канада - главные виновники возможного глобального потепления.

Об этом пишет журнал Nature Communications: США тоже загрязняют, но, конечно, не так сильно. Конечно.

Об этом пишет журнал Nature Communications: США тоже загрязняют, но, конечно, не так сильно. Конечно.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

ТОВАРООБОРОТ РФ И США ЗА 9 МЕСЯЦЕВ ВЫРОС НА 13% ДО $20,8 МЛРД, НО ЭТОГО МАЛО - ПОСОЛ В ВАШИНГТОНЕ

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

С 16 по 18 ноября в Дублине проходит первая международная конференция против военных баз США и НАТО в Европе. Организатором выступила ирландская общественная организация "PANA". На мероприятии выступят 42 спикера из Кубы, Германии, США, Великобритании, Греции, Японии, Аргентины, Израиля и Колумбии.

В Брюсселе к конференции относятся скептически. В возможности пацифистов не верят.

Участники сегодняшней конференции проведут 3-4 апреля 2019-го года демонстрацию в Вашингтоне под лозунгом "Нет войне, нет НАТО". Это будет приурочено к 70-летнему юбилея альянса.

http://nousnatobases.org/

В Брюсселе к конференции относятся скептически. В возможности пацифистов не верят.

Участники сегодняшней конференции проведут 3-4 апреля 2019-го года демонстрацию в Вашингтоне под лозунгом "Нет войне, нет НАТО". Это будет приурочено к 70-летнему юбилея альянса.

http://nousnatobases.org/

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,782.26

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,544

Читатели: 55

EU COMMISSION TO TAKE FIRST STEP IN DISCIPLINING ITALY OVER ITS 2019 BUDGET ON NOV 21 - EU OFFICIALS

Еврокоммисия сделает 21 ноября первые шаги по наказанию Италии из-за бюджета 2019

Еврокоммисия сделает 21 ноября первые шаги по наказанию Италии из-за бюджета 2019

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Москва

62 года

Карма: +23,217.06

Регистрация: 15.07.2009

Сообщений: 31,362

Читатели: 8

Регистрация: 15.07.2009

Сообщений: 31,362

Читатели: 8

Цитата: Ворон Кутха от 16.11.2018 16:35:34Не раньше, чем тех же мигрантов сожрут. Общество слишком уж разреженно, отклик от одной группы гасится херовой кучей прокладок в стиле "а вы баварцы, а вы шнапс не любите, а вы против гейпарадов." Вот как Алемания внутри себя договорится, на базе чего ВСЕ они смогут договориться - начиная от фолька в Бранденбурге и заканчивая дремучим горцем с какого-нибудь Вассерфалена в Тюрингии - тут и настанет пора гуманитарных превентивных ковровых бомбометаний.

Не договорятся.

Ибо ненависть коренного баварца к какому-нибудь пруссаку примерно в 100500 раз глубже, чем к беженцу-сенегальцу, который срёт у него на участке и ворует инвентарь.

И кроме того, откуда взять нового Бисмарка?

И даже если его найти, откуда он возьмёт деньги на объединение? – Ротшильд больше не даст.

Да даже если и даст – где взять безумного Людвига II, которому можно дать кредит на строительство замка, после чего забрать суверенитет его страны за проценты, а самого утопить?

И так с каждой их "землёй" – проблемы множатся и ширятся.

Ждёт Германию неизбежный распад на исходные 350 княжеств, воюющих между собою за российских и китайских туристов...

Отредактировано: dmitriк62 - 16 ноя 2018 17:32:20

Многие пытаются смотреть, куда идёт дым.

А надо бы - откуда ветер дует.

А надо бы - откуда ветер дует.

Сейчас на ветке:

432,

Модераторов: 0,

Пользователей: 64,

Гостей: 261,

Ботов: 107

Andrew Carlssin

, Arbyzoff

, AuT

, Dominik1967

, Erics

, Gizz

, Gorillych

, Gran

, JokerFS

, Kollina

, Lavrow_O

, Loid

, MAPKOBKA

, Marika Stanovoi

, Mihus

, NavyGator

, Orthodox

, Osq

, Resident1

, Rostislav

, RunMan

, SBeaR

, SOSED

, Sanchess

, Smallman

, Talagai

, Ura

, Vladislav

, White Pawn

, Zf07

, Zu

, avr

, belskif

, coshmar

, korumis

, mmm7

, rat1111

, releyman

, shova

, slabo

, tz

, wow

, zhelex

, Александр Алексеевич

, Андрей 371

, Артем

, БВБ64

, Вадик 69

, Влад Филоненко

, КВ-2020

, Ктулх Оглы

, Локи

, Поверонов

, Радонеж

, Санчес

, Сергей Козырев

, Сорокин Борис

, Старушка с Урала

, Техножрец

, Товарищ Сухов

, Халтура

, Хан79

, Швея