Региональная безопасность

88,829

220

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

В 2018 году активность НАТО у границ России и Беларуси возрастет вдвое

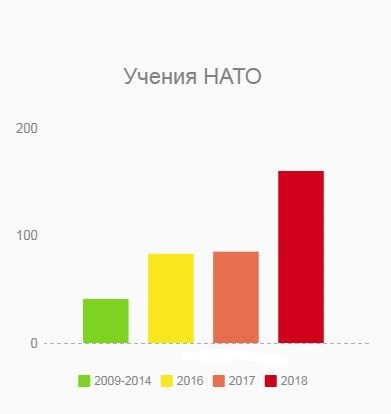

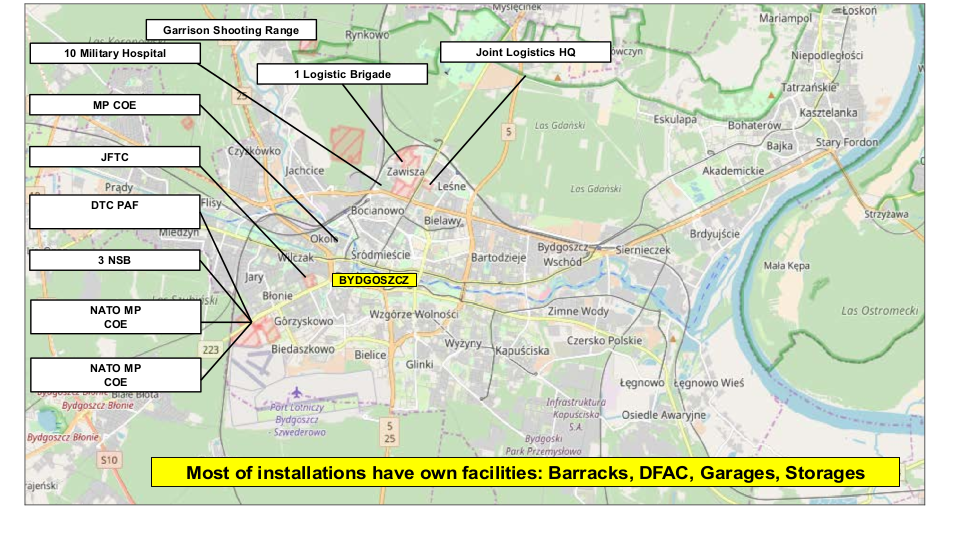

Последние несколько лет Североатлантический альянс продолжает активно осваивать Восточноевропейский регион. Вслед за размещением вооружения и военной техники в Польше и странах Балтии, представители Альянса анонсировали интенсификацию подготовки к «отражению военной агрессии» в 2018 году.

Под этим лозунгом в текущем году военно-политическое руководство НАТО запланировало провести вдвое больше военных учений по сравнению с 2017 годом. В соответствии с официально опубликованным списком военных учений, в первом полугодии 2018 года страны-участницы Альянса проведут более 80 учений, тогда как за весь прошлый год всего было проведено 85.

Что примечательно, 20 (!) из всех заявленных на первое полугодие 2018 года мероприятий боевой и оперативной подготовки войск Альянса пройдут на территории соседних с Беларусью стран: Польши, Литвы и Латвии, еще шесть учений – в Украине.

Среди всего перечня военных маневров особое внимание своим масштабом и близостью проведения к границам Беларуси привлекают следующие мероприятия:

в Литве с 9 по 21 апреля – международные противотанковые учения «Hunter-2018»;

в Польше, Литве и Латвии с 22 марта по 22 апреля – американские многонациональные военные учения «Saber Junction 18»;

в Латвии с 15 по 29 апреля – другие международные учения «Summer Shield 18», в которых будут задействованы подразделения боевой поддержки сухопутных войск и пехотные батальоны, а также примут участие разведывательные, инженерные и противотанковые подразделения, отряды защиты от оружия массового поражения.

Самыми «горячими» месяцами в графике по подготовке к «отражению российской агрессии» обещают стать май и июнь. В этот период состоятся учения «Flaming Thunder 18» (в Литве), где будут отрабатываться вопросы совместной огневой поддержки артиллерии и армейской авиации, а также международные маневры по противовоздушной обороне «Baltic Zenith 18». Кроме того, в этом же промежутке времени на территории Литвы и Латвии запланировано проведение многонациональных учений подразделений ССО НАТО и стран-партнеров «Flaming Sword-18». Апогеем станут крупномасштабные международные учения с участием военнослужащих из стран НАТО «Saber Strike 18», которые пройдут с4 по 22 июня в прибалтийском регионе.

Самые крупные учения первого полугодия 2018 года с участием военнослужащих НАТО пройдут на территории Литвы. Согласно официально опубликованному документу, в мае-июне 2018 года в ВС Литвы запланировано проведение крупномасштабного военного учения «Thunder Storm 2018». Данное мероприятие боевой подготовки будет организовано на всей территории страны при участии всех видов и родов войск. В ходе маневров планируется отработать якобы оборонительные действия согласно Государственному плану обороны Литвы.

Однако самое интересное то, что в данных учениях примут участие около 40 тысяч военнослужащих! Неужели они будут готовиться к отражению нападения 120-200 тыс. группировки войск России и Беларуси?

И это далеко не полный список учений Альянса и его партнеров в Европе. Каждый месяц будут организованы занятия разного масштаба и направленности: от борьбы с кибератаками до утилизации неразорвавшихся боеприпасов. К тому же, интенсивность и масштабы мероприятий оперативной и боевой подготовки во втором полугодии 2018 обещают быть не менее напряженными – на август-сентябрь анонсированы крупномасштабные маневры в Польше «Anakonda-2018».

В целом график учений НАТО производит неизгладимое впечатление своей военной активностью – увеличено не только их количество, но и масштаб.

И хотя натовские генералы и заверяют, что главной целью всех действий является «демонстрация приверженности НАТО своей основной цели: защите свободы и безопасности членов Альянса и партнеров», факты говорят совсем о других намерениях.

В прошлом году в ходе учений НАТО вблизи западных границ Беларуси и России страны-участницы Альянса отрабатывали вопросы, имеющие ярко выраженный наступательный характер.

При этом военно-политическое руководство Беларуси весьма сдержанно относится к учениям западных партнеров у границ государства, чего нельзя сказать о реакции наших соседей на совместное учение России и Беларуси «Запад-2017», когда была развернута целая информационная кампания по дискредитации как маневров, так и официального Минска. Более того, под шумок в Польше и странах Балтии разместились четыре многонациональные боевые тактические группы объединенных вооруженных сил Альянса, осуществлена ротация (без убытия техники в ППД) 2-й и 3-й бронетанковых бригад США в Польше, был принят военный «шенген», а также осуществлены другие мероприятия по усилению группировки НАТО (США) в Восточной Европе.

Бесспорно, масштаб милитаризации Прибалтики и Польши, активная подготовка ВС и увеличение бюджетов оборонных ведомств этих государств заставляют задуматься – для чего и против кого все это направлено?

Не хотят об этом задумываться или целенаправленно замалчивают очевидные факты только белорусские «независимые» аналитики и эксперты, ранее проявившие активность в западной информационной кампании против учения «Запад-2017».

Автор: Сергей Острына

Источник: http://www.belvpo.com/ru/90116.html

Последние несколько лет Североатлантический альянс продолжает активно осваивать Восточноевропейский регион. Вслед за размещением вооружения и военной техники в Польше и странах Балтии, представители Альянса анонсировали интенсификацию подготовки к «отражению военной агрессии» в 2018 году.

Под этим лозунгом в текущем году военно-политическое руководство НАТО запланировало провести вдвое больше военных учений по сравнению с 2017 годом. В соответствии с официально опубликованным списком военных учений, в первом полугодии 2018 года страны-участницы Альянса проведут более 80 учений, тогда как за весь прошлый год всего было проведено 85.

Что примечательно, 20 (!) из всех заявленных на первое полугодие 2018 года мероприятий боевой и оперативной подготовки войск Альянса пройдут на территории соседних с Беларусью стран: Польши, Литвы и Латвии, еще шесть учений – в Украине.

Среди всего перечня военных маневров особое внимание своим масштабом и близостью проведения к границам Беларуси привлекают следующие мероприятия:

в Литве с 9 по 21 апреля – международные противотанковые учения «Hunter-2018»;

в Польше, Литве и Латвии с 22 марта по 22 апреля – американские многонациональные военные учения «Saber Junction 18»;

в Латвии с 15 по 29 апреля – другие международные учения «Summer Shield 18», в которых будут задействованы подразделения боевой поддержки сухопутных войск и пехотные батальоны, а также примут участие разведывательные, инженерные и противотанковые подразделения, отряды защиты от оружия массового поражения.

Самыми «горячими» месяцами в графике по подготовке к «отражению российской агрессии» обещают стать май и июнь. В этот период состоятся учения «Flaming Thunder 18» (в Литве), где будут отрабатываться вопросы совместной огневой поддержки артиллерии и армейской авиации, а также международные маневры по противовоздушной обороне «Baltic Zenith 18». Кроме того, в этом же промежутке времени на территории Литвы и Латвии запланировано проведение многонациональных учений подразделений ССО НАТО и стран-партнеров «Flaming Sword-18». Апогеем станут крупномасштабные международные учения с участием военнослужащих из стран НАТО «Saber Strike 18», которые пройдут с4 по 22 июня в прибалтийском регионе.

Самые крупные учения первого полугодия 2018 года с участием военнослужащих НАТО пройдут на территории Литвы. Согласно официально опубликованному документу, в мае-июне 2018 года в ВС Литвы запланировано проведение крупномасштабного военного учения «Thunder Storm 2018». Данное мероприятие боевой подготовки будет организовано на всей территории страны при участии всех видов и родов войск. В ходе маневров планируется отработать якобы оборонительные действия согласно Государственному плану обороны Литвы.

Однако самое интересное то, что в данных учениях примут участие около 40 тысяч военнослужащих! Неужели они будут готовиться к отражению нападения 120-200 тыс. группировки войск России и Беларуси?

И это далеко не полный список учений Альянса и его партнеров в Европе. Каждый месяц будут организованы занятия разного масштаба и направленности: от борьбы с кибератаками до утилизации неразорвавшихся боеприпасов. К тому же, интенсивность и масштабы мероприятий оперативной и боевой подготовки во втором полугодии 2018 обещают быть не менее напряженными – на август-сентябрь анонсированы крупномасштабные маневры в Польше «Anakonda-2018».

В целом график учений НАТО производит неизгладимое впечатление своей военной активностью – увеличено не только их количество, но и масштаб.

И хотя натовские генералы и заверяют, что главной целью всех действий является «демонстрация приверженности НАТО своей основной цели: защите свободы и безопасности членов Альянса и партнеров», факты говорят совсем о других намерениях.

В прошлом году в ходе учений НАТО вблизи западных границ Беларуси и России страны-участницы Альянса отрабатывали вопросы, имеющие ярко выраженный наступательный характер.

При этом военно-политическое руководство Беларуси весьма сдержанно относится к учениям западных партнеров у границ государства, чего нельзя сказать о реакции наших соседей на совместное учение России и Беларуси «Запад-2017», когда была развернута целая информационная кампания по дискредитации как маневров, так и официального Минска. Более того, под шумок в Польше и странах Балтии разместились четыре многонациональные боевые тактические группы объединенных вооруженных сил Альянса, осуществлена ротация (без убытия техники в ППД) 2-й и 3-й бронетанковых бригад США в Польше, был принят военный «шенген», а также осуществлены другие мероприятия по усилению группировки НАТО (США) в Восточной Европе.

Бесспорно, масштаб милитаризации Прибалтики и Польши, активная подготовка ВС и увеличение бюджетов оборонных ведомств этих государств заставляют задуматься – для чего и против кого все это направлено?

Не хотят об этом задумываться или целенаправленно замалчивают очевидные факты только белорусские «независимые» аналитики и эксперты, ранее проявившие активность в западной информационной кампании против учения «Запад-2017».

Автор: Сергей Острына

Источник: http://www.belvpo.com/ru/90116.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Вблизи белорусских границ может быть сосредоточена артиллерия ВС Польши

Польша рассматривает ракетные войска и артиллерию в качестве главной ударной составляющей сухопутных войск. Проводя амбициозную программу по перевооружению и модернизации данного рода войск Варшава вполне обоснованно рассчитывает стать обладателем соответствующего мощнейшего боевого потенциала, который будет сравним или даже превзойдет возможности ракетных войск и артиллерии крупнейших западных армий и даже сухопутных войск США в Европе.

После распада Организации Варшавского договора Польша унаследовала достаточно оснащенные ракетные войска и артиллерию. На сегодняшний день национальные вооруженные силы располагают арсеналом модернизированных самоходных гаубиц «Гвоздика», «Дана» и реактивных систем залпового огня «Лангуста». К тому же, в последнее десятилетие реализуется ряд программ, направленных на модернизацию РВ и А, при этом более старые образцы вооружения планомерно заменяются новыми. В частности, поляки уже перевооружили один дивизион 11 артиллерийского полка на самоходные гаубицы собственной разработки «Краб», ожидается решение по программам закупки РСЗО «Хомар», а позже и колесных гаубиц «Крыль».

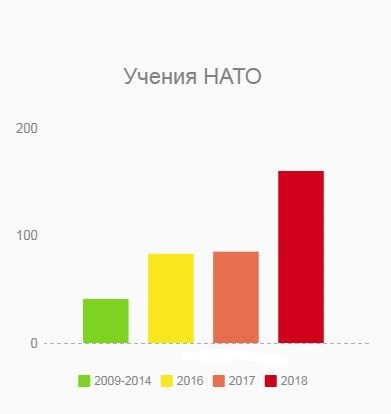

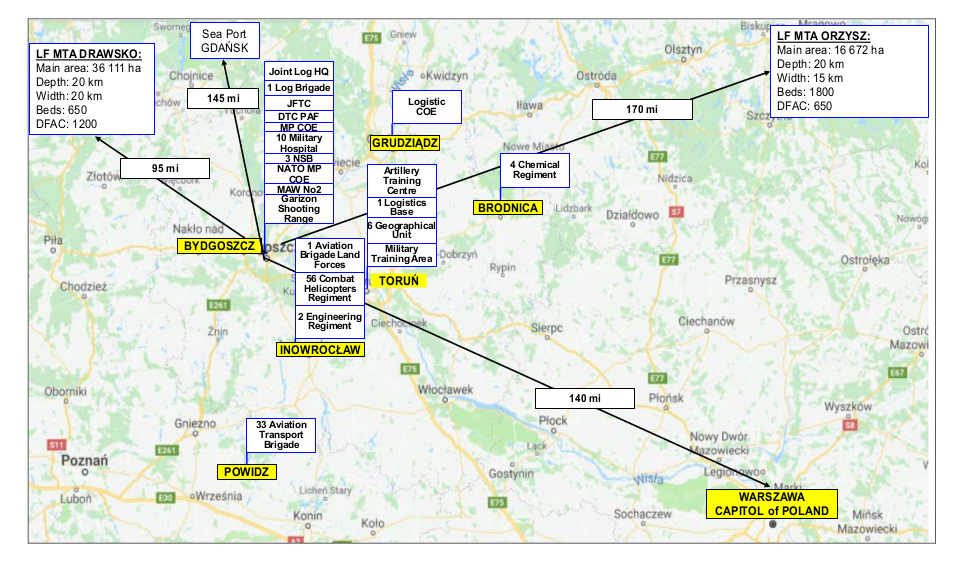

Ранее «Военно-политическое обозрение» акцентировало внимание о перемещении с запада страны в 1-ю танковую бригаду, дислоцированную в Весола (вблизи Варшавы), батальона танков «Леопард». Нелишне будет напомнить, что после полного укомплектования данного соединения в двухстах километрах от белорусской границы будет сосредоточено 116 таких боевых машин. Примечательно, что еще недавно возглавлявший оборонное ведомство Антони Мацеревич не скрывал, что перечисленные мероприятия – это только часть плана, который должен обеспечить сосредоточение ударного боевого потенциала Войска Польского на восточном направлении.

Если сегодня посмотреть на карту дислокации польских артиллерийских подразделений – Болеславец, Сулехув, Венгожево, то очевидно, что основные силы размещены у северо-западной границы Польши. Таким образом, участок на белорусском направлении остается открытым. Ранее его «прикрывал» дислоцированный в Цехануве 1-й артиллерийский полк из состава 1 механизированной дивизии, расформированной в 2011 году.

При таком подходе, в ближайшее время мы можем стать свидетелями воссоздания 1-го артиллерийского полка. Тем более что польские военные аналитики такой вариант считают наиболее вероятным.

К слову сказать, военные объекты и инфраструктуру в Цехануве планировалось использовать для размещения сил и средств войск НАТО, прибывающих в Польшу для усиления восточного фланга альянса. Казармы, склады и боксы были подготовлены к приему и эксплуатации около 200 единиц техники и по-прежнему остаются в распоряжении министерства национальной обороны Польши. Однако польский Генеральный штаб отказался от подобной идеи, что лишний раз подтверждает твердое намерение военных использовать данную инфраструктуру по прямому назначению, вернув ее артиллерийскому полку.

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90119.html

Польша рассматривает ракетные войска и артиллерию в качестве главной ударной составляющей сухопутных войск. Проводя амбициозную программу по перевооружению и модернизации данного рода войск Варшава вполне обоснованно рассчитывает стать обладателем соответствующего мощнейшего боевого потенциала, который будет сравним или даже превзойдет возможности ракетных войск и артиллерии крупнейших западных армий и даже сухопутных войск США в Европе.

После распада Организации Варшавского договора Польша унаследовала достаточно оснащенные ракетные войска и артиллерию. На сегодняшний день национальные вооруженные силы располагают арсеналом модернизированных самоходных гаубиц «Гвоздика», «Дана» и реактивных систем залпового огня «Лангуста». К тому же, в последнее десятилетие реализуется ряд программ, направленных на модернизацию РВ и А, при этом более старые образцы вооружения планомерно заменяются новыми. В частности, поляки уже перевооружили один дивизион 11 артиллерийского полка на самоходные гаубицы собственной разработки «Краб», ожидается решение по программам закупки РСЗО «Хомар», а позже и колесных гаубиц «Крыль».

Ранее «Военно-политическое обозрение» акцентировало внимание о перемещении с запада страны в 1-ю танковую бригаду, дислоцированную в Весола (вблизи Варшавы), батальона танков «Леопард». Нелишне будет напомнить, что после полного укомплектования данного соединения в двухстах километрах от белорусской границы будет сосредоточено 116 таких боевых машин. Примечательно, что еще недавно возглавлявший оборонное ведомство Антони Мацеревич не скрывал, что перечисленные мероприятия – это только часть плана, который должен обеспечить сосредоточение ударного боевого потенциала Войска Польского на восточном направлении.

Если сегодня посмотреть на карту дислокации польских артиллерийских подразделений – Болеславец, Сулехув, Венгожево, то очевидно, что основные силы размещены у северо-западной границы Польши. Таким образом, участок на белорусском направлении остается открытым. Ранее его «прикрывал» дислоцированный в Цехануве 1-й артиллерийский полк из состава 1 механизированной дивизии, расформированной в 2011 году.

При таком подходе, в ближайшее время мы можем стать свидетелями воссоздания 1-го артиллерийского полка. Тем более что польские военные аналитики такой вариант считают наиболее вероятным.

К слову сказать, военные объекты и инфраструктуру в Цехануве планировалось использовать для размещения сил и средств войск НАТО, прибывающих в Польшу для усиления восточного фланга альянса. Казармы, склады и боксы были подготовлены к приему и эксплуатации около 200 единиц техники и по-прежнему остаются в распоряжении министерства национальной обороны Польши. Однако польский Генеральный штаб отказался от подобной идеи, что лишний раз подтверждает твердое намерение военных использовать данную инфраструктуру по прямому назначению, вернув ее артиллерийскому полку.

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90119.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Армия США продолжает нести потери на дорогах Европы

Несмотря на то, что американские рейнджеры чувствуют себя в Европе как дома, не все им тут рады. Особенно негодуют автомобилисты Германии. Похоже, ковбоям из Техаса сподручнее управлять все же лошадью, чем «железным конем».

Ну, а как по-другому можно объяснить огромное количество ДТП с участием военнослужащих и военной техники США в Европе. Денежные потери от инцидентов на дорогах являются одной из самых затратных статей расходов американцев. Эти потери сопоставимы с затратами на содержание целой танковой бригады.

Так, только за последнюю неделю на дорогах Германии были уничтожены автоцистерна с топливом и армейский внедорожник Humvee – это около 200 тыс. долларов. Особенно комично, что данные происшествия случаются из-за собственного разгильдяйства.

К примеру, в случае с американским внедорожником бравые янки, буксируя «железного коня», забыли снять того с «ручника» и отключить питание всех электрических сетей. Видимо, привыкли у себя в Техасе, что у местных средств передвижения – лошадок, этого всего то и вовсе нет. В результате произошло возгорание автомобиля от перегрева.

Американские рейнджеры естественно не растерялись и даже успели отцепить горящий автомобиль от буксировочного ТС, но тот, как в голливудском блокбастере, превратился в неуправляемый горящий болид и на скорости врезался в отбойник. Благо обошлось без человеческих жертв, но автобан был перекрыт в обе стороны на долгое время.

До этого происшествия на пути техасских рейнджеров по сдерживанию России у восточных границ было и много других преград: слишком низкие мосты, узкие дороги и глубокие канавы, проблемы с местной полицией, но вот сражаться с отбойниками еще не приходилось.

Страшно себе представить, какой счет будет выставлен казначейству США после возможного противостояния техники Пентагона и инфраструктуры дорог Украины, куда так рвутся наши американские «партнеры».

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90249.html

Несмотря на то, что американские рейнджеры чувствуют себя в Европе как дома, не все им тут рады. Особенно негодуют автомобилисты Германии. Похоже, ковбоям из Техаса сподручнее управлять все же лошадью, чем «железным конем».

Ну, а как по-другому можно объяснить огромное количество ДТП с участием военнослужащих и военной техники США в Европе. Денежные потери от инцидентов на дорогах являются одной из самых затратных статей расходов американцев. Эти потери сопоставимы с затратами на содержание целой танковой бригады.

Так, только за последнюю неделю на дорогах Германии были уничтожены автоцистерна с топливом и армейский внедорожник Humvee – это около 200 тыс. долларов. Особенно комично, что данные происшествия случаются из-за собственного разгильдяйства.

К примеру, в случае с американским внедорожником бравые янки, буксируя «железного коня», забыли снять того с «ручника» и отключить питание всех электрических сетей. Видимо, привыкли у себя в Техасе, что у местных средств передвижения – лошадок, этого всего то и вовсе нет. В результате произошло возгорание автомобиля от перегрева.

Американские рейнджеры естественно не растерялись и даже успели отцепить горящий автомобиль от буксировочного ТС, но тот, как в голливудском блокбастере, превратился в неуправляемый горящий болид и на скорости врезался в отбойник. Благо обошлось без человеческих жертв, но автобан был перекрыт в обе стороны на долгое время.

До этого происшествия на пути техасских рейнджеров по сдерживанию России у восточных границ было и много других преград: слишком низкие мосты, узкие дороги и глубокие канавы, проблемы с местной полицией, но вот сражаться с отбойниками еще не приходилось.

Страшно себе представить, какой счет будет выставлен казначейству США после возможного противостояния техники Пентагона и инфраструктуры дорог Украины, куда так рвутся наши американские «партнеры».

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90249.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

В 2018 году Россия будет «захватывать» Беларусь на 368 вагонах

Автор: Владимир Вуячич

Источник: http://www.belvpo.com/ru/90182.html

Постоянно циркулирующие в СМИ антироссийские информационные кампании нацелены на создание русофобской истерии в странах Восточной Европы и оправдание собственных военных приготовлений на границах Беларуси и России.

Американские вооруженные силы продолжают расширение своего присутствия в Европе, которое, за исключением некоторых политиков и общественных деятелей, никто упорно не хочет замечать и считать «мягкой» оккупацией.

Первоначально это осуществлялось в рамках инициативы Атлантическая решимость, якобы для поддержки своих союзников по блоку НАТО, после – для защиты всей Европы от «агрессии» российских войск во время и после совместного стратегического учения «Запад-2017», а в настоящее время – уже и просто так, обосновывая свои действия нарастающей имперской риторикой Кремля.

Особого накала истерия «военных экспертов», политиков и военачальников Альянса и из стран-партнеров достигла при планировании и подготовке войск Беларуси и России к проведению учения «Запад-2017».

Так, в конце ноября 2016 года, за более чем полгода до начала маневров, после опубликования данных тендера на перевозку военных грузов из РФ железнодорожным транспортом на 2017 год в Беларусь и обратно, украинские, прибалтийские и белорусские ресурсы, политики и «эксперты» раздули настоящую информационную кампанию против учения. Глава незарегистрированного Белорусского национального конгресса Николай Статкевич и его сторонники даже устраивали акции протеста и призывали граждан чуть ли не грудью вставать на пути российских танков.

Напомним, что в 2017 году министерство обороны России планировало отправить в Беларусь и вывезти обратно 4162 вагона (информация опубликована на сайте rostender.info в открытом доступе) с войсками и военными грузами. Эта цифра шокировала некоторых «экспертов», так как в 2015 и 2016 годах такого рода перевозки составили всего 125 и 50 вагонов соответственно.

По мнению экспертов и политиков, среди которых, к примеру, директор Центра стратегических и внешнеполитических исследований Арсений Сивицкий, а также министр обороны Украины генерал армии Степан Полторак, секретарь СНБО Александр Турчинов и другие, такие масштабные перемещения свидетельствовали о планах российской стороны перебросить на территорию Беларуси значительную часть личного состава недавно воссозданной 1-й гвардейской танковой армии Западного военного округа и развернуть там крупную воинскую группировку (в сети Интернет по этому поводу даже появился мультфильм). Она якобы может быть использована как для вторжения в Украину, так и для соединения с военной группировкой ВС РФ в Калининградской области и создания так называемого "прибалтийского котла". К слову, Сивицкий за свои русофобские прогнозы даже приглашался руководством НАТО для проведения различных симуляционных игр и был награжден.

Кроме того, многие специалисты, среди которых и руководитель проекта Belarus Security Blog Андрей Поротников, не имеющий никакого военного образования и опыта, утверждали, что учение на территории Беларуси означает установление полного военно-политического контроля над Минском, который пытается проводить многовекторную политику.

Еще одной страшилкой было то, что Москва использует маневры, чтобы напасть на страны НАТО. Такое предположение было опубликовано в докладе литовских спецслужб и озвучено президентом Литвы Далей Грибаускайте. После подобные высказывания звучали и из уст многих военачальников и политиков из стран-членов Североатлантического блока.

И вот на дворе 2018 год. Беларусь, ровно, как и Украина, Польша, страны Балтии, да и весь ЕС до сих пор не оккупированы и признаков этого нет. Никто и не вспоминает о своих громогласных заявлениях, никто не сказал, что он был не прав.

Более того, опубликованы данные нового тендера – уже на 2018 год, в котором фигурируют всего лишь 368 вагонов (туда и обратно). Следовательно, по не хитрым подсчетам получаем не более трех механизированных батальонов. К тому же это без учета подразделений обеспечения. Выходит, что Россия все же не имеет намерений ни кого оккупировать, а просто, вместе со своим стратегическим союзником повышает боевую готовность и способность собственных вооруженных сил, в том числе и в рамках совместных тренировок и учений.

Для общего информирования общественности и успокоения «экспертов» напомним, что в ходе недавней ротации и перебазирования 3-й бронетанковой бригадной боевой группы 4-й пехотной дивизии США в Польшу и страны Балтии для транспортировки 250 единиц бронетанковой техники (танки, самоходные гаубицы, БМП), автомобильной техники и 4000 военнослужащих из немецкого города Бремерхафен были выделены более 900 вагонов. При этом не учитывается процесс перевозки сотен контейнеров с военным имуществом, который осуществлялся в другое время. И никто в этих странах не поднимает истерию по поводу предстоящей «смены местных режимов оккупационными войсками».

Так что? Неужели страхи и истерия о российской агрессии через Беларусь отменяется?

Как бы не так! По новой версии западных «партнеров», ухудшающееся экономическое положение и новый виток кризиса, после введения очередных санкций вполне способны вынудить Россию искать новых врагов. Причем, самое удивительное в том, что таковыми могут стать Беларусь и Казахстан. Оба государства давно рассматриваются РФ как вассальные, а почти все военачальники, по утверждению местных оппозиционеров, лояльны к Москве.

Однако ситуация, на самом деле, выглядит наоборот. Несмотря на то, что бюджет Беларуси 2018 года впервые предусматривает расходы на армию, которые даже выше чем на милицию – почти 600 миллионов долларов, это капля в море по сравнению с соседями. Даже эти средства в 2 раза меньше, чем в Литве, и в 20 раз меньше, чем в Польше.

Кроме того, в настоящее время осуществляется передислокация войск Альянса к границам Беларуси и России, резко возросло количество мероприятий боевой подготовки.

Более того, на днях латвийские авианаводчики провели совместные учения с американскими пилотами стратегических бомбардировщика B-52. Ранее сообщалось о том, что США перебросили в Европу три стратегических бомбардировщика ВВС США B-52H, способных нести ядерное оружие. На аэродром Эмари (Эстония) приземлились 12 самолетов F-16 112-й эскадрильи Национальной гвардии Огайо ВВС США.

Господа эксперты и аналитики, уважаемые политики, почему нет колокольного набата, или вы на другой стороне? Куда делась ваша озабоченность судьбой Беларуси, которою вы столь бурно высказывали накануне и в ходе учения «Запад-2017»?

Так что все эти ваши истерики не имеют ничего общего с беспокойством о судьбе какой-либо страны или стабильности в регионе, а преследуют лишь вопросы личной выгоды. Поэтому весьма уместно будет вспомнить слова великого русского театрального режиссера, актера и педагога Константина Сергеевича Станиславского – НЕ ВЕРЮ!

Так что все эти ваши истерики не имеют ничего общего с беспокойством о судьбе какой-либо страны или стабильности в регионе, а преследуют лишь вопросы личной выгоды. Поэтому весьма уместно будет вспомнить слова великого русского театрального режиссера, актера и педагога Константина Сергеевича Станиславского – НЕ ВЕРЮ!

Автор: Владимир Вуячич

Источник: http://www.belvpo.com/ru/90182.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Ударные БПЛА США разместят в Польше

Варшава и Вашингтон ведут переговоры о размещении базы американских беспилотных летательных аппаратов на территории 12-й базы БПЛА ВВС Польши в Мирославце. Эту информацию подтвердил пресс-секретарь генерального командования Войска Польского.

Военные эксперты утверждают, что Пентагон планирует разместить БПЛА MQ-9 «Reaper». Несмотря на то, что министерство национальной обороны Польши не комментирует эти данные, известно, что американская сторона уже провела рекогносцировку в Мирославце и уже весной этого года здесь могут появиться ударные беспилотники класса MALE (средневысотные, большой продолжительности полета). Между тем на вооружении Войска Польского нет дронов такого класса, однако до конца 2018 года, в рамках технической модернизации польских ВС, планируется подписать соглашение на их покупку.

Сегодня Войско Польское располагает различными БПЛА. Самые крупные из них это тактические машины ближнего действия «ScanEagle», которые были получены в дар от правительства США в ходе миссии ISAF в Афганистане. Кроме того, на вооружении польских подразделений состоят разведывательные беспилотные машины «Orbiter» израильского производства и беспилотные системы «FlyEye» разработки частной группы предприятий «Grupа WB», работающей для оборонного сектора.

Если рассматривать американские подразделения, размещенные в Польше в рамках «усиления передового присутствия», а именно боевую бронетанковую бригадную группу, то следует указать, что у тактических соединений, размещенных в регионе, имеются дроны класса «мини» типа «Raven» или тактические беспилотные системы «Shadow 200».

Следует отметить, что многоцелевые БПЛА MQ-9 «Reaper», которые вскоре могут появиться на территории соседней Польши, способны нести бомбы GBU-12 Paveway II, GBU-38 JDAM, ракеты «воздух-земля» Hellfire (помещается 4 ракеты) и наносить удары по наземным целям с большой эффективностью. Также «Reaper» может использоваться в качестве разведчика.

Максимальная стартовая масса БПЛА MQ-9 «Reaper» – 4,7 т, из которых полезная нагрузка составляет 1,7 т. Аппарат способен развивать скорость до 370 км в час (по некоторым источникам до 480 км в час), летать на высоте 18,5 км. Максимальная продолжительность полета БПЛА MQ-9 «Reaper» равна 27 часам.

До сих пор тяжелые беспилотные системы использовались в Центральной и Восточной Европе только в нескольких случаях. Например, в 2015 году американские MQ-1 «Predator» (их сменят «Reaper») применялись в Литве. В 2016 году израильские системы Hermes 900 (класса MALE) и Hermes 450 (тактические средней дальности) обеспечивали безопасность саммита НАТО в Варшаве и Мировые Дни молодежи в Кракове. Известно, что совсем недавно над Центральной и Восточной Европой, в том числе над территорией Украины, БПЛА RQ-4 «Global Hawk» выполнял разведывательный полет.

БПЛА «Reaper» активно применяются в различных боевых операциях на Ближнем Востоке, в Афганистане и Африке.

Фактически в настоящее время на территории Польши кроме национальных ВС размещены многонациональная боевая батальонная группа НАТО, склады вооружения и военной техники, боевая бронетанковая бригадная группа США, бригада армейской авиации США, эскадрилья истребителей F-16 и звено военно-транспортных самолетов C-130 ВВС США, в воздушном пространстве страны дежурит самолет дальнего радиолокационного обнаружения и управления авиацией НАТО.

Это уже мощный ударный потенциал на восточном фланге НАТО непосредственно у границ Беларуси, который значительно возрастет с прибытием сюда многоцелевых БПЛА. Только вот к чему подобное усиление американского военного присутствия в Польше, не совсем понятно. Прямой угрозы от соседей у поляков нет – у россиян в Калининградской области слишком мало войск, чтобы они представляли какой-либо интерес в стратегическом плане, а Беларусь каждый год сокращает свои Вооруженные силы и, если так будет продолжаться до 2020 года, их станет в четыре раза меньше польских. А тут еще и американские войска. В таком случае официальному Минску стоит пересмотреть планы по оптимизации собственных Вооруженных сил, иначе поздно будет.

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90355.html

Варшава и Вашингтон ведут переговоры о размещении базы американских беспилотных летательных аппаратов на территории 12-й базы БПЛА ВВС Польши в Мирославце. Эту информацию подтвердил пресс-секретарь генерального командования Войска Польского.

Военные эксперты утверждают, что Пентагон планирует разместить БПЛА MQ-9 «Reaper». Несмотря на то, что министерство национальной обороны Польши не комментирует эти данные, известно, что американская сторона уже провела рекогносцировку в Мирославце и уже весной этого года здесь могут появиться ударные беспилотники класса MALE (средневысотные, большой продолжительности полета). Между тем на вооружении Войска Польского нет дронов такого класса, однако до конца 2018 года, в рамках технической модернизации польских ВС, планируется подписать соглашение на их покупку.

Сегодня Войско Польское располагает различными БПЛА. Самые крупные из них это тактические машины ближнего действия «ScanEagle», которые были получены в дар от правительства США в ходе миссии ISAF в Афганистане. Кроме того, на вооружении польских подразделений состоят разведывательные беспилотные машины «Orbiter» израильского производства и беспилотные системы «FlyEye» разработки частной группы предприятий «Grupа WB», работающей для оборонного сектора.

Если рассматривать американские подразделения, размещенные в Польше в рамках «усиления передового присутствия», а именно боевую бронетанковую бригадную группу, то следует указать, что у тактических соединений, размещенных в регионе, имеются дроны класса «мини» типа «Raven» или тактические беспилотные системы «Shadow 200».

Следует отметить, что многоцелевые БПЛА MQ-9 «Reaper», которые вскоре могут появиться на территории соседней Польши, способны нести бомбы GBU-12 Paveway II, GBU-38 JDAM, ракеты «воздух-земля» Hellfire (помещается 4 ракеты) и наносить удары по наземным целям с большой эффективностью. Также «Reaper» может использоваться в качестве разведчика.

Максимальная стартовая масса БПЛА MQ-9 «Reaper» – 4,7 т, из которых полезная нагрузка составляет 1,7 т. Аппарат способен развивать скорость до 370 км в час (по некоторым источникам до 480 км в час), летать на высоте 18,5 км. Максимальная продолжительность полета БПЛА MQ-9 «Reaper» равна 27 часам.

До сих пор тяжелые беспилотные системы использовались в Центральной и Восточной Европе только в нескольких случаях. Например, в 2015 году американские MQ-1 «Predator» (их сменят «Reaper») применялись в Литве. В 2016 году израильские системы Hermes 900 (класса MALE) и Hermes 450 (тактические средней дальности) обеспечивали безопасность саммита НАТО в Варшаве и Мировые Дни молодежи в Кракове. Известно, что совсем недавно над Центральной и Восточной Европой, в том числе над территорией Украины, БПЛА RQ-4 «Global Hawk» выполнял разведывательный полет.

БПЛА «Reaper» активно применяются в различных боевых операциях на Ближнем Востоке, в Афганистане и Африке.

Фактически в настоящее время на территории Польши кроме национальных ВС размещены многонациональная боевая батальонная группа НАТО, склады вооружения и военной техники, боевая бронетанковая бригадная группа США, бригада армейской авиации США, эскадрилья истребителей F-16 и звено военно-транспортных самолетов C-130 ВВС США, в воздушном пространстве страны дежурит самолет дальнего радиолокационного обнаружения и управления авиацией НАТО.

Это уже мощный ударный потенциал на восточном фланге НАТО непосредственно у границ Беларуси, который значительно возрастет с прибытием сюда многоцелевых БПЛА. Только вот к чему подобное усиление американского военного присутствия в Польше, не совсем понятно. Прямой угрозы от соседей у поляков нет – у россиян в Калининградской области слишком мало войск, чтобы они представляли какой-либо интерес в стратегическом плане, а Беларусь каждый год сокращает свои Вооруженные силы и, если так будет продолжаться до 2020 года, их станет в четыре раза меньше польских. А тут еще и американские войска. В таком случае официальному Минску стоит пересмотреть планы по оптимизации собственных Вооруженных сил, иначе поздно будет.

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90355.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Латвийские новости все больше становятся похожими на военные сводки с фронта. Причем, воюют латыши друг с другом. Сейчас, например, в стране развернулась непримиримая борьба против реформы образовательной системы. В соответствии с планами латвийского правительства, с 1 сентября 2019 года начнется перевод русских школ на латышский язык, а через три года дети будут учиться только на государственном языке. Акция протеста против перевода обучения в школах национальных меньшинств на латышский язык под лозунгом «Министерство, выпей яду!» пройдет напротив здания Сейма уже 8 февраля.

На этом же фронте грядут еще большие потрясения. Совсем скоро, в марте 2018 года созданная при Министерстве образования рабочая группа представит на рассмотрение комиссии Сейма по обороне, внутренним делам и борьбе с коррупцией конкретные предложения и планы по введению в обязательную школьную программу уроков военной подготовки. Кроме того, в основной школе тематику обороны государства планируется интегрировать в другие предметы – социальные знания, историю и спорт. Как сообщил руководитель Государственного центра содержания образования Гунтарс Цатлакс, оборонную тематику в содержание образования в 1-9-х классах предполагается постепенно вводить в течение четырех лет, начиная с 2018 года. Планируется, что после окончания школы ученик, прошедший военную подготовку, будет подписывать с государством договор как военнослужащий запаса.

Интересен и подбор тем для обучения и практической отработки: это изучение принципов действия оружия массового поражения и средств защиты от него. Кроме того, детей будут знакомить с различными видами взрывчатых веществ, обучать тому, как действовать, оказавшись на минном поле. Также учащимся предстоит усвоить требования безопасности при обращении с оружием и взрывоопасными предметами. Военная подготовка предусматривает также изучение правил выживания в полевых условиях – школьников станут тренировать, как добывать огонь и воду. Планируется также обучать молодежь ориентированию на местности, стрельбе из пневматического, малокалиберного и автоматического оружия.

Все бы ничего, если бы не ряд вопросов: кто будет обучать латвийских детей и с какой целью? Умение разводить костер и выживать в экстремальных условиях – это нехитрый набор обязательных знаний туристов, которому, конечно, будут искренне рады и ученики, и их родители. Другое дело, на какие минные поля отправят вчерашних школьников, и в кого будут готовы профессионально стрелять 17-18-летние ребята, выйдя за пределы тиров? Не придут ли в латвийские школы иностранные НАТОвские инструкторы, которые захотят поделиться с детьми своим боевым опытом, своим видением места Латвии в мире, своим отношением к соседним странам. И, скорее всего, в продолжении отказа от русского языка в школах, следующим шагом станет навязывание русофобских настроений на таких уроках.

Кроме сомнительной идеологической составляющей, существует и вполне реальная финансовая сторона реформы. Ежегодно на внедрение в школьную программу уроков военной подготовки планируется выделять около 17 млн. евро. И это в то время, когда на повышение стипендий, на котором настаивали преподаватели и студенты, в бюджете 2018 года не нашлось даже 5 млн., а на революционные новшества школьной программы спокойно выделяются аж 17 млн.! Такова, видимо, цена лояльности будущих взрослых граждан Латвии.

Как ни ругают Советский Союз современные латвийские политики, но их школьное «ноу-хау» как-то уж очень напоминает уроки начальной военной подготовки в СССР. С одной стороны яростно отрицая союзное прошлое и языковые связи, с другой – власти Латвии не нашли ничего лучшего, как полностью скопировать опыт ненавистной им системы.

Особенно остро такие баталии в сфере образования воспринимаются на фоне общей милитаризации государства и увеличения финансирования оборонной сферы.

В 2018 году правительство отрапортовало о наращивании оборонного бюджета до 576,34 млн. евро, что на 126,8 млн. евро больше, чем в прошлом году. Таким образом, Латвия выполнила требование НАТО довести отчисления на оборону до 2% от ВВП.

Рост военных расходов за последние несколько лет лучше любых слов говорит о том, какие у руководства страны приоритеты в развитии государства. Так, в 2015 году расходы Латвии на оборону составляли 1,02% ВВП, в 2016 году – 1,4% ВВП, а в 2017 году – 1,7%.

Понимая, что такая милитаристская политика государства не устраивает население, своим долгом руководство Латвии видит, прежде всего, «приучить» население к необходимости добровольного и неизбежного отчисления огромных сумм денег на военные нужды. А так как старшее поколение граждан и, тем более, неграждан, почему-то остается близоруким, и никак не разглядит «угрозы», решено было взяться за детей. Дети, как известно, как пластилин, что вылепишь – то и получится. А лепить из подрастающего поколения власти Латвии намерены ни больше ни меньше, а солдат для резерва.

«Реконструировать» и «обновлять» власти планируют не только «мозги», но и военную инфраструктуру страны. Еще одна «прорва», в которую будут уходить деньги налогоплательщиков – модернизация и строительство военных объектов в Латвии. Будущих вояк будут готовить в соответствии со всеми стандартами НАТО. По сообщению пресс-службы министерства обороны, в период с 2018 до 2021 года ежегодно планируется инвестировать в развитие военной инфраструктуры примерно 50 млн. евро. Таким образом, расставив приоритеты в пользу военных расходов, Латвия становится заложницей собственных страхов, которые толкают ее на пересмотр традиционных человеческих ценностей и заставляют эксплуатировать собственных детей, обрекая их на военное будущее.

Автор: Олег Верас

http://www.belvpo.com/ru/90732.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Постоянное военное присутствие США в Восточной Европе – уже реальность

Год назад, во время визита в Польшу тогда еще только избранного президента США Дональда Трампа, его польский коллега Анджей Дуда, приклоняя колени отрапортовал: «Мы в процентном отношении к нашему ВВП тратим на оборону больше всех среди стран-членов НАТО. Но этого мало и мы будем тратить еще больше!». И вот, спустя год, «хозяин» решил проверить, как выполняются его указания и распоряжения по увеличению расходов стран-членов Альянса до необходимого уровня.

Перед встречей с госсекретарем США Рексом Тиллерсоном, премьер министр Польши Матеуш Моравецкий заявил: «Визит секретаря Тиллерсона будет связан с вопросами безопасности, присутствия американских войск и войск НАТО в Польше. Хотим предложить усиление этого присутствия, так как считаем, что агрессивная политика России угрожает безопасности в регионе и США (!), которые являются нашим главным союзником и как никто теперь лучше понимают угрозы исходящей со стороны Востока».

Ему вторил и министр иностранных дел Яцек Чапутович, который заявил, что Польша и США имеют «общие, близкие взгляды по вопросу усиления НАТО. Поэтому Варшава настаивает на постоянном присутствии в стране военного контингента США».

Также польский министр поблагодарил Тиллерсона за участие США в модернизации польской армии и выразил надежду на скорейшее завершение переговоров на приобретение ЗРК «Пэтриот» и вертолетов «Черный ястреб». Со своей стороны госсекретарь США заявил, что переговоры экспертов в этой сфере продолжаются, и выразил уверенность, что все нерешенные вопросы будут закрыты.

Варшава «созрела» заплатить огромные суммы на борьбу с угрозой, которую для нее уже давно придумали «американские ястребы» и стать исполнителем их воли, передовой линией фронта против России.

Простые поляки не верят в войну НАТО и РФ. И не потому, что Альянс может воевать только с маленькими и бедными странами, а потому что в случае войны с Москвой масштабы разрушений и людских потерь будут катастрофическими.

Хотя в данном случае уместно вспомнить следующую фразу: «Конечно, простые люди не хотят войны, (...) но, в конце концов, это главы государств определяют политику и всегда легко могут потянуть за собой людей, не обязательно иметь демократию, фашистскую диктатуру, парламент или коммунистический режим. (...) Имеют право голоса или не имеют, люди всегда могут быть подчинены власти. Это легко. Единственное, что надо сделать, это постоянно говорить людям, что на них нападут и осуждать пацифистов за отсутствие патриотизма. Это работает в каждой стране».

Эти слова принадлежат нацистскому преступнику Герману Герингу, которые он произнес во время судебного процесса в Нюрнберге.

История сделала виток, и теперь первые лица Польши, как и их коллеги из стран Балтии, игнорируя интересы своих граждан, умоляют прислать еще больше американских солдат и продать им еще больше оружия за баснословные суммы.

А между тем, в последние годы Польша усиленно увеличивает боевой потенциал своей армии. В Сейме единогласно голосуют за повышение военных расходов, но стоит хоть кому то из более или менее адекватных депутатов поднять вопрос о повышении финансирования здравоохранения, как сразу начинаются вопли со всех щелей и углов: «Это невозможно! У нас нет на это денег! Врачи все разворуют!».

Зато на танки и ракеты деньги есть. Есть деньги на содержание двух миллионов чиновников. Поляки готовы выбросить миллиарды на ветер, но не готовы вложить эти средства в свое будущее.

Не количество генералов, по которым Варшава впереди среди всех стран НАТО, а количество врачей или учителей является показателем развития нации. В настоящее время в стране сложилась такая ситуация, что если человек серьезно заболеет, то его ждет, скорее всего, печальный конец – чтобы получить квалифицированную медицинскую помощь, ему надо отстоять в очереди длиною, как минимум, в полгода.

В 2008 году Польша занимала 22 место в мире по военным расходам, теперь она занимает уже 12-е место. При уровне развития экономики и состоянии ВВП страна становится больше похожа на военную диктатуру, чем на цивилизованное государство.

Как уже отмечалось ранее, Варшава и Вашингтон ведут переговоры о размещении базы американских беспилотных летательных аппаратов на территории 12-й базы БПЛА ВВС Польши в Мирославце. Кроме того, в настоящее время на территории Польши, кроме национальных ВС, размещены многонациональная боевая батальонная группа НАТО, склады вооружения и военной техники, боевая бронетанковая бригадная группа США, бригада армейской авиации США, эскадрилья истребителей F-16 и звено военно-транспортных самолетов C-130 ВВС США, в воздушном пространстве страны дежурит самолет дальнего радиолокационного обнаружения и управления авиацией НАТО.

На сегодняшний день Альянс (США) фактически сформировал в Восточной Европе базу для развертывания, в случае необходимости, наступательной группировки. Хотя это у военно-политического руководства стран НАТО прикрывается выражением «непрерывная ротация». Передовое базирование вооружений и военной техники, независимо от целей использования, представляет собой именно постоянное военное присутствие» и это идет вразрез с обязательствами Основополагающего акта Россия-НАТО о взаимных отношениях, сотрудничестве и безопасности от 1997 года.

Как видно, сотрудничество, пусть и в виде насаждения своих контингентов и принуждения к покупке американского вооружения между США и странами-членами Альянса осуществляется усиленными темпами.

Что же мешает российским и белорусским партнерам организовать подобным образом взаимодействие? Да, у Минска и Москвы подписаны договора в рамках РГВ(с) и по ПВО, но вот до настоящего времени нет, по примеру стран прибалтийского региона, подразделений союзников на своей территории, которые видят угрозу с Востока. Ведь вызовов с Запада, по аналогии – не меньше! Инициативы же о снижении градуса напряженности, открытость и политика добрососедских отношений, к сожалению, нашими западными коллегами остаются незамеченными.

Может пора и белорусской стороне договорится с российскими партнерами, на всякий случай, организовать совместную базу, естественно на ротационной основе, как это принято на сегодняшний день американскими военачальниками в Европе. Раз на Западе нас пытаются учить демократическим ценностям и этого не чураются, чего уж нам?

Контингент ВВС или ракетных войск, даже в отдалении от западных границ Союзного государства – довольно весомая заявка на стабильность в регионе. Тем более и инфраструктура позволяет, и более безопасно, чем, например, в Калининградской области. Да и военно-техническое сотрудничество у нас на хорошем уровне.

Европейские политики не понимают, что основную угрозу в регионе создает насыщение их стран вооружением и военнослужащими американского происхождения, что не Вашингтон может попасть под удар, а их государства. Коллегам и партнерам из Североатлантического блока необходимо напоминать, что любое не соблюдение основополагающего акта Россия-НАТО и размещение иностранной военной инфраструктуры, особенно в непосредственной близости от границ автоматически приводит к тому, что данный объект рассматривается как цель для поражения.

Автор: Владимир Вуячич

Источник: http://www.belvpo.com/ru/90722.html

Год назад, во время визита в Польшу тогда еще только избранного президента США Дональда Трампа, его польский коллега Анджей Дуда, приклоняя колени отрапортовал: «Мы в процентном отношении к нашему ВВП тратим на оборону больше всех среди стран-членов НАТО. Но этого мало и мы будем тратить еще больше!». И вот, спустя год, «хозяин» решил проверить, как выполняются его указания и распоряжения по увеличению расходов стран-членов Альянса до необходимого уровня.

Перед встречей с госсекретарем США Рексом Тиллерсоном, премьер министр Польши Матеуш Моравецкий заявил: «Визит секретаря Тиллерсона будет связан с вопросами безопасности, присутствия американских войск и войск НАТО в Польше. Хотим предложить усиление этого присутствия, так как считаем, что агрессивная политика России угрожает безопасности в регионе и США (!), которые являются нашим главным союзником и как никто теперь лучше понимают угрозы исходящей со стороны Востока».

Ему вторил и министр иностранных дел Яцек Чапутович, который заявил, что Польша и США имеют «общие, близкие взгляды по вопросу усиления НАТО. Поэтому Варшава настаивает на постоянном присутствии в стране военного контингента США».

Также польский министр поблагодарил Тиллерсона за участие США в модернизации польской армии и выразил надежду на скорейшее завершение переговоров на приобретение ЗРК «Пэтриот» и вертолетов «Черный ястреб». Со своей стороны госсекретарь США заявил, что переговоры экспертов в этой сфере продолжаются, и выразил уверенность, что все нерешенные вопросы будут закрыты.

Варшава «созрела» заплатить огромные суммы на борьбу с угрозой, которую для нее уже давно придумали «американские ястребы» и стать исполнителем их воли, передовой линией фронта против России.

Простые поляки не верят в войну НАТО и РФ. И не потому, что Альянс может воевать только с маленькими и бедными странами, а потому что в случае войны с Москвой масштабы разрушений и людских потерь будут катастрофическими.

Хотя в данном случае уместно вспомнить следующую фразу: «Конечно, простые люди не хотят войны, (...) но, в конце концов, это главы государств определяют политику и всегда легко могут потянуть за собой людей, не обязательно иметь демократию, фашистскую диктатуру, парламент или коммунистический режим. (...) Имеют право голоса или не имеют, люди всегда могут быть подчинены власти. Это легко. Единственное, что надо сделать, это постоянно говорить людям, что на них нападут и осуждать пацифистов за отсутствие патриотизма. Это работает в каждой стране».

Эти слова принадлежат нацистскому преступнику Герману Герингу, которые он произнес во время судебного процесса в Нюрнберге.

История сделала виток, и теперь первые лица Польши, как и их коллеги из стран Балтии, игнорируя интересы своих граждан, умоляют прислать еще больше американских солдат и продать им еще больше оружия за баснословные суммы.

А между тем, в последние годы Польша усиленно увеличивает боевой потенциал своей армии. В Сейме единогласно голосуют за повышение военных расходов, но стоит хоть кому то из более или менее адекватных депутатов поднять вопрос о повышении финансирования здравоохранения, как сразу начинаются вопли со всех щелей и углов: «Это невозможно! У нас нет на это денег! Врачи все разворуют!».

Зато на танки и ракеты деньги есть. Есть деньги на содержание двух миллионов чиновников. Поляки готовы выбросить миллиарды на ветер, но не готовы вложить эти средства в свое будущее.

Не количество генералов, по которым Варшава впереди среди всех стран НАТО, а количество врачей или учителей является показателем развития нации. В настоящее время в стране сложилась такая ситуация, что если человек серьезно заболеет, то его ждет, скорее всего, печальный конец – чтобы получить квалифицированную медицинскую помощь, ему надо отстоять в очереди длиною, как минимум, в полгода.

В 2008 году Польша занимала 22 место в мире по военным расходам, теперь она занимает уже 12-е место. При уровне развития экономики и состоянии ВВП страна становится больше похожа на военную диктатуру, чем на цивилизованное государство.

Как уже отмечалось ранее, Варшава и Вашингтон ведут переговоры о размещении базы американских беспилотных летательных аппаратов на территории 12-й базы БПЛА ВВС Польши в Мирославце. Кроме того, в настоящее время на территории Польши, кроме национальных ВС, размещены многонациональная боевая батальонная группа НАТО, склады вооружения и военной техники, боевая бронетанковая бригадная группа США, бригада армейской авиации США, эскадрилья истребителей F-16 и звено военно-транспортных самолетов C-130 ВВС США, в воздушном пространстве страны дежурит самолет дальнего радиолокационного обнаружения и управления авиацией НАТО.

На сегодняшний день Альянс (США) фактически сформировал в Восточной Европе базу для развертывания, в случае необходимости, наступательной группировки. Хотя это у военно-политического руководства стран НАТО прикрывается выражением «непрерывная ротация». Передовое базирование вооружений и военной техники, независимо от целей использования, представляет собой именно постоянное военное присутствие» и это идет вразрез с обязательствами Основополагающего акта Россия-НАТО о взаимных отношениях, сотрудничестве и безопасности от 1997 года.

Как видно, сотрудничество, пусть и в виде насаждения своих контингентов и принуждения к покупке американского вооружения между США и странами-членами Альянса осуществляется усиленными темпами.

Что же мешает российским и белорусским партнерам организовать подобным образом взаимодействие? Да, у Минска и Москвы подписаны договора в рамках РГВ(с) и по ПВО, но вот до настоящего времени нет, по примеру стран прибалтийского региона, подразделений союзников на своей территории, которые видят угрозу с Востока. Ведь вызовов с Запада, по аналогии – не меньше! Инициативы же о снижении градуса напряженности, открытость и политика добрососедских отношений, к сожалению, нашими западными коллегами остаются незамеченными.

Может пора и белорусской стороне договорится с российскими партнерами, на всякий случай, организовать совместную базу, естественно на ротационной основе, как это принято на сегодняшний день американскими военачальниками в Европе. Раз на Западе нас пытаются учить демократическим ценностям и этого не чураются, чего уж нам?

Контингент ВВС или ракетных войск, даже в отдалении от западных границ Союзного государства – довольно весомая заявка на стабильность в регионе. Тем более и инфраструктура позволяет, и более безопасно, чем, например, в Калининградской области. Да и военно-техническое сотрудничество у нас на хорошем уровне.

Европейские политики не понимают, что основную угрозу в регионе создает насыщение их стран вооружением и военнослужащими американского происхождения, что не Вашингтон может попасть под удар, а их государства. Коллегам и партнерам из Североатлантического блока необходимо напоминать, что любое не соблюдение основополагающего акта Россия-НАТО и размещение иностранной военной инфраструктуры, особенно в непосредственной близости от границ автоматически приводит к тому, что данный объект рассматривается как цель для поражения.

Автор: Владимир Вуячич

Источник: http://www.belvpo.com/ru/90722.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Силезцы, в отличие от поляков, просят Путина не направлять на них «Искандеры»

Силезцы, в отличие от поляков, просят Путина не направлять на них «Искандеры»

Похоже, что сообщение о размещении в Калининградской области оперативно-тактических ракетных комплексов «Искандер-М» в Польше вызвало не только шок, но и панику, что, в свою очередь, может привести к расколу всей Польши на отдельные государства.

В частности, «Союз людей силезской национальности», который на протяжении десятилетий ведет борьбу с властями Польши о предоставлении польской Силезии автономии с последующим выходом из состава государства, обратился к послу Российской Федерации в Польше, чтобы он передал президенту Владимиру Путину их обращение.

Ниже приводим полную часть данного письма:

Ваше Превосходительство

Посол Российской Федерации

в Польше

В связи с публикациями в СМИ о размещении российской армией в Калининградской области оперативно-тактических ракет «Искандер-М», способных нести ядерные боевые части, от имени «Союза людей силезской национальности» обращаемся к Вашему Превосходительству передать властям Российской Федерации нашу просьбу по возможности не направлять данные ракеты в сторону Силезии.

Как наверняка известно Вашему Превосходительству, часть Верхней Силезии вопреки своей воле, по решению Лиги Наций, в 1921 году была передана Польше. В 1945 году часть Верхней Силезии и вся Нижняя Силезия в рамках временного управления была включена в состав Польской Народной Республики. В 1990 году Польша и ФРГ подписали договор о признании границ обоих государств, но это было сделано без консультаций с жителями, проживающими на временных польских территориях. Кроме того, власти Польши ликвидировали существующую в те годы автономию на территории Верхней Силезии.

История отношений силезцев и россиян имеет весьма печальные моменты. Силезцы воевали на стороне гитлеровской Германии во время Второй мировой войны и, как следствие, были причастны к гибели и геноциду не только русских, но и многих других народов уже бывшего СССР. В памяти силезцев останется депортация нескольких десятков тысяч немцев и силезцев на каторжные работы в СССР, откуда немногие вернулись обратно. Знаем, что такое решение было принято на встрече «Большой четверки» (СССР, США, Великобритания и Франция). Несмотря на то, что СМИ не стараются вспоминать этот факт, но мы его помним, когда президент Российской Федерации Борис Ельцин и Государственная дума принесли свои официальные извинения за этот тяжелый период.

В 2000 году, когда господин президент Российской Федерации Владимир Путин находился с визитом в Польше, представители силезского народа обратились к нему с просьбой возместить российской стороной рабский труд силезцев. Тогда мы услышали от Путина готовность выполнить нашу просьбу. К нашему сожалению, дела силезцев представляет польское государство, которое на протяжении десятка лет не желает их разрешить.

Во время отмечания 70-й годовщины начала польско-немецкой войны в 1939 году, которая стала впоследствии Второй мировой войной, мы, силезцы, выступили с протестом против фальшивой интерпретации истории Польшей. Мы заявили, что Польша и гитлеровская Германия тесно сотрудничали до самого последнего момента. Также в 2008 году мы осудили агрессию Грузии на Южную Осетию, что вызвало неудовольствие всей Польши. Мы также протестовали, когда польские власти закрыли российскую часть выставки на территории концентрационного лагеря в Освенциме.

Мы надеемся, что Ваше Превосходительство передаст нашу просьбу руководству Российской Федерации, чтобы в своих действиях она помнила о том, что силезцы не являются поляками. Помнила о том, что силезцы не имеют ничего общего с антироссийской и русофобской политикой польской власти.

Жизнь с постоянной угрозой перед ядерным ударом не является хорошим вариантом, поэтому просим российское руководство не направлять ракеты с ядерными боеголовками в сторону Силезии.

Руководители «Союза людей силезской национальности»

Рудольф Колодзейчик

Анджей Рочнок

Добавим, что недавно Высший суд Польши отклонил иск общественной организации «Движение за автономию Силезии», в котором выдвигалось требование признать силезцев в качестве отдельного народа со своей культурой и традициями.

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90877.html

Силезцы, в отличие от поляков, просят Путина не направлять на них «Искандеры»

Похоже, что сообщение о размещении в Калининградской области оперативно-тактических ракетных комплексов «Искандер-М» в Польше вызвало не только шок, но и панику, что, в свою очередь, может привести к расколу всей Польши на отдельные государства.

В частности, «Союз людей силезской национальности», который на протяжении десятилетий ведет борьбу с властями Польши о предоставлении польской Силезии автономии с последующим выходом из состава государства, обратился к послу Российской Федерации в Польше, чтобы он передал президенту Владимиру Путину их обращение.

Ниже приводим полную часть данного письма:

Ваше Превосходительство

Посол Российской Федерации

в Польше

В связи с публикациями в СМИ о размещении российской армией в Калининградской области оперативно-тактических ракет «Искандер-М», способных нести ядерные боевые части, от имени «Союза людей силезской национальности» обращаемся к Вашему Превосходительству передать властям Российской Федерации нашу просьбу по возможности не направлять данные ракеты в сторону Силезии.

Как наверняка известно Вашему Превосходительству, часть Верхней Силезии вопреки своей воле, по решению Лиги Наций, в 1921 году была передана Польше. В 1945 году часть Верхней Силезии и вся Нижняя Силезия в рамках временного управления была включена в состав Польской Народной Республики. В 1990 году Польша и ФРГ подписали договор о признании границ обоих государств, но это было сделано без консультаций с жителями, проживающими на временных польских территориях. Кроме того, власти Польши ликвидировали существующую в те годы автономию на территории Верхней Силезии.

История отношений силезцев и россиян имеет весьма печальные моменты. Силезцы воевали на стороне гитлеровской Германии во время Второй мировой войны и, как следствие, были причастны к гибели и геноциду не только русских, но и многих других народов уже бывшего СССР. В памяти силезцев останется депортация нескольких десятков тысяч немцев и силезцев на каторжные работы в СССР, откуда немногие вернулись обратно. Знаем, что такое решение было принято на встрече «Большой четверки» (СССР, США, Великобритания и Франция). Несмотря на то, что СМИ не стараются вспоминать этот факт, но мы его помним, когда президент Российской Федерации Борис Ельцин и Государственная дума принесли свои официальные извинения за этот тяжелый период.

В 2000 году, когда господин президент Российской Федерации Владимир Путин находился с визитом в Польше, представители силезского народа обратились к нему с просьбой возместить российской стороной рабский труд силезцев. Тогда мы услышали от Путина готовность выполнить нашу просьбу. К нашему сожалению, дела силезцев представляет польское государство, которое на протяжении десятка лет не желает их разрешить.

Во время отмечания 70-й годовщины начала польско-немецкой войны в 1939 году, которая стала впоследствии Второй мировой войной, мы, силезцы, выступили с протестом против фальшивой интерпретации истории Польшей. Мы заявили, что Польша и гитлеровская Германия тесно сотрудничали до самого последнего момента. Также в 2008 году мы осудили агрессию Грузии на Южную Осетию, что вызвало неудовольствие всей Польши. Мы также протестовали, когда польские власти закрыли российскую часть выставки на территории концентрационного лагеря в Освенциме.

Мы надеемся, что Ваше Превосходительство передаст нашу просьбу руководству Российской Федерации, чтобы в своих действиях она помнила о том, что силезцы не являются поляками. Помнила о том, что силезцы не имеют ничего общего с антироссийской и русофобской политикой польской власти.

Жизнь с постоянной угрозой перед ядерным ударом не является хорошим вариантом, поэтому просим российское руководство не направлять ракеты с ядерными боеголовками в сторону Силезии.

Руководители «Союза людей силезской национальности»

Рудольф Колодзейчик

Анджей Рочнок

Добавим, что недавно Высший суд Польши отклонил иск общественной организации «Движение за автономию Силезии», в котором выдвигалось требование признать силезцев в качестве отдельного народа со своей культурой и традициями.

Автор: Николай Астровский

Источник: http://www.belvpo.com/ru/90877.html

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

16 февраля Литва празднует 100-летие восстановления государственности. В 1918 году Совет Литвы провозгласил восстановление независимого демократического Литовского государства, подписав Акт о независимости Литвы (лит. Lietuvos nepriklausomybės aktas). Согласно этому документу, Литва провозглашалась независимым государством со столицей в городе Вильнюсе.

В этот день по всей стране проходят традиционные торжества с кострами, праздничными шествиями, концертами и неожиданными приглашениями к празднику. Одним словом, в Литве праздник – люди отмечают независимость своего государства.

Все бы здорово, все бы ничего, да вот только военно-политическое руководство Литвы накануне всенародного праздника преподнесло неожиданный, можно сказать, предательский подарок…

Единственная в Литве боеспособная механизированная бригада "Железный волк" (лит. Gelezinis Vilkas) передана в состав немецкой дивизии. Протокол о намерениях в Брюсселе подписали министр охраны края Литвы Раймундас Кароблис и министр обороны Германии Урсула фон дер Ляйен.

О какой независимости тогда может идти речь, если уже единственную боеспособную единицу Литвы передают в подчинение иностранцам?!

А как же проект LITPOLUKRBRIG (Литовско-польско-украинская бригада)? Кроме того, литовские военные забыли, что с 2006 года «Железный волк» уже причислен к Датской дивизии (проект LITBRIG). Как же принципы?

Более того, армия – это гарант Конституции, безопасности, один из символов независимости Родины. Согласно статье 138 Конституции Литовской Республики «международные договоры о политическом сотрудничестве с иностранными государствами, о взаимопомощи, а также договоры оборонного характера, связанные с обороной государства», ратифицирует Сейм. А этого не произошло…

В этой связи, гневные отзывы о неоднозначном решении военно-политического руководства Литвы в социальных сетях и комментариях выразили литовские противники «мягкого» вступления народа в рабство:

«…это путь к поглощению Литвы и потере независимости. А кто-нибудь спросил литовцев?»;

«…накануне 100-летия Независимости армию, являющуюся гарантом независимости, передают иностранному государству. Что праздновать?»;

«…о каком 100-летнем юбилее мы говорим, если армия будет передана под руководство другой стране. Где эта самая независимость?»;

«…мы потеряли свою армию. У нас нет денег, нет войск и нет собственного пути в политике. Теперь мы будем вкладывать деньги в армию, которая нам не принадлежит. Как насчет присяги, уважаемое литовское правительство?»;

«…тогда может передать немцам управление Литвой? И дешевле, и эффективнее»;

«…это с теми самими немецкими солдатами дружбу водить, которые наших ребят в барах бьют?»;

«…будем Гансам ботинки и туалеты чистить»;

«…я ненавижу коллаборационистов и бандитов, которые не могут жить без хозяина, потому что я хочу жить в независимой Литве!»;

«…покупаем БТРы у немцев и тут же отдаем их обратно, но уже бесплатно»;

«...когда министерство накроется? Всех генералов в отставку!».

Напомним, что у литовцев и дислоцированных в Литве военных из Германии непростые отношения, скорее всего, связанные с безобразным поведением последних.

Так, в ночь на 3 июня 2017 года в городе Йонаве пьяные немецкие солдаты из дислоцированного в Рукле международного батальона НАТО устроили драку.

Совсем недавно, в ночь на 9 февраля опять же немцы в состоянии алкогольного опьянения устроили побоище, в результате которого литовцу сломали нос и «обработали» спину.

В разное время конфликты с участием зарубежных солдат на почве употребления алкоголя вспыхивали в Шяуляе, Йонаве, Вильнюсе, Каунасе, Клайпеде.

То ли еще будет…

Автор: Игорь Павлюкевич

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

На прошлой неделе, 22 февраля, Латвию с рабочим визитом посетил заместитель госсекретаря США Джон Салливан. В ходе визита американский дипломат обсудил с президентом Латвии Раймондом Вейонисом дальнейшее укрепление партнерства Латвии и США в сфере безопасности и обороны.

Как видим, архитекторы однополярного мира из Вашингтона с завидным постоянством продолжают укреплять свое военное и политическое влияние в европейском регионе, раз за разом спекулируя на больную для европейцев тему безопасности.

Отметим, что Европа с давних времен была для молодого американского государства перспективным регионом, как в экономическом плане – обширные рынки сбыта сырья, товаров и услуг, так и в военном – территория идеально подходила для будущей возможной войны с Советским Союзом, авторитет и мощь которого нельзя было игнорировать после Второй мировой войны.

Так, в 1945 году, когда Третий Рейх и все его союзники были повержены, США методично и планомерно начали подогревать антисоветские настроения среди руководства и населения ведущих стран Европы. Основной посыл пропагандистов из Вашингтона был прост – «мы столкнулись с проблемой – советские войска находятся в Берлине, сердце Европы, и способны захватить чуть ли не весь континент».

Именно на этой ноте под политическим и экономическим руководством США, которые наводнили Европу своими войсками и вооружениями, в регионе воцарилась эра милитаризма. Повсюду начали расти военные базы с развевающимися над ними звездно-полосатыми флагами, а нуждающиеся в восстановлении и разрушенные войной экономики европейских стран буквально были порабощены американскими кредиторами.

В конечном счете, ведущие страны Европы стали стремительно терять свой политический вес и самостоятельность на международной арене, а их политические решения с каждым годом все чаще принимались в Вашингтоне.

Печально признавать, но с того времени мало что изменилось. Как сказал Вольфганг Ишингер, председатель Мюнхенской конференции по безопасности, которая проходила с 16 по 18 февраля в баварской столице, «ситуация с безопасностью в мире находится в низшей точке с момента распада Советского Союза».

Выходит, советского государства уже давно не существует, а безопасность и защита, которые европейцам 73 года назад обещала Америка, так и не найдена. И это вполне понятно, ведь «безопасность» дело такое, ее и потерять можно где-нибудь на пути к однополярному мировому устройству, гегемонии и безоговорочному господству американской демократии.

Красноречиво по этому поводу высказался Сергей Лавров – глава МИД Российской Федерации, который заявил на той же Мюнхенской конференции: «США используют НАТО и спекуляции на тему «российской агрессии», чтобы закрепить свое господство в Европе». И с министром сложно не согласиться, ведь события последнего десятилетия красноречиво свидетельствую нам о том, что Россия, став главной страной-преемницей столь ненавистного западникам Советского Союза, переняла не только юридические права и обязательства советского государства, но и статус «вселенского зла».

Примечательно, что штаты закрепляют свое господство в Европе весьма незатейливыми методами: расширением НАТО на Восток, созданием элементов системы ПРО США в Польше и Румынии, размещением четырех многонациональных батальонов НАТО в Польше, Литве, Латвии и Эстонии и, в конечном счете, всевозможным приближением военной инфраструктуры блока к российским границам. Приправляет же Вашингтон все это «блюдо» с привкусом надвигающейся глобальной войны повсеместной целенаправленной пропагандой, воспитывающей у западной общественности враждебное отношение к России.

Очевиден тот факт, что руководители американской империи стараются сохранить архитектуру разделенного на две части европейского континента. Разделительные же линии медленно, но верно ползут на Восток, что, безусловно, наносит колоссальный ущерб стабильности и безопасности на этом континенте. Вашингтон, наводняя своими войсками Европу, заставляет ее готовиться к войне с Россией. Отсутствие же политической воли и независимости в принятии решений у европейских «лидеров» – результат выверенной и проводимой годами политики американских элит.

Именно поэтому в американской столице всячески препятствуют созданию единой армии Евросоюза, о которой, в частности, 17 февраля говорил Президент Франции Эммануэль Макрон. Руководитель Франции на встрече с немецким канцлером Ангелой Меркель говорил о создании европейских вооруженных сил, которые должны стать альтернативой американским силам в Европе.

Намерение Макрона, мягко говоря, встревожило Совет НАТО – новая структура, по планам, будет форсировать примирение с Россией и дезавуирование американского давления на Европу, в том числе и экономического. Увы, но подобных французскому лидеру политиков на европейской политической сцене единицы, а верные вассалы Вашингтона, очевидно, будут продолжать блокировать все инициативы по ослаблению влияния Америки на ЕС.

Очевидно, что НАТО давно утратил оборонный смысл и приобрел ярко выраженный колониальный оттенок. «Колонизировать» старушку Европу США будут и дальше – это ключ к контролю Северной Африки, Ближнего Востока, Центральной Азии, контроль торговых путей по Атлантическому океану, который приносит более 4 трлн. долларов в год. А вот сможет ли Европа дать отпор «колонизаторам» – вопрос открытый. А пока «партнерство» ЕС и США напоминает некий политический БДСМ, в котором есть раб, и есть господин.

Очень хорошо подобные отношения просматриваются в тонкостях санкционной войны против России, навязанной американским руководством европейским странам и уничтожающей экономики последних. Например, блокируя поставки российского сжиженного газа наивысшего качества и срывая строительство «Северного потока – 2», США поспешили предложить европейским «союзникам» свое низкокачественное сланцевое сырье, стремясь освоить новые рынки сбыта.

Возможно, политическим силам в Европе стоит прислушаться к словам главы МИД РФ, который, опять же в Мюнхене, заявил: «Россия хочет видеть Европу сильной и стабильной. Мы хотим, чтобы эта структура развивалась стабильно, предсказуемо, устойчиво, ведь у нас много продуктивных планов по расширению сотрудничества».

Если же европейские лидеры не проявят политическую волю в деле примирения со своим восточным соседом, вся Европа рискует стать «рингом» для выяснения отношений между США и Россией. Зародившиеся же 70 с лишним лет назад европейские фобии могут стать реальностью – вероятно теперь уже российским войскам придется еще раз прогуляться до Берлина.

Минск

47 лет

Карма: +11.02

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Регистрация: 12.07.2013

Сообщений: 263

Читатели: 0

Когда белорусский ВПК оденет в броню МАЗы?

В наследство от богатого советского прошлого белорусский ВПК получил неплохую производственную базу, в том числе мощнейшие автомобильные гиганты МАЗ и МЗКТ. И за то, что эти мощности были сохранены, стоит сказать отдельное спасибо руководству страны.

Кстати, именно наличие такой обширной производственной базы позволило Министерству обороны Беларуси приступить к осуществлению грандиозного плана – унификации автомобильной техники. Для простого обывателя это практически ни о чем не говорит, а вот для специалистов это значит много. Достаточно вспомнить о наследии Советской Армии – сегодня в Вооруженных Силах Беларуси насчитывается около десятка типов грузовых автомобилей разных фирм производителей еще советской разработки (МАЗы, КамАЗы, Уралы, ГАЗы, ЗиЛы). Обеспечение работоспособности всей этой разношерстной колесной армии в настоящее время становится настоящей головной болью. Особенно если учитывать что практически все они уже сняты с производства и найти запасные части на них практически невозможно.

Между тем, простая замена старого автомобильного парка на новые, пусть даже однотипные, МАЗы сегодня уже не актуальна. Еще война в Афганистане 1979-1989 годов показала острую необходимость в повышении защищенности грузовых автомобилей, осуществляющих подвоз боеприпасов, ГСМ и военного имущества. Только в разваливающемся СССР реализация подобных замыслов не была осуществлена. Не до них было и в «лихие 90-е». Хорошо еще, что в 2000-х годах в белорусской армии нашлись средства на поставку обычных, небронированных, грузовых автомобилей собственного производства.