Большой передел мира

246,908,871

500,391

|

|

Pepenec ( Специалист ) |

| 13 май 2017 11:55:57 |

Британские СМИ обвинили Кремль в связях с масштабной кибератакой

новая дискуссия Новость 764

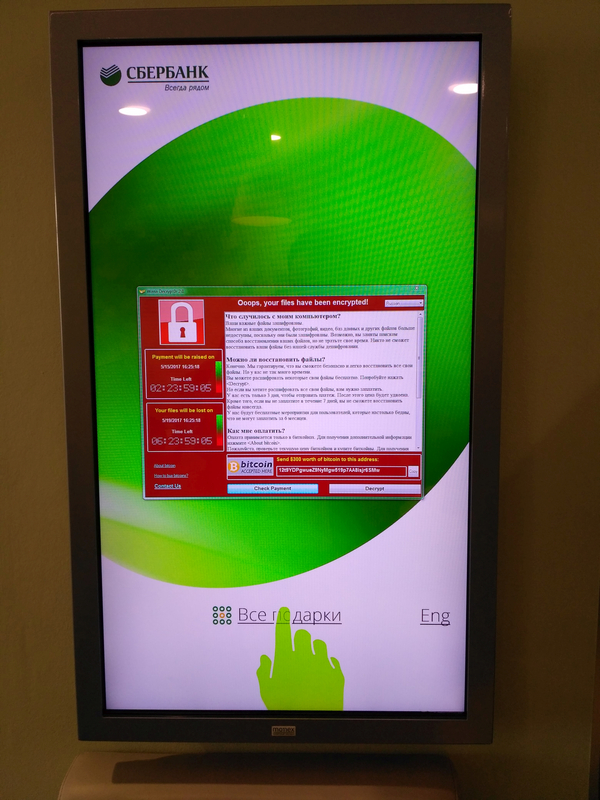

Британское издание The Telegraph намекнуло на участие России в недавней масштабной хакерской атаке с использованием программы ransomware WanaCrypt0r 2.0 (WannaCry), жертвами которой стали многие организации по всему миру.

По мнению газеты, о связи хакерских атак с Россией говорят опубликованные предупреждения группировки Shadow Brokers в отношении президента США Дональда Трампа после того, как он инициировал ракетные удары по Сирии.

«Некоторые эксперты считают, что последовательность (событий. — RT) указывает на связь Shadow Brokers с российским правительством», — пишет издание.

Ранее сообщалось, что организации в десятках стран пострадали от вируса-вымогателя WannaCry.

РТ

По мнению газеты, о связи хакерских атак с Россией говорят опубликованные предупреждения группировки Shadow Brokers в отношении президента США Дональда Трампа после того, как он инициировал ракетные удары по Сирии.

«Некоторые эксперты считают, что последовательность (событий. — RT) указывает на связь Shadow Brokers с российским правительством», — пишет издание.

Ранее сообщалось, что организации в десятках стран пострадали от вируса-вымогателя WannaCry.

РТ

ОТВЕТЫ (34)

|

|

Удаленный пользователь |

| 13 май 2017 12:00:38 |

Цитата: Pepenec от 13.05.2017 11:55:57

Больше всего (пока) пострадали Россия, Украина и Тайвань. Так что это не Кремль.

|

|

Удаленный пользователь |

| 13 май 2017 12:07:26 |

|

|

Удаленный пользователь |

| 13 май 2017 12:20:57 |

Цитата: Pepenec от 13.05.2017 12:11:29

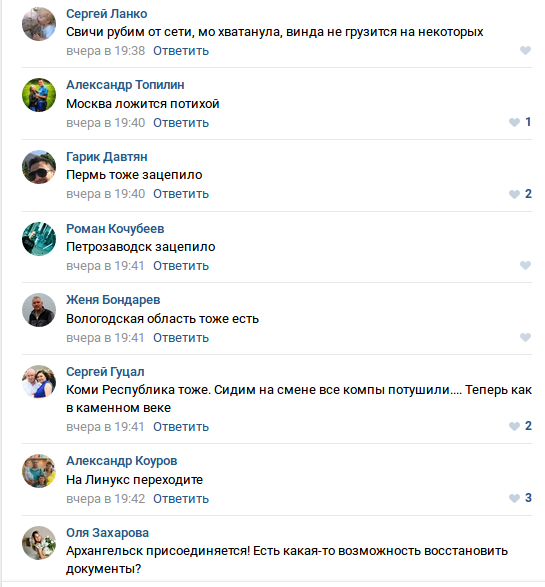

https://vk.com/wall-28464698_720598 группа «Подслушано у полиции»

Сотрудники органов со всей страны жалуются массово на заражения

Про устройство не знаю.

|

|

Vediki977 ( Слушатель ) |

| 13 май 2017 13:22:58 |

Цитата: Nesterok от 13.05.2017 12:20:57

Все эти вбросы и события надо оценивать как "расшатывающие ситуацию элементы". К выборам господа готовятся, начинают активно прорабатывать различные пласты....

Впереди будет ещё больше всего весёлого, к сожалению....

ЗЫ я просто не верю, что внутренние сети наших структур может захватить просто так какой-то вирус. Вот хоть убейте не верю, особенно зная все меры предохранения в службах. Такие вещи просто так не возникают.

|

|

Foxhound ( Практикант ) |

| 13 май 2017 14:22:24 |

Цитата: pps от 13.05.2017 14:19:22

Собственно дб давно говорили уходить с винды и идти на рос. дистрибутивы линакса. Так что надо было ломать привычки работников (иногда вместе с самими работниками) об колено и переходить.

|

|

Советчик ( Практикант ) |

| 13 май 2017 15:04:04 |

Цитата: Foxhound от 13.05.2017 14:22:24

Работаю в конторе которая, в частности, продает аренду серверов. И регулярно слышу вопли админов на клиентов, которые запускают шифровальщиков и затем плачутся на тему восстановления информации.

Поэтому меня удивляет истерика вокруг всех этих событий. Единственное что отличает от предыдущей ситуации - одновременно срабатывание шифровальщиков на множестве компов. Чем-то напоминает "Чернобыль". Там всё было грустнее. Пришлось восстанавливать информацию читая винч на низком уровне.

|

|

Поверонов ( Специалист ) |

| 13 май 2017 16:16:31 |

Цитата: Foxhound от 13.05.2017 14:22:24

Практически это значит что срочно нужно было заменить десятки тысяч системных администраторов, а также их начальников на пару уровней вверх, чтоб не мешали. А где взять других и грамотных ? Конфигурирование в линуксе пока еще требует весьма конкретных знаний.

В общем пиратские виндусы в 90-ых сыграли плохую службу в РФ.

У нас в компании тысячи серверов на линуксе и может лишь пара виндусовых которые администруют домен для виндусовых десктопов используемых вспомогательными службами. Линуксовые администраторы и разработчики разумеется тоже имеют линукс на рабочих станциях.

|

|

Vediki977 ( Слушатель ) |

| 13 май 2017 14:37:49 |

Цитата: pps от 13.05.2017 14:19:22

МЧС это другая структура, там, действительное, многое может происходить. В МВД другие степени защиты, не говоря уже про ФСБ и другие организации побратимы.

Я не говорю, что это именно вброс. Это спланированная атака, если вирус попал в сети силовиков. Тут двух мнений, как говорится, быть не может. Но вот эта паника, которая существует "вконтакте" очень похожа на вброс....

|

|

Emperor_of_Unvierse ( Слушатель ) |

| 13 май 2017 19:13:10 |

Цитата: Vediki977 от 13.05.2017 14:37:49

Может. Если вы не только смотрите телевизор, а еще представляете как работает этот вирус.

Местечковый дебилизм который всегда имеет место, поблажки начальству в сторону закрывания глаз на какие-то мелкие шалости умноженое на масштаб дыры, которой вирус пользуется и дает эти последствия.

Как происходит заражение ведомственных сетей ? Да легко.

Есть какой-нть херр майор, которому на рабочем компе, предположим, иметь доступа не только в интернеты, но и в локальную сеть конторы не положено. Вот в ведомственной он там чота делает, пошты по тайным серверам гоняет и вебпорталы закрытые пользует. Но он целый херр майор, поэтому местный айтишник прикрыл глаза на то что тот ходит на работу с USB свистком с симкой. Страшного ничо не случалось давно, и вообще айтишник типа не пальцем деланый и тоже знает что творит. И херр майор в свободное от работы время чятится в одноглазниках. Сеть в которой он сидит изолированная, секьюрити апдейты получать в ней технической возможности у него нет (а чтобы было даже через местный сервер обновлений противоречит политике безопасности и с этим поверху есть определенный технический гемор даже если зачешется). И вот он втыкает в комп свой свисток. Вирус работает так, что даже запускать ничего ниоткуда не надо, remote code execution называется, задницу в интернетовские джунгли высунул - тут же в нее присунули. Он еще одноглазники даже открыть не успел, а у него уже полный анал напихано. И дальше оно работать уже по ведомственной сети пошло, а там все априори с голой задницей, суй не хочу, и единственный способ это остановить порвать связность и всех на карантин.

А бывает просто дебилизм и раздолбайство, когда на безопасность просто все хер клали.

Это еще жахнуло оно в выходной день, абажжите, в понедельник весь основной шухер начнется, когда все повключаются...

|

|

Foxhound ( Практикант ) |

| 13 май 2017 19:15:36 |

Вот поэтому, в таких случаях надо массово сажать герр-майоров на максимально возможный срок за решетку. Я конечно понимаю, что семья, дети итп, но получится отличная профилактика для других.

Как вариант, отбросить версию халатности и педалировать госизмену с целенаправленным заражением.

|

|

Удаленный пользователь |

| 13 май 2017 19:21:25 |

Сообщение удалено

alexsan156

13 май 2017 20:30:54

alexsan156

13 май 2017 20:30:54

Отредактировано: alexsan156 - 13 май 2017 20:30:54

|

|

Foxhound ( Практикант ) |

| 13 май 2017 19:23:18 |

У меня возможностей кого то сажать нет, но мне очень импонирует подход НКВД и Л.П. Берии к этому вопросу. Возможно дело в том, что я смотрю на проблему как собственник, а у капитализма как известно звериный оскал.

|

|

Удаленный пользователь |

| 13 май 2017 19:29:23 |

Сообщение удалено

alexsan156

13 май 2017 20:30:54

alexsan156

13 май 2017 20:30:54

Отредактировано: alexsan156 - 13 май 2017 20:30:54

|

|

Foxhound ( Практикант ) |

| 13 май 2017 19:31:02 |

Остается только ждать, когда начнут работать сквозные ИТ системы тотальной слежки за всеми в госсекторе, где от желания местного начальника ничего не будет зависеть. Судя по многим инициативам, например по закону Яровой мы идем в правильную сторону.

|

|

Удаленный пользователь |

| 13 май 2017 19:38:01 |

Цитата: Foxhound от 13.05.2017 19:31:02

И мы, и Запад идем к одному и тому же схожими путями. Вопрос только кто в итоге будет у руля такой системы.

|

|

Foxhound ( Практикант ) |

| 13 май 2017 19:39:58 |

Сообщение удалено

Foxhound

13 май 2017 19:41:58

Foxhound

13 май 2017 19:41:58

Отредактировано: Foxhound - 13 май 2017 19:41:58

|

|

Удаленный пользователь |

| 13 май 2017 19:52:39 |

Сообщение удалено

alexsan156

13 май 2017 21:00:54

alexsan156

13 май 2017 21:00:54

Отредактировано: alexsan156 - 13 май 2017 21:00:54

|

|

Emperor_of_Unvierse ( Слушатель ) |

| 13 май 2017 19:36:23 |

Цитата: Foxhound от 13.05.2017 19:15:36

Самое слабое звено в любой системе защиты всегда человек. Есть и альтернативные варианты проникновения, просто я расписал самый популярный.

Просто дыра в винде эта была реально размером как у слона. И то что ей воспользуются - только вопрос времени. Нынче даже как-то жиденько. Крайний раз когда жахнуко конфикером в первые сутки было несколько миллионов заражений, а сейчас какие-то жалкие 200 тыщ пока не дотянули.

Если вспомнить мсбласт, исторически первый, который пользовался аналогичной дырой, так там вообще весь интернет три дня лежал. Не потому даже что инфицированные системы не работали, просто прокаженный трафик всю пропускную способность каналов забивал.

Суть дыры простая - ты можешь выполнить на любом компьютере в сети свою программу. Без спросу. Достаточно чтобы он был подключен в интернет. Если компьютер при этом подключен в другую сеть, то он может отдать приказ на выполнение кому угодно и там, и дальше по цепочке.

Можно настраивать как угодно нарядно системы по всем учебникам, но такая дыра - открытые ворота. Где было долбоклюйства больше те выхватили первыми. Где меньше - те выхватят последними. Но если "ворота" с ошибкой в винде не закрыть выхватят все.

Бонусом к этому идет долбоклюйство разработчиков ПО, например работает какая-нть загогулина тока под XP и хоть ты тресни. Или XP или нет загогулины. А под нее до сегодняшнего вечера обновления безопасности выпущено не было. Вот айтишник хоть мехом внутрь вывернись, как ему было дыру закрывать ?

Кстати МСовцы еще и кривой апдейт выпустили, завтра перевыпустят видимо. Поэтому к плачу тех кто подорвался добавится плач тех кто предохранился и у него система работать перестала.

|

|

Foxhound ( Практикант ) |

| 13 май 2017 19:41:49 |

Я думаю это работа для программистов компании, ведь дыра была давно известна. Начиная от превентивного отключения функций, настройки файрвола и заканчивая своим патчем под винду, там где необходимо.

Тут кстати на подходе куда более "четкая" дырка от Интела, где можно на аппаратном уровне (Intel ME) что угодно делать входя с пустым логином/паролем

|

|

Emperor_of_Unvierse ( Слушатель ) |

| 13 май 2017 19:45:06 |

Сообщение удалено

Emperor_of_Unvierse

13 май 2017 20:45:56

Emperor_of_Unvierse

13 май 2017 20:45:56

Отредактировано: Emperor_of_Unvierse - 13 май 2017 20:45:56

|

|

Foxhound ( Практикант ) |

| 13 май 2017 19:50:32 |

Не сажать, а завалить исками о возмещении убытков

. Опять же в частном секторе с опенсоуросовскими линаксами все куда проще.

. Опять же в частном секторе с опенсоуросовскими линаксами все куда проще.

|

|

офисный планктон ( Специалист ) |

| 13 май 2017 19:51:01 |

Сообщение удалено

офисный планктон

13 май 2017 21:00:54

офисный планктон

13 май 2017 21:00:54

Отредактировано: офисный планктон - 13 май 2017 21:00:54

|

|

Alex_new ( Специалист ) |

| 14 май 2017 07:35:26 |

Вот только аналогия не правильная в принципе!

Не ворота в системе безопасности- НЕТ. В программе выполняемом на Вашем компе ЗАЛОЖЕНА функция выполнять стороннюю программу на высшем приоритете когда придет специальный код. Заложена производителем ОС.

Есть аксиома- все действия на вашем компе ВСЕГДА выполняет ваш комп. Со стороны даже 1 битик нельзя на него записать. Чисто схемотехнически.

То есть этот битик Ваша программа примет и на основании алгоритма заложенного МС в ОС или драйвера передает ему управление- или точнее тем битикам которым идут следом....или были переданы перед этим...или где то хранятся....

То есть специально созданная система взлома каждого компа была реализована и пропущена всеми спец службами - которые проверяли эти системы....

Вспоминаем как месяцев 8 назад шла специальная шумиха- как ЦРУ добивалось от Апл помощи раз блокировки устройств преступников , а Апл им гордо отказывало через суд. Потом же выяснилось- что та же ЦРУ на конвейере АПЛ внедряла спец программку что бы это делать ... и уже давно.... То есть то была шумовая занавеса....

|

|

k0t0b0i ( Слушатель ) |

| 14 май 2017 10:42:04 |

Цитата: Alex_new от 14.05.2017 07:35:26

Дабы закрыть тему и вернуть ее в русло БПМ. Есть факты и есть истерика. Первое - хорошо, второе простительно журналистам, но не на аналитическом форуме.Так вот, факты.

Любая современный вирус, как конструктор, собирается из кубиков. В вирусе, если не лезть совсем в технические подробности, бывает как минимум три таких кубика:

- exploit, программный модуль, который использует определенную уязвимость и "впрыскивает" в операционную систему нужный автору вируса вредоносный код;

- backdoor, программный модуль, который открывает интерфейс удаленного управления вирусом и определяет логику его работы своими командными скприптами;

- payload, программный модуль,который, собственно и делает все то, ради чего вирус сохдавался.

В данном случае пэйлоад уникален (определенная хакерская группа написала его под себя, чтобы заработать на вымогательстве), а остальные моллули хорошо известны. В качестве эксплойта используется ETERNALBLUE, в качестве бэкдора - DOUBLEPULSAR. Оба модуля были в марте опубликованы группой ShadowBrockers как якобы спи#$%нные из АНБ. Т.е. что произошло:

1. АНБ собирает информацию об уязвимостях софта, в том числе - 0day (т.е. пока еще никому неизвестных или к которым пока еще не выпущен патч). В РФ тем же самым занимается, например, ФСТЭК, причем публично (в банке данных угроз и уязвимостей ФСТЭК есть специальный раздел с 0day-уязвимостями, доступ к которому предоставляется по запросу безопасникам госорганов и промышленных предприятий - чтобы заранее принимали меры). Кроме этого, АНБ коллекционирует и эксплойты с бэкдорами - как, впрочем, и у нас этим занимаются ФСБ, СВР и ГРУ ГШ. Это - нормальная работа любой спецслужбы: нерюхов, которые игнорируют подобный канал получения разведданныъх и проведения диверсий, надо гнать со службы ссаными тряпками.

2. Что ненормально - это факт утечки. Работа с образцами компьютерных вредоносов (хранение, разработка, изучение, придумывание методов распространения и управления ими) в каком-то смысле аналогична вирусологии и бактериологии. Образцы опасны, и если они покидают лабораторию, ими может воспользоваться кто угодно. Программные модули были выложены в паблик, и вирусописатели тут же начали клепать малварь с их использованием.

3. Авторов WannaCry следовало бы представить к государственным наградам. Эксплойт и малварь на его основе известна с марта, к концу апреля зафиксировано более 200,000 случаев заражения. И как мы видим сейчас, за два месяца мало кто почесался поставить патч. Так что заслуга авторов шифровальщика в том, что айтишникам и безопасникам крупных организаций все-таки пришлось оторвать задницы от кресел и заняться своим делом. Ущерб невелик, а вот "спящая" сеть из сотен тысяч инфицированных машин стала бы ядреной бомбой. которая могла бы рвануть в любой момент.

4. Сказки про "закладки, которые специально внедряют" можно рассказывать детям в детском саду, но не профессионалам. Анализатор исходников в любом софте на каждые 100МБ исходников показывает в среднем до 1000 типовых ошибок ("Проверка выхода за границы массива? Не, не слыхал"), многие из которых приводят к уязвимостям. При этом сами разработчики анализ своего кода не делают и ответчетности за него не несут. Поэтому встраивать в код еще что-то вредоносное? На хуа? Он и так дырявый, как решето.

5. Рукожопость разработчиков - явление, не зависящее от места проживания этих самого разработчика. Если кто-то оргазмирует от слов "национальный", "сертифицированный", "линукс" - парни, у меня для вас плохие новости

Чисто в качестве примера. Есть в РФ хорошо известный разработчик, выпускающие средства защиты, в том числе для гостайны. Лицензии ФСБ, лицензии ФСТЭК, сертификаты (в том числе - на отсутствие закладок). Год назад поручили стороннему специалисту посмотреть свой программный код, и оказалось, что он дыряв, как решето. Т.е. вы ставите на вылизанную машину сертифицированное средство защиты, и машина становится уязвимой. Не знаю уж, чем они обидели специалиста, но он выложил результаты исследования в паблик. Скандал был страшный, разработчик срочно выпустил патч, а ФСТЭК выпустил информационное сообщение, предписывающее обновить установленное средство защиты, несмотря на то, что инспекционный контроль обновления еще не был проведен. Беспрецедентный случай, между прочим.

6. В контексте БПМ пора уже привыкнуть, что есть серьезная проблема, решить которую пока не готовы не РФ, ни США, ни Евросоюз. Степень информатизации высокая, а пофигизм эксплуатантов и рукожопость разработчиков не лечатся ни административными, ни экономическими мерами. Просто примите, как данность, что банки/энергетика/транспорт/госорганы не умеют защищаться, что у нас, что у них. И единственное, что спасает от реального применения кибероружия - угроза взаимности. Уничтожить мы друг друга не уничтожим, но напакостить можем одинаково сильно.

И в этом плане переход на национальные программные средства не поможет, а помешает. В любом софте используются заимствования (хотя бы и GNUсные программные библиотеки). Чем распространеннее программа, тем больше внимания уделяют ей хакеры, и тем сильнее прессинг на разработчиков, вынуждающий их выпускать патчи, проводить Bug Baunty и т.п. "Национальный" разработчик, "закуклившийся" в границах РФ, плевать на все это хотел: наименование его софта в новостях не фигурирует, а на наличие в его софте тех же самых уязвимых библиотек ему накласть с прибором. Для "хакеров в погонах", напротив, заимствование в софте вероятного противника уязвимых библиотек - это хлеб.

7. В отличие от боевой микробиологии, в противостоянии "наши хакеры"/"их хакеры" есть еще и третий игрок - криминал. Каждый раз, когда мошенники будут зарабатывать на массовых вирусных атаках, куча истеричек и на Западе, и у нас будет верещать, что это - "атака злобных вражеских спецслужб на наше национальное достояние". Но это не повод распространять истерику..

|

|

Senya ( Профессионал ) |

| 14 май 2017 10:51:59 |

Цитата: k0t0b0i от 14.05.2017 10:42:04

Скорее несоответствие реального ущерба медийному сопровождении. Охране государственных границ не одна тысяча лет, а нарушители и контрабандисты не переводятся. В IT сфере точно так же будет.

|

|

Удаленный пользователь |

| 14 май 2017 14:34:41 |

Сообщение удалено

1788bb

17 май 2017 12:48:24

1788bb

17 май 2017 12:48:24

Отредактировано: 1788bb - 17 май 2017 12:48:24

|

|

Мельхиседек ( Практикант ) |

| 14 май 2017 16:04:55 |

Цитата: k0t0b0i от 14.05.2017 10:42:04

Профи всегда уважуха. Наличием профи и РЕАЛЬНОЙ к ним уважухой мы пока и сильнее всех.

Да. к Нашему счастью НАШИ профи пока не зашорены жаждой множества нулей в платежных ведомостях.

Им, как всегда, интересен сам процесс ...

Да, а ещё им и "за державу обидно" ...

|

|

Удаленный пользователь |

| 13 май 2017 14:41:42 |

Сообщение удалено

alexsan156

13 май 2017 18:45:56

alexsan156

13 май 2017 18:45:56

Отредактировано: alexsan156 - 13 май 2017 18:45:56