В процессорах Intel нашли критическую уязвимость

04 янв 2018 в 15:16

DeC

|

|---|

|

Ветка: Большой передел мира

15:24 04.01.2018

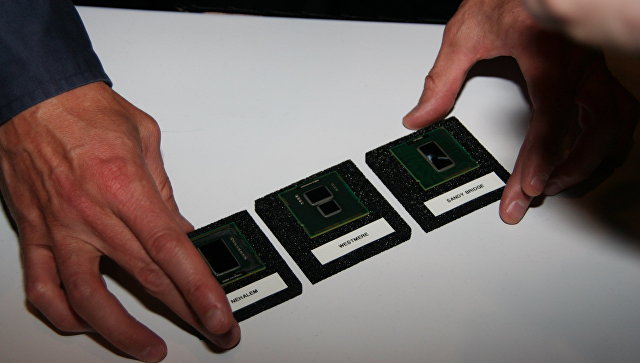

МОСКВА, 4 янв — РИА Новости. Эксперты выявили в процессорах Intel уязвимость, которая позволяет злоумышленникам получить доступ к файлам и данным, хранящимся в памяти ядра. Издание The Register отмечает, что дефект затрагивает почти все процессоры Intel, AMD и ARM в большинстве компьютеров на базе Windows, Linux и macOS, а также смартфоны и другие устройства. Из-за его наличия обычные пользовательские программы могут "увидеть" структуру защищенной части памяти ядра и способны выявить место хранения конфиденциальной информации. Помимо персональных компьютеров, под угрозой оказались и облачные сервисы. Исправить недочет могут только разработчики операционных систем. При этом экстренное обновление версии ОС может снизить производительность устройств до 30%. РИА Новости Эта новость гремит уже второй день. Очень серьезная проблема...

Отредактировано: DeC - 04 янв 2018 в 15:17

|

|

|

ОТВЕТЫ (34)

|

|

DeC ( Профессионал ) |

| 04 янв 2018 в 16:55 |

Цитата: DeC от 04.01.2018 15:16:02

Слушайте, пишут что проблема реально серьезная и чтобы её решить нужно процессор менять будет. Взломать можно даже тупо зайдя на какой-нибудь сайт с javascript.

Причем дырявыми оказались процессоры Intel с 1995-ого года.

Производители ОС предлагают патчи-костыли которые замедлят работу процессора на ~30%.

Жидко обделался Intel. Apple тоже поражены проблемой...

Вот как примерно это работает. Человек набирает пароль, а другой процесс использующий уязвимость ловит то что он вводит. В качестве программы-перехватчика может быть web-сайт со скриптом на который вы зашли.

UPD:

Вроде пишут что наши Эльбрусы проблеме не подвержены.

- +2.62 / 51

-

|

|

nekto_mamomot ( Специалист ) |

| 04 янв 2018 в 17:03 |

Сообщение удалено

nekto_mamomot

04 янв 2018 в 21:16

nekto_mamomot

04 янв 2018 в 21:16

Отредактировано: nekto_mamomot - 04 янв 2018 в 21:16

|

|

bb1788 ( Практикант ) |

| 04 янв 2018 в 17:05 |

Сообщение удалено

bb1788

29 сен 2021 в 12:12

bb1788

29 сен 2021 в 12:12

Отредактировано: bb1788 - 29 сен 2021 в 12:12

|

|

kokovania ( Слушатель ) |

| 04 янв 2018 в 17:08 |

Сообщение удалено

kokovania

04 янв 2018 в 21:16

kokovania

04 янв 2018 в 21:16

Отредактировано: kokovania - 04 янв 2018 в 21:16

|

|

qurvax ( Слушатель ) |

| 04 янв 2018 в 17:17 |

Цитата: DeC от 04.01.2018 16:55:02

Я не то чтоб паникер, но рыло белое, шерсть пушистая. Еще со времен роухамера было ясно, что когда-нибудь это все (всмысле работа с памятью на x64) таки бахнет.

http://www.kb.cert.org/vuls/id/584653

Impact

| An attacker able to execute code with user privileges can achieve various impacts, such as reading otherwise protected kernel memory and bypassing KASLR. |

Solution

| Replace CPU hardware The underlying vulnerability is primarily caused by CPU implementation optimization choices. Fully removing the vulnerability requires replacing vulnerable CPU hardware. |

| Apply updates Operating system updates mitigate the underlying hardware vulnerability. |

Vendor Information (Learn More)

| Vendor | Status | Date Notified | Date Updated |

|---|---|---|---|

| AMD | Affected | - | 03 Jan 2018 |

| Apple | Affected | - | 03 Jan 2018 |

| Arm | Affected | - | 03 Jan 2018 |

| Google | Affected | - | 03 Jan 2018 |

| Intel | Affected | - | 03 Jan 2018 |

| Linux Kernel | Affected | - | 03 Jan 2018 |

| Microsoft | Affected | - | 03 Jan 2018 |

| Mozilla | Affected | - | 03 Jan 2018 |

Попробую суть изложить. Нашлась возможность читать почти любые данные в памяти из непривилигированного процесса, например браузера. Причины: Механизм спекулятивного выполнения кода (Out of order execution) у всех + оптимизации связанные с доступом к памяти на x86_64 от интел. Второе, не удалось пока сделать на AMD или ARM.

P.S. Пофиксил причину по прочтении пдфки.

- +0.89 / 16

-

|

|

Alex_new ( Специалист ) |

| 04 янв 2018 в 17:56 |

Цитата: DeC от 04.01.2018 16:55:02

Да уж.

Было бы очень странно, если бы в Эльбрусе была заложена аналогичная дыра.

Но как мне хочется хлопать в ладошки маркетинмейкерам интел!!!!

Вы только внимательно вчитайтесь.

В ближайшее время все компы на интелах упадут в скорости на 30%....

НО купив почти такой же процессор .. по той же технологии.... (ну подороже конечно - будет же дефицит) вы получите прежнюю производительность....

И побежите покупать...

Кроме владельцев Эльбрусов конечно.....Ну и про АМД по чему то не пишут так устойчиво.... и другие варианты...

Ну и по закону жанра должно выясниться что современные процессоры будут избавлены от этой дыры в безопасности....

- +2.48 / 50

-

|

|

NetGhost ( Профессионал ) |

| 04 янв 2018 в 17:08 |

Сообщение удалено

NetGhost

04 янв 2018 в 17:34

NetGhost

04 янв 2018 в 17:34

Отредактировано: NetGhost - 04 янв 2018 в 17:34

|

|

DeC ( Профессионал ) |

| 04 янв 2018 в 17:29 |

Цитата: NetGhost от 04.01.2018 17:08:03

Всё подвержено. Там две проблемы. Первая дырища – Meltdown – подвержена Intel. Вторая – Spectre — Intel, AMD и ARM.

CPU сдаст вас с потрохами: самая серьезная дыра в безопасности за всю историю наблюдений?

- +2.09 / 27

-

|

|

qurvax ( Слушатель ) |

| 04 янв 2018 в 17:37 |

Цитата: DeC от 04.01.2018 17:29:08

Ремарка по первой:

Прям тут вот https://meltdownattack.com/meltdown.pdf авторы исследования пишут, что хотя им и не удалось заставить тот же эксплойт сработать на ARM или процах AMD, теоритически уязвимость там всетаки есть, ввиду наличия всего необходимого.

- +1.02 / 9

-

|

|

Sir Max Merfie ( Эксперт ) |

| 04 янв 2018 в 17:49 |

Цитата: DeC от 04.01.2018 17:29:08

Самая главная новость, что этому не подвержены "Эльбрусы". А это значит, что главным вопросом становится, вопрос о наличии мощностей для выпуска необходимого объема процессоров "Эльбрус".

- +3.18 / 64

-

|

|

mrt789 ( Слушатель ) |

| 04 янв 2018 в 18:17 |

486-переросток ("до пенек", в смысле) и не может быть ей подвержен - нет упреждающего выполнения/предсказания ветвления/конвейеризации в рантайме = нет такой дыры по определению, бо никто и никуда "спекулятивно" не лезет.

- +0.27 / 2

-

|

|

Удаленный пользователь |

| 04 янв 2018 в 21:48 |

Сообщение удалено

Тот самый, как его там ..

05 янв 2018 в 02:01

Тот самый, как его там ..

05 янв 2018 в 02:01

Отредактировано: Тот самый, как его там .. - 05 янв 2018 в 02:01

|

|

qurvax ( Слушатель ) |

| 04 янв 2018 в 18:24 |

А ссылку можно, откуда дровишки о неподверженности? Кто исследовал?

- -0.16 / 13

-

|

|

mrt789 ( Слушатель ) |

| 04 янв 2018 в 18:31 |

Цитата: qurvax от 04.01.2018 18:24:34

Его там нет, в смысле упреждающего выполнения.

Там VLIW со сборкой "широкой команды" на этапе компиляции - компилятор думает как загрузить все блоки равномерно, а не абстрактная магия унутри чипа. Обратной стороной идет невозможность предсказывать те же переходы (они зависят от данных уже в рантайме), в результате чего в широкую команду попадает один джамп и куча нопов, после чего эльбрус начинает демонстрировать "атомную" производительность на ПО общего назначения (где вызов вызовом погоняет).

- +1.02 / 18

-

|

|

Telioc ( Слушатель ) |

| 04 янв 2018 в 19:49 |

Цитата: mrt789 от 04.01.2018 18:31:47

Можно это расшифровать простому смертному? Единственное что я понял с высоты своего "технического" образования, что наши процессоры на обычном ПК будут ужасно медленными. Как понятно из первого предложения сама система была придумана за бугром. Погуглил, увидел что у интела есть линейка с таким же типом компилятора. Наш крендель ещё чем то отличается?

И есть ли какие-нибудь преимущества у отечественного производителя для обычного компьютера?

- -0.05 / 4

-

|

|

mrt789 ( Слушатель ) |

| 04 янв 2018 в 22:30 |

Цитата: Telioc от 04.01.2018 19:49:58

Не пугайтесь:

VLIW может хорошо и быстро жевать только равномерный поток команд, максимально сгруппированных в "широкие команды" для их одновременного выполнения всеми "ядрами". Вот только чистый VLIW никакой собственной логики формирования таких "широких команд" не имеет и полностью полагается на компилятор. Это первая проблема - грабли просто переносятся на этап написания программы. КАЖДОЙ программы. Вторая проблема соседствует с первой - не из любого потока команд можно собирать действительнр "широкие команды" на этапе компиляции - любой условный переход будет ломать вам всю малину, потому что уже только потом, в процессе выполнения вы сможете определить пойдут ли умные направо или таки красивые налево. Отсюда "атомная" производительность на ПО общего назначения, в котором идет куча вызовов/переходов/прерываний.

На чем оно будет работать хорошо? Ну единственный опыт ширнармас со вливом - видеокарты 10 летней давности. Смотрим код любого шейдера на GLSL - вот это будет работать хорошо, однообразные численные операции, желательно без ветвлений и циклов. Вс загружено по максимуму, гига-тера-флопсы и пр.

Например, эльбрусовцы хвалились, что они могут сворачивать цикл for с вычислением внутри и выполнять его за один раз. Но стоит в этот самый for добавить вызов другой подпрограммы или ветвление и вся магия резко закончится. Ну, по крайней мере, мне так кажется...

Почему говорят, что у нынешних проблем ноги начали расти 22 года назад? А это время пеньков, когда интел для решения как раз описанных проблем начал городить черномагическую конструкцию, изменяющую порядок выполнения по неким своим правилам дабы добиться большей производительности, обеспечить какой-то параллелизм внутри процессора и пр. По сути они решили проблему "низкого качества" поступающих команд построив умную сортировочно-перепаковочную станцию (и кеша побольше!).

Машинный код получаемый в классическом ПО крайне хренов для проца - километровые стеки вызовов, прыжки туда-сюда и кеш не спасает. И тут появляется пенек, и несмотря на более низкую частоту, чем у всяких 486DX120 начинает их тупо рвать... Причем, на уже существующем ПО.

Для тех кому лениво, 15 летняя игрушка, которая щас есть на мобильниках, на эльбрусе:

https://www.youtube.…GRRsYWXQvY

- +0.39 / 9

-

|

|

pkdr ( Слушатель ) |

| 05 янв 2018 в 16:39 |

Цитата: mrt789 от 04.01.2018 22:30:40

На мобильниках эта игра работает в перекомпилированном под андроид и оптимизированным под мобильную архитектуру варианте. И видеокарты в мобильниках будут помощнее тех, что стояли в десктопах 15 лет назад даже потому, что разрешения экранов современных телефонов побольше, чем у мониторов 15 лет назад.

На видео же с эльбрусом прекрасно видно, что сначала там на "эльбрусе" запускают винду (которая в принципе не может работать на архитектуре эльбруса и работает через эмуляцию архитектуры х86). И там запускается совершенно не оптимизированная под архитектуру "эльбруса" игра, эмулируемой винде. С учётом того, насколько эмуляция другой архитектуры "тяжёлая" задача, это только говорит о хорошей его производительности при работе с совершенно не заточенными под процессор приложениями.

- +2.48 / 46

-

|

|

mrt789 ( Слушатель ) |

| 27 апр 2018 в 12:42 |

Цитата: mrt789 от 04.01.2018 22:30:40

В продолжение, и не от форумного полимерщика.

https://geektimes.com/post/300365/

Процессоры Itanium, EPIC и VLIW умерли по нескольким причинам, говорит Паттерсон:

- Непредсказуемые ветвления, усложняющие планирование и упаковку параллельных операций в командные слова VLIW.

- Непредсказуемые промахи кэша замедляли выполнение и приводили к переменным задержкам выполнения.

- Наборы команд VLIW раздували объём кода.

- Оказалось слишком сложно создать хорошие оптимизирующие компиляторы для машин VLIW.

Пожалуй, самый известный в мире специалист по компьютерным алгоритмам Дональд Кнут заметил: «Подход Itanium… казался таким великолепным — пока не выяснилось, что желанные компиляторы по сути невозможно написать».

....

Архитектуры VLIW не подошли для универсальных процессоров, но вполне имеют смысл для приложений DSP с гораздо меньшим числом ветвлений. (см. цитируемое сообщение про GLSL)

Но проблема МЦСТшников не в этом, а в том что их поведение в стиле "у нас есть такие приборы...." наводит на мысль, что ничего кроме они родить не способны. В принципе не способны, как и многие другие создатели "не имеющих аналогов".

---------

Наверное стоит перенести в IT ветку. Модератор?

- +0.09 / 10

-

|

|

antonnr ( Практикант ) |

| 04 янв 2018 в 18:40 |

Сообщение удалено

antonnr

04 янв 2018 в 18:44

antonnr

04 янв 2018 в 18:44

Отредактировано: antonnr - 04 янв 2018 в 18:44

|

|

Urri2 ( Практикант ) |

| 04 янв 2018 в 20:09 |

Сообщение удалено

Urri2

04 янв 2018 в 21:32

Urri2

04 янв 2018 в 21:32

Отредактировано: Urri2 - 04 янв 2018 в 21:32

|

|

qurvax ( Слушатель ) |

| 04 янв 2018 в 21:03 |

Цитата: Urri2 от 04.01.2018 20:09:06

Ну, насчет "неучтенных психопатов" все интересующиеся могут посмотреть главу 9 пдфки по "Spectre"

(https://spectreattack.com/spectre.pdf). Любителям теорий заговоров там тоже положили. Просыпаемся - не "могут", а обязательно занимаются, и давно. Скорее всего со времен союза.

- +0.09 / 2

-

|

|

ivan2 ( Практикант ) |

| 04 янв 2018 в 18:50 |

Цитата: DeC от 04.01.2018 17:29:08

Нисколько не умаляя интерес к теме хочу чуть охладить пыл.

Насколько я понял, нашлась дыра в изоляции памяти исполняемых модулей. Короче, в многопользовательском компьютере можно запустить свою софтинку, которая может почитать содержимое ОЗУ, которое выделено операционной системой другой софтинке.

По жизни это означает, что в принципе Вы можете заглянуть под юбку жене Генерального. Но, опять же, по жизни, не факт, что жена генерального окажется без трусов. Ничего особого не ожидайте. Будут просто трусы!

Реально, ничего Вы там путного не считаете. Разве что идиоты окажутся без трусов. Но вот если случайно вдруг... это беда тех, кто действительно секреты должен защищать.

- +0.43 / 14

-

|

|

ivan2 ( Практикант ) |

| 04 янв 2018 в 19:41 |

Сообщение удалено

ivan2

04 янв 2018 в 23:46

ivan2

04 янв 2018 в 23:46

Отредактировано: ivan2 - 04 янв 2018 в 23:46

|

|

Удаленный пользователь |

| 04 янв 2018 в 19:51 |

Сообщение удалено

Ник_

04 янв 2018 в 21:01

Ник_

04 янв 2018 в 21:01

Отредактировано: Ник_ - 04 янв 2018 в 21:01

|

|

ivan2 ( Практикант ) |

| 04 янв 2018 в 20:20 |

Цитата: DeC от 04.01.2018 19:46:36

Да не дыра это.

С тех, кто доверил охрану данных облакам взять нечего. Ну нарушили враги изоляцию модулей, залезли в помойку домохозяйственных ибитов. дальше что?

Те, кто охраняет данные хихикают. Никаких облаков. Всё своё храню и сторожу у себя. Внутренний нарушитель не может запустить нелегальный процесс. Возможно только если внедрены два взаимодействующих внутренних нарушителя на один объект. Причём спалятся сразу оба.

- +0.83 / 14

-

|

|

Наблюдающий ( Практикант ) |

| 05 янв 2018 в 21:56 |

Цитата: ivan2 от 04.01.2018 18:50:12

Там где защищаются реальные секреты, там появиться такой чужой пользовательской задачке просто неоткуда. Про "метод ножниц" надеюсь, слышали? Просто с таких компьютеров нет вообще доступа к разного рода публичным сетям передачи данных, к интернетам всяким. И эксплуатируемые программы тоже не с помойки ближайшей тащатся.

А так -да, сейчас много "работы" будет компьютерными безопасниками на эту тему изображено... А особенно умиляет неукоснительно выполняемое требование по спецпроверкам и специсследованиям на разного рода аппаратные закладки дабы получить разрешение на эксплуатацию такого компьютера. Так что не парьтесь, наши компьютеры, которые стоят где надо, надежно защищены имеющимися на них сертификатами и прочими документами, допускающими их до эксплуатации.

Или вы хотите сказать, что вместо реальной работы там, в этих сертификационных центрах, только бабло поднимают на спецпроверках?

- +0.52 / 9

-