Большой передел мира

267,313,745

522,549

|

|

DeC ( Профессионал ) |

| 09 янв 2018 21:40:34 |

IntelGate

новая дискуссия Дискуссия 823

MICROSOFT: CHIP-FLAW PATCH MAY SIGNIFICANTLY SLOW SOME SERVERS

Микрософт заявила что патч для устранения уязвимостей в процессорах Intel может значительно замедлить некоторые сервера

INTEL QUICKLY FALLS AFTER MICROSOFT COMMENT ON CHIP-FLAW PATCH

После заявления Микрософта Intel быстро упал.

UPD:

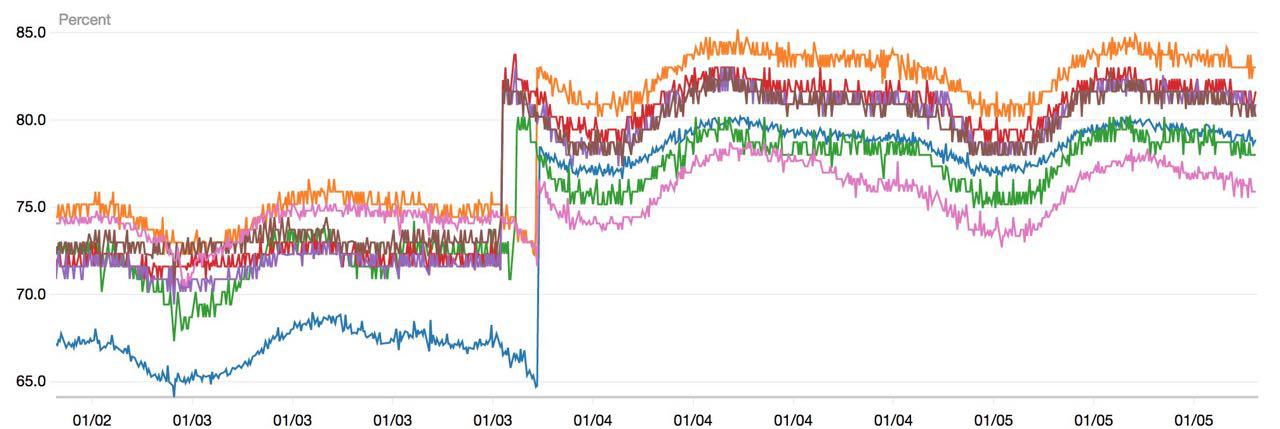

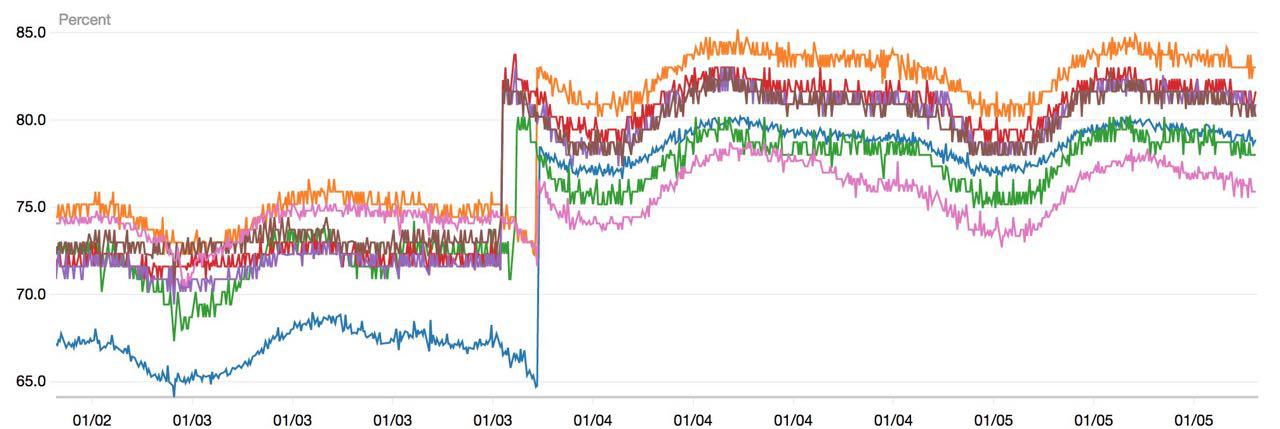

Загрузка процессора до и после обновления (резкий прыжок – момент обновления):

Микрософт заявила что патч для устранения уязвимостей в процессорах Intel может значительно замедлить некоторые сервера

INTEL QUICKLY FALLS AFTER MICROSOFT COMMENT ON CHIP-FLAW PATCH

После заявления Микрософта Intel быстро упал.

UPD:

Загрузка процессора до и после обновления (резкий прыжок – момент обновления):

Отредактировано: DeC - 09 янв 2018 21:44:37

ОТВЕТЫ (36)

|

|

Senya ( Профессионал ) |

| 09 янв 2018 21:44:42 |

Сообщение удалено

10 янв 2018 01:46:04

10 янв 2018 01:46:04

|

|

idioten test ( Профессионал ) |

| 09 янв 2018 21:49:39 |

Сообщение удалено

idioten test

09 янв 2018 21:58:34

idioten test

09 янв 2018 21:58:34

Отредактировано: idioten test - 09 янв 2018 21:58:34

|

|

Удаленный пользователь |

| 09 янв 2018 21:57:13 |

Сообщение удалено

Тот самый, как его там ..

09 янв 2018 23:01:03

Тот самый, как его там ..

09 янв 2018 23:01:03

Отредактировано: Тот самый, как его там .. - 09 янв 2018 23:01:03

|

|

MB ( Слушатель ) |

| 09 янв 2018 22:34:33 |

если уж так рассуждать, то ОС - тоже программа.

а кроме java, у Оракла - есть ещё и собственная сборка Линукса, и программмно-аппаратные комплексы (Экза-дата, Экза-лоджик и пр.), которые - тоже на Интелах.

в общем, видимо, надо посмотреть ещё, что там с тем Ораклом будет...

PS

а солярка на интелах - это да - давно уже больше из разряда экзотики...

|

|

DeC ( Профессионал ) |

| 10 янв 2018 00:18:23 |

Цитата: DeC от 09.01.2018 21:40:34

Microsoft поделилась информацией о том, как исправления для уязвимости Spectre повлияют на производительность компьютеров с Windows:

– Windows 10 running on Skylake, Kaby Lake or newer CPU show benchmarks show “single-digit slowdowns”, but most users shouldn’t expect to see noticeable slowdowns

На Windows 10 и на процессорах Skylake, Kaby Lake или более новых – падение производительности будет исчисляться единицами процентов. И большинство пользователей не заметят снижения.

– Windows 10 running on Haswell or older CPUs “show more significant slowdowns” and “some users will notice a decrease in system performance”

На Windows 10 и на процессорах Haswell или более старых – падение производительности будет более существенным. И некоторые пользователи заметят снижение производительности системы.

– Windows 7 or Windows 8 running on Haswell or older CPUs means “most users will notice a decrease in system performance

На Windows 7 или Windows 8 и на процессорах Haswell или более старых — БОЛЬШИНСТВО ПОЛЬЗОВАТЕЛЕЙ ЗАМЕТЯТ ТОРМОЗА!

Вот такую вот проблему Intel подкинула. И это решение только по уязвимости Spectre. А есть ещё Meltdown!

|

|

antonnr ( Практикант ) |

| 10 янв 2018 00:49:02 |

Цитата: DeC от 10.01.2018 00:18:23

Да нет.

Просто мелгомягкие решили использовать эту, известную проблему, в маркетинговых целях.

"Эльбрус" на подходе. Вот и ежатся.

Там такая фича,

в высших кругах, что мелкомягкого что яблочка червивого, да и всех этих конторок,

За 1-2 месяца до обнародования неблагоприятных выводов в сми (чего избежать уж невозможно) высший менеджмент всех этих конторок сбрасывает свои акции , которые получает за год работы.

И наблюдение такое, за последний ГОД свои акции сбросили ген директора Эппл, Меелкомягкого. (это пока ,а дальше еще неизвестно что откроется)

Что то в этом году БУДЕТ ДЛЯ НИХ ОЧЕНЬ НЕХОРОШЕЕ!

|

|

grizzly ( Профессионал ) |

| 10 янв 2018 00:51:06 |

Цитата: DeC от 10.01.2018 00:18:23

Продажи настольных компов на кирпичах Интел падают уже несколько лет.

Нельзя исключить, что это маркетинговый ход, толкающий юзеров раскошелиться на новый комп и всучивающий им Вынь 10.

|

|

Удаленный пользователь |

| 10 янв 2018 01:06:37 |

Цитата: grizzly от 10.01.2018 00:51:06

Семёрка на АМД (4x)...никаких хлопот..Никаких "вынь да положь" десяток ( даже с восьмёрки ушёл сознательно)

PS Игроманам - пожалуйте , видеокарты меняйте (От ЦП в играх мало , что зависит ... видео Правит ) ....

|

|

Удаленный пользователь |

| 10 янв 2018 01:19:58 |

Цитата: grizzly от 10.01.2018 01:12:21

Возможно ...я просто за 30 лет - столько наигрался (минус последние лет 5 - только шахматы и пасьянсы ....да тошнить начало.. ) , что уже и не рыпаюсь , не отслеживаю (как взял лет 7 назад видюху с процем . ...ну ...Мечтал(когда не было) , даже Джойстик самолётный(валяется бесхозный ) ...а уже и не интересно .Вот парадокс . )

|

|

Удаленный пользователь |

| 10 янв 2018 01:47:10 |

Цитата: grizzly от 10.01.2018 01:39:46

Не ...Был момент - когда World of Tanks появился ..Азарт появился ..но на пол-года - когда упёрся , что дальше без денег не пройти ...и забросил автоматически . Как обрубило.

|

|

Удаленный пользователь |

| 10 янв 2018 02:27:30 |

Цитата: grizzly от 10.01.2018 01:39:46

Я летун ...Как пошли авиасимуляторы ...а на работе XP , 4.77 CGA ,16 цветов (88 год) (плюс питоны на РК-86 , плюс AppleII)....а потом 286-386-е ,и VGA , 256 цветов(320x240) (F-117) , а потом и SVGA(F-22) А потом и ИЛ-2 ...а потом и Су-27 LockOn ...а потом и Ка-50 , а потом и Ка-52 , с миллионом кнопок , только для запуска и взлёта... А потом-а потом ...и Усё! На LockOn , Горячих Скалах 2 я и остановился.... Не Хотю!!!!!

PS Почему Eagle Dynamics застыл - Это ведь дальше в LockOn вылилось (Кстати- Фланкер - у меня даже диск должен быть , то-ли2.0 , то-ли 2.5)

PPS Конечно оффтоп , но пока все спят , перед работой ...:)

X

10 янв 2018 04:51Предупреждение от модератора Ayup-han9:

Флуд...

|

|

qurvax ( Слушатель ) |

| 10 янв 2018 01:17:10 |

Цитата: grizzly от 10.01.2018 00:51:06

Основной удар, с сильной просадкой производительности и прочим пришелся по "облакам". Если это такой план, как запродать поболе пересоналок, то это выстрел себе в ногу, если не в голову. Скажу больше - на задачах типичного хомяка костыли для спекулятивного выполнения кода по определению не скажутся так сильно, как в системах с тяжелым многопоточным вводом-выводом, типа серверов набитых виртуалками. А там песец, походу. Инфу о подобных системах так просто не повыкладываешь, но отголоски воя и запах волос с жоп админов доносятся. Кстати, у АМД тоже жопа, так что это и не их план. Вот потому я вашему сообщению минус и поставил - супермаловероятно, что дело в маркетинге писюков.

|

|

antonnr ( Практикант ) |

| 10 янв 2018 01:22:31 |

Цитата: grizzly от 10.01.2018 00:51:06

Я Вам как "практикующий психолог" скажу такую штуку. За послдние 1-2 года реально упала скорость работы компов. Но реальный источник проблемы заключается в Следующем - в инете возросло кратно количество видео содержащей рекламы. Вот компы и тормозят.

Вот на этом фоне конечных пользователей и разводят на покупку более новых ,мощных компов.

А я как пользовался чипсетом LGA-775, так и переходить не хочу.

Более того, на ближайшее будущее запас создаю на этой платформе. Сейчас еще как минимум одну "мать" возьму.

Такое наблюдение есть: компьютерная техника, спроектированная и произведенная до рубежа "2000 ных" обладает еще более менее хорошим запасом прочности. Дальше говно говном, служащее свой гарантийный, то есть 3-х летний срок.

PS

Стал доступен Фильм "Нежный полицейский" с Ани Жирардо в Главной Роли!

Смотрите получайте удовольствие.

|

|

KCE ( Слушатель ) |

| 10 янв 2018 08:22:17 |

Цитата: grizzly от 10.01.2018 00:51:06

Чей маркетинговый ход? Intel? Ну очень сомнительно. Miltdown они заштопают в лучшем случае через 2-3 года. В их последнем Core X, который i9, выпуск 3 квартал 2017, эта дыра присутствует. Т.е. камень они выпускали на рынок уже тогда, когда информация о проблеме уже у них была.

Microsoft и прочие ОС-писатели - по большому счёту не холодно и не жарко.

А вот AMD может кое-что поиметь на рынке серверных платформ.

Вообще, для большинства обычных юзеров проблема не существенна. В браузерах JavaScript исправят в ближайшее время. Остальное трудно эксплуатируемо на однопользовательских компах.

|

|

Densoider ( Практикант ) |

| 10 янв 2018 13:25:46 |

Сообщение удалено

Densoider

10 янв 2018 20:01:02

Densoider

10 янв 2018 20:01:02

Отредактировано: Densoider - 10 янв 2018 20:01:02

|

|

KCE ( Слушатель ) |

| 10 янв 2018 14:09:24 |

Цитата: Densoider от 10.01.2018 13:25:46

Вспомните старика Окаму. Я больше верю в то, что просто в угоду быстродействию не озадачивались вопросом защиты данных во внутреннем кэше процессора, который напрямую исполняемому ПО не доступен.

1. Сомнительно. Miltdown работает только на Intel (начиная с Pentium Pro, т.е. уже лет 20), но не работает на AMD. Явная недоработка АНБ

. Spectr-ы как-то очень геморойно использовать в реальной жизни. Кроме того эти дырочки можно эксплуатировать только с локальной системы. Вот дыра с Intel Management Engine это да - тянет на закладку.

. Spectr-ы как-то очень геморойно использовать в реальной жизни. Кроме того эти дырочки можно эксплуатировать только с локальной системы. Вот дыра с Intel Management Engine это да - тянет на закладку. 2. Дыра реальна. Это легко проверить каждому. Исходники эксплойтов на гитхабе. Это если самому лень писать, алгоритм описан. Проблема для многопользовательских систем, типа облачных серверов определённо есть. Но опять же для спецслужб нет проблем получить всю информацию с клиентских серверов в облаке просто "попросив" провайдера.

|

|

Наблюдающий ( Практикант ) |

| 10 янв 2018 14:12:37 |

Цитата: Densoider от 10.01.2018 13:25:46

это ни первое и ни второе. А именно, начну для понимания с наглядной аналогии.

Мы имеем топор. Топором можно и дров наколоть, и баньку срубить. А можно острым лезвием старушку-процентщицу того-с, в лапшу покрошить. А можно и не лезвием, но совсем наоборот, обушком бабушку тюкнуть.

Итак, имеет ли топор "закладки"? Очевидно, что нет, это просто режимы его функционирования, использования. Так и с процессорами то же самое. Именно процессорный кэш (через поражение которого тем или иным способом и работает мельдоний со спектром) вкупе с конвейерной спекулятивной обработкой потока команд и предсказание переходов делают современные процессоры такими быстрыми. Это - не дыра, это реализация. Если мы откажемся от этого дела, то немедленно откатимся на уровень 486-х процессоров, только работающих на гигагерцовых частотах. Все же няшки от упредительного исполнения кода мы потеряем. Так что это есть плата за скорость работы процессора.

Нагадить в реальной жизни, а не на демонстрационном стенде, эта штука, конечно, сможет, но реально нагадить - более чем сложно. Да, есть теоретическая возможность, что программа, запущенная в одной виртуальной машине в каком либо дата-центре, доберется через кэш процессора до области памяти, где хранятся ключи-пароли другой программы в иной виртуальной машине... Возможность. Теоретическая. Но вот как её реализовать практически... Как спровоцировать другую программу к которой у тебя нет доступа, положить свои данные в кэш процессора? Вот на этот простой вопрос ответов и нет.

Ну и по поводу "кроме наших" - не знаю. Но, скорее всего, и наши процессоры этой болезни подвержены. Ибо и там должна быть реализована система процессорных кэшей (или придется ждать на два порядка дольше возвращения значения из ячейки памяти), спекулятивная обработка (ибо надо чем-то занимать быстрый процессор, пока идет обращение к обычной памяти, не к кэшу), предсказания переходов и так далее. Никуда от этих технологий не денешься. А если кэш процессора по возникшему эксепшену (результат исполнения не востребован) не чистится принудительно (а принудительная очистка кэша это сотни процессорных тактов, время, время, время), то получайте мельдоний со спектром в полный рост.

Наши процессоры в этот лист, вполне возможно, не попали по совсем иной причине - про них мало кто знает и просто забыли про их существование. И еще, во времена, когда я работал в одной крупной российской организации, очень крупной, то информационным безопасникам там было директивно запрещено исследовать устойчивость автоматизированных систем имитируя хакерские атаки, использовать разного рода сканеры безопасности с имитацией таких атак было запрещено. Может и по подобной причине наших эльбрусов нет в том горячем списке, который начинается далеко не с современных процессоров, а с самых первых пентиумов, которые как раз и начали печь в середине 90-х годов прошлого века.

Чудес не бывает, общие подходы к проектированию системы будут приводить к похожим (хоть и оригинальным) системам, которые будут иметь похожие "уязвимости".

|

|

Удаленный пользователь |

| 10 янв 2018 14:42:28 |

почитать

вдруг, окажется интересным

https://atos.net/wp-…-final.pdf

и тут

https://atos.net/con…er-new.pdf

и еще

https://atos.net/wp-…epaper.pdf

...

это не реклама

просто интересное чтиво по теме

|

|

Senya ( Профессионал ) |

| 10 янв 2018 14:58:47 |

Искал старую юмореску, так и не нашёл, возможно только в печатном виде и была.

Смысл прост - одному человеку пришла в голову мысль, что в столовой кто угодно может что угодно подсыпать в стоящие на столе солонки. Их заменили на закрытые. Но оказалось, что крышки с дырочками легко скрутить. Их заменили на специальные, неоткрывающиеся, с секретом (ага, как пробирки для допинг-проб

). Но кто-то понял, что даже невскрывающуюся солонку легко подменить на внешне похожую, и их приковали цепью.

). Но кто-то понял, что даже невскрывающуюся солонку легко подменить на внешне похожую, и их приковали цепью.Короче, заканчивалось на том, что суп посолить посетитель мог только под роспись по предъявлению паспорта и в присутствии охранника. Но и это явно был не финал.

Уж не знаю, при чём тут процессоры, но "сказка ложь..."(с)

|

|

Удаленный пользователь |

| 10 янв 2018 15:11:22 |

Сообщение удалено

Ник_

10 янв 2018 16:16:05

Ник_

10 янв 2018 16:16:05

Отредактировано: Ник_ - 10 янв 2018 16:16:05

|

|

Удаленный пользователь |

| 10 янв 2018 15:55:58 |

Сообщение удалено

Ник_

10 янв 2018 17:01:03

Ник_

10 янв 2018 17:01:03

Отредактировано: Ник_ - 10 янв 2018 17:01:03

|

|

Kris ( Слушатель ) |

| 11 янв 2018 09:40:13 |

Ну вы бы хоть это, прежде чем так много слов писать, озаботились бы поподробнее изучить суть атаки. Подумать немного, зачем же патч отключает предсказание переходов.

Проблема именно в том, что атака переносит данные из недоступной защищенной области памяти в кэш процессора, и вторая часть задачи состоит в том, чтобы понять, что же там такое было перенесено, потому как прямого доступа в кэш-то нету (и там уже идут в дело алгоритмы основанные на разнице во времени доступа в обычную память и кэш).

Так что нагадить в реальной жизни вполне себе доступно.

|

|

bushd ( Практикант ) |

| 10 янв 2018 10:19:36 |

Сообщение удалено

bushd

10 янв 2018 11:31:06

bushd

10 янв 2018 11:31:06

Отредактировано: bushd - 10 янв 2018 11:31:06

|

|

Magic Spirit ( Специалист ) |

| 10 янв 2018 11:21:04 |

Цитата: DeC от 10.01.2018 00:18:23

.

Только "трофейные" ОС Мелкософты, на которых по умолчанию нет обновлений - решат проблему.

|

|

Antybred ( Слушатель ) |

| 10 янв 2018 11:30:09 |

Поставить заглушку вместо обновления и усе. Думаю, она обязательно будет в наборе Stubs-7, где умельцы заглушают вредную и назойливую фигню.

|

|

kokovania ( Слушатель ) |

| 10 янв 2018 05:30:38 |

Сообщение удалено

10 янв 2018 09:31:05

10 янв 2018 09:31:05