Большой передел мира

275,682,141

532,215

|

|

DeC ( Профессионал ) |

| 05 июл 2021 в 18:17 |

Русские хакеры!

новая дискуссия Дискуссия 234

В пятницу вечером банда вымогателей REvil (или кто-то из их операторов) устроила дебош и провокацию. Первая информация свидетельствовала, что они сломали американского производителя и поставщика информационных технологий Kaseya (кто сказал SolarWinds?) и стали распространять вредоносное обновление для его VSA (Virtual System Administrator) серверов, через которое в сети клиентов компании развертывалось само ransomware.

Уже в этот же день появилась информация о том, что были взломаны около 40 VSA серверов, использовавшиеся MSP (Manage Service Provider), а через них зашифрованы сети от 200 до 10000 предприятий. Предъявленная сумма выкупа - от 50 тыс. до 5 млн. долларов. Kaseya призвали клиентов отключить VSA сервера и закрыли свое облако.

Вчера исследователи из Голландского университета раскрытия уязвимостей (DIVD) сообщили, что Kaseya как раз находились в процессе устранения 0-day уязвимости CVE-2021-30116, которую голландцы нашли за несколько недель до инцидента. Технических подробностей со стороны DIVD не было предоставлено, но в сети появились данные о том, что эксплуатация дырки приводит к обходу аутентификации в веб-интерфейсе VSA. Каким образом информация о CVE-2021-30116 попала в руки вымогателям - никто не сообщает.

После таких откровений первоначальную версию об атаке на цепочку поставок, ясное дело, можно ставить под сомнение. А Kaseya тем временем наняли FireEye (читай ЦРУ), чтобы те помогли им расследовать инцидент.

И вчера же REvil сообщили, что в ходе атаки на ПО Kaseya было зашифровано более миллиона систем (тут они считают, имхо, не только сети, но и отдельные машины, отсюда такое большое число). И потребовали 70 млн. долларов за универсальный дешифратор.

Заплатят им такую сумму или нет мы говорить не беремся, но, как нам кажется, безымянный исследователь из DIVD или сотрудник Kaseya, сливший хакерам данные об уязвимости, недавно стал долларовым миллионером.

Уже в этот же день появилась информация о том, что были взломаны около 40 VSA серверов, использовавшиеся MSP (Manage Service Provider), а через них зашифрованы сети от 200 до 10000 предприятий. Предъявленная сумма выкупа - от 50 тыс. до 5 млн. долларов. Kaseya призвали клиентов отключить VSA сервера и закрыли свое облако.

Вчера исследователи из Голландского университета раскрытия уязвимостей (DIVD) сообщили, что Kaseya как раз находились в процессе устранения 0-day уязвимости CVE-2021-30116, которую голландцы нашли за несколько недель до инцидента. Технических подробностей со стороны DIVD не было предоставлено, но в сети появились данные о том, что эксплуатация дырки приводит к обходу аутентификации в веб-интерфейсе VSA. Каким образом информация о CVE-2021-30116 попала в руки вымогателям - никто не сообщает.

После таких откровений первоначальную версию об атаке на цепочку поставок, ясное дело, можно ставить под сомнение. А Kaseya тем временем наняли FireEye (читай ЦРУ), чтобы те помогли им расследовать инцидент.

И вчера же REvil сообщили, что в ходе атаки на ПО Kaseya было зашифровано более миллиона систем (тут они считают, имхо, не только сети, но и отдельные машины, отсюда такое большое число). И потребовали 70 млн. долларов за универсальный дешифратор.

Заплатят им такую сумму или нет мы говорить не беремся, но, как нам кажется, безымянный исследователь из DIVD или сотрудник Kaseya, сливший хакерам данные об уязвимости, недавно стал долларовым миллионером.

ОТВЕТЫ (3)

|

|

DeC ( Профессионал ) |

| 05 июл 2021 в 18:19 |

Цитата: DeC от 05.07.2021 18:17:56

Поскольку, несомненно, в ближайшие дни информационным поводом №1 в инфосеке будет взлом ПО от Kaseya бандой вымогателей REvil, то вот вам еще одна короткая новостишка.

Как сказано в стенограмме Белого Дома, в субботу Президент США Байден заявил журналистам во время мероприятия в штате Мичиган, что:

- он поручил Разведсообществу США разобраться с произошедшей на Kaseya атакой;

- возможно будет встречная кибератака на российские ресурсы со стороны США, если подтвердится, что российское правительство как-то связано с нападением на Kaseya (тут не до конца понятно, что именно подразумевает Байден под этой связью, но его вообще тяжело понять временами).

Подскажем, что Разведсообщество США - это 17 американских ведомств, среди которых такие товарищи, как ЦРУ, АНБ, ФБР, РУМО (а кто Tor сделал, вспоминаем) и много-много других.

Вечер перестает быть томным.

|

|

DeC ( Профессионал ) |

| 05 июл 2021 в 18:21 |

Цитата: DeC от 05.07.2021 18:19:38

Как мы и предсказывали - новости про взлом Kaseya захавали весь доступный инфосек эфир и стали распространяться дальше.

В Швеции розничная сеть Coop закрыла 800 магазинов (20% шведской розничной торговли продуктами) из-за того, что их поставщик терминалов (по всей видимости, это Extenda Retail) работал с MSP, который использовал ПО от Kaseya. Пострадали местные аптечные сети и шведский ж/д оператор SJ.

Один из таких MSP, норвежская компания Visma EssCom, являющаяся клиентом Kaseya, заявила, что атака вымогателей является "глобальной кибератакой, затрагивающей розничную торговлю". В результате взлома фактически выведены все их устройства в розничных сетях, а таковых среди клиентов Visma EssCom немало.

Из последнего, что мы смогли найти - судя по сообщениям в сети уязвимость являла собой логическую ошибку в коде скрипта аутентификации VSA сервера. Кевин Бомонт пишет, что коду в обед 15 лет. Комментаторы задаются риторическим вопросом - а, собственно, где были пентестеры? Понятно, что ответить можно в рифму.

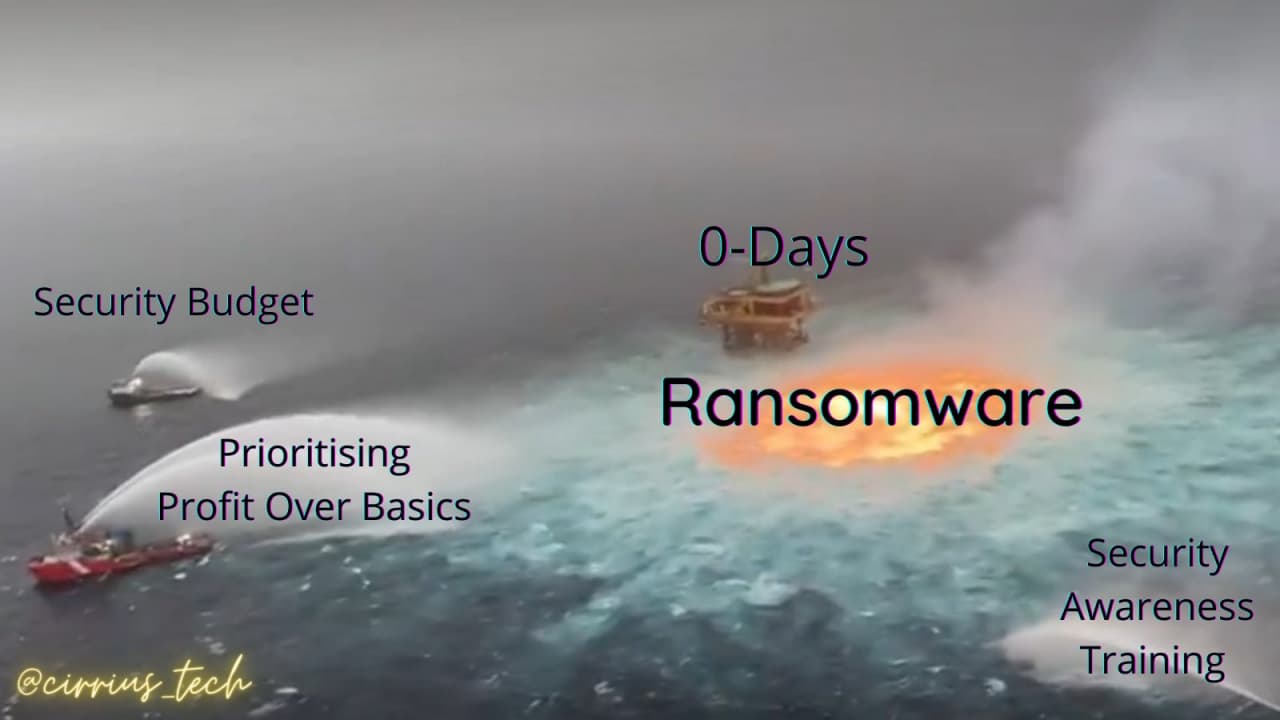

А в завершении - наиболее соответствующая текущему моменту картинка.

|

|

bb1788 ( Практикант ) |

| 05 июл 2021 в 18:46 |

Сообщение удалено

bb1788

27 дек 2021 в 12:31

bb1788

27 дек 2021 в 12:31

Отредактировано: bb1788 - 27 дек 2021 в 12:31