Большой передел мира

266,890,009

522,105

|

|

DeC ( Профессионал ) |

| 04 апр 2022 15:49:58 |

Rockwell Automation

новая дискуссия Дискуссия 265

ROCKWELL AUTOMATION ПРИОСТАНОВИЛ ДЕЯТЕЛЬНОСТЬ В РФ И РБ - КОМПАНИЯ ТАКЖЕ ОТКАЗАЛАСЬ ОТ ПРОДАЖ СВОЕГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ НА ТЕРРИТОРИЯХ ЭТИХ СТРАН

ОТВЕТЫ (1)

|

|

DeC ( Профессионал ) |

| 04 апр 2022 21:17:40 |

Цитата: DeC от 04.04.2022 15:49:58

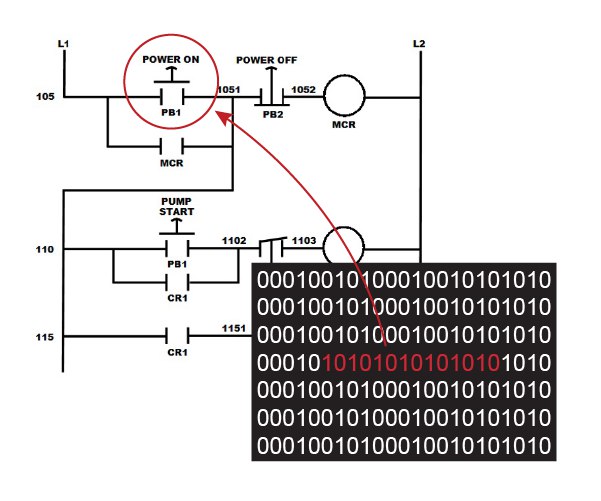

Исследователи в области промышленной кибербезопасности из компании Claroty обнаружили две серьезные уязвимости, которые могут позволить злоумышленникам запускать атаки в стиле Stuxnet на программируемые логические контроллеры (ПЛК) производства Rockwell Automation.

Одна из ошибок CVE-2022-1161 классифицируется как «критическая» и затрагивает различные контроллеры CompactLogix, ControlLogix, GuardLogix, FlexLogix, DriveLogix и SoftLogix. Вторая, отслеживаемая как CVE-2022-1159 высокой степени серьезности, затрагивает программное обеспечение для программирования Studio 5000 Logix Designer, которое используется на инженерных рабочих станциях.

По данным Rockwell Automation и Claroty, уязвимости могут позволить злоумышленнику, имеющему доступ к системам жертвы, вносить изменения в программный код ПЛК и модифицировать процессы автоматизации таким образом, что их нельзя обнаружить, как это было в случае с вредоносным ПО Stuxnet, которое США и Израиль использовали в отношении устройств Siemens для срыва ядерной программы Ирана, когда им удавалось повредить центрифуги на ядерном объекте.

Злоумышленник, модифицируя логику ПЛК, потенциально способен нанести физический ущерб, что может остановить производственные линии и негативным повлиять на функциональность роботизированных устройств.

Обнаруженные Claroty уязвимости в продуктах Rockwell нацелены на процесс разработки и передачи кода в ПЛК, который состоит из разработки кода на инженерной рабочей станции с использованием программного обеспечения Studio 5000, его компиляции в двоичный код, совместимый с ПЛК, и передачи на ПЛК, где он соответственно выполняется.

Критическая уязвимость позволяет злоумышленнику в сочетании с ранее раскрытой критической ошибкой обхода аутентификации CVE-2021-22681 с оценкой CVSS 10 контроллера Logix доставлять вредоносный код на контроллер, в то время как инженер будет видеть легитимный код ПО.

Другая уязвимость может быть использована злоумышленником с правами администратора на рабочей станции с программным обеспечением Studio 5000 для перехвата процесса компиляции и внедрения своего собственного кода в пользовательскую программу, опять же, не вызывая подозрений у инженеров.

Конечный результат использования обеих уязвимостей идентичный: инженер полагает, что в ПЛК работает на безопасном коде, в то время как на ПЛК выполняется совершенно другой и потенциально вредоносный код. Изменения в логическом потоке или предопределенных локальных переменных меняют нормальную работу ПЛК и приводят к отправке новых команд на физические устройства, управляемые контроллером.

Компания Rockwell разработала различные меры для защиты от атак, а также разработала инструмент, который может обнаруживать работающий в ПЛК скрытый код.

Учитывая, что ПЛК производства Rockwell Automation активно задействуется и на российских объектах промышленной инфраструктуры, настоятельно рекомендуем внимательно отнестись к проблеме.

Rockwell PLC Vulnerabilities Could Allow Hackers to Hide Code