Большой передел мира

266,601,868

521,941

Карма: +40,883.84

Регистрация: 15.03.2012

Сообщений: 25,256

Читатели: 22

Регистрация: 15.03.2012

Сообщений: 25,256

Читатели: 22

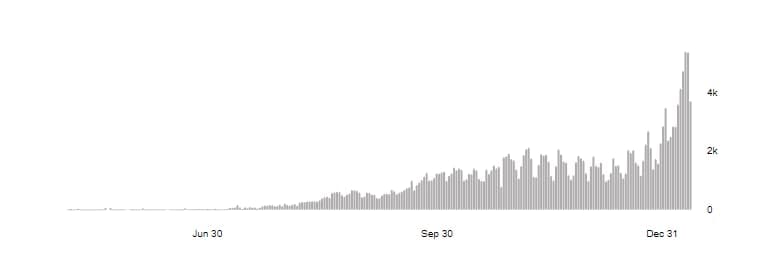

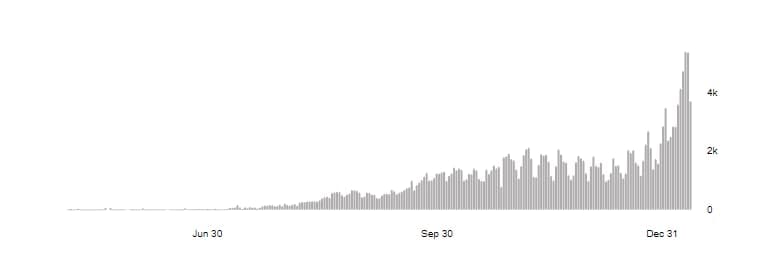

Стоимость самой популярной криптовалюты — биткойна — падала за последние сутки более чем на 20%, опускаясь до отметки 31,1 тысячи долларов. 1 января биткойн стоил 28,9 тысячи долларов, а спустя восемь дней установил исторический максимум — выше 41 тысячи долларов. Но после этого цена актива начала резко падать. На долю биткойна приходится 68,5% всего глобального рынка криптовалют.

По данным портала CoinMarketCap, высчитывающего среднюю цену более чем по 20 биржам, по состоянию на 18:26 мск стоимость биткойна опускается на 16,51% — до 32 938 долларов. При этом на крупнейшей бирже Binance он падает в цене на 17,13% — до 32 898 долларов.

Кроме того, капитализация актива снизилась до 621 миллиарда долларов (на 125 миллиардов за последние 24 часа), по данным сервиса CoinGecko. Объемы торгов за 24 часа превысили 100 миллиардов долларов. По мнению инвестиционного директора компании Guggenheim Partners Скотта Майнерда, настало время продавать биткоqн из-за опасности дальнейшего снижения стоимости криптовалюты, пишет РБК.

Также вслед за биткойном подешевели и альткойны. Стоимость Ethereum за прошедшие сутки снизилась на 20%, до 1035 долларов, XRP — на 15%, до 0,275 доллара. Сильнее других из топ-100 криптовалют по капитализации пострадала Maker — она потеряла 27% от цены.

https://dailystorm.r…um=desktop

По данным портала CoinMarketCap, высчитывающего среднюю цену более чем по 20 биржам, по состоянию на 18:26 мск стоимость биткойна опускается на 16,51% — до 32 938 долларов. При этом на крупнейшей бирже Binance он падает в цене на 17,13% — до 32 898 долларов.

Кроме того, капитализация актива снизилась до 621 миллиарда долларов (на 125 миллиардов за последние 24 часа), по данным сервиса CoinGecko. Объемы торгов за 24 часа превысили 100 миллиардов долларов. По мнению инвестиционного директора компании Guggenheim Partners Скотта Майнерда, настало время продавать биткоqн из-за опасности дальнейшего снижения стоимости криптовалюты, пишет РБК.

Также вслед за биткойном подешевели и альткойны. Стоимость Ethereum за прошедшие сутки снизилась на 20%, до 1035 долларов, XRP — на 15%, до 0,275 доллара. Сильнее других из топ-100 криптовалют по капитализации пострадала Maker — она потеряла 27% от цены.

https://dailystorm.r…um=desktop

Роса рассветная, светлее светлого,

А в ней живет поверье диких трав,

У века каждого на зверя страшного,

Найдется свой, однажды, Волкодав

А в ней живет поверье диких трав,

У века каждого на зверя страшного,

Найдется свой, однажды, Волкодав

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Цитата: DeC от 11.01.2021 20:11:46Резолюция, призывающая вице-президента Пенса применить 25-ю поправку, принята

Конгрессмены-республиканцы заблокировали резолюцию с призывом к Пенсу отстранить Трампа

QUICK PASSAGE OF PLAN ON TRUMP REMOVAL BLOCKED BY HOUSE GOP. U.S. HOUSE ADJOURNS UNTIL TUESDAY -DINGELL

Отредактировано: DeC - 11 янв 2021 20:23:11

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Зарубежные разработчики COVID-паспортов предложили РФПИ объединить системы.

Те системы международные, которые создают ковидные паспорта, обратились в РФПИ с просьбой интегрироваться в их системы, чтобы они стали взаимозамещаемые - глава РФПИ - 1 Канал

Те системы международные, которые создают ковидные паспорта, обратились в РФПИ с просьбой интегрироваться в их системы, чтобы они стали взаимозамещаемые - глава РФПИ - 1 Канал

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

провинция

64 года

Карма: +30,393.40

Регистрация: 29.10.2013

Сообщений: 30,261

Читатели: 94

Регистрация: 29.10.2013

Сообщений: 30,261

Читатели: 94

Цитата: DeC от 11.01.2021 17:43:42Декабрьская массовая хакерская атака на федеральные учреждения США - это группировка Турла - Россия - ФСБ - RTRS

Investigators at Moscow-based cybersecurity firm Kaspersky said the “backdoor” used to compromise up to 18,000 customers of U.S. software maker SolarWinds closely resembled malware tied to a hacking group known as “Turla,” which Estonian authorities have said operates on behalf of Russia’s FSB security service.\n\n

Ну, вы уж уточните, что это - про связь группировки Турла с ФСБ - сказали власти Эстонии

76 лет

Карма: +9,179.22

Регистрация: 07.10.2019

Сообщений: 19,228

Читатели: 3

Аккаунт заблокирован

Полный бан до 28.04.2024 15:31

Регистрация: 07.10.2019

Сообщений: 19,228

Читатели: 3

Аккаунт заблокирован

Полный бан до 28.04.2024 15:31

Цитата: завхоз от 11.01.2021 19:33:26Только колея разная

Приблизительно до 1940 года на востоке Турции продолжали работать железные дороги колеи 1524 мм и 750 мм с российским подвижным составом. Затем они были реконструированы на колею 1435 мм.

Это не мешает российским поездам ездить в Европу, хотя там тоже другая колея.

#ДаПобеде!

кто в предыдущие годы набил карманы за счет всяких процессов в экономике 90-х годов, они точно не элита

кто в предыдущие годы набил карманы за счет всяких процессов в экономике 90-х годов, они точно не элита

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Компании Microsoft и Facebook приостанавливают спонсирование политических кампаний, чтобы "оценить" события прошедшей недели, связанные с беспорядками в Вашингтоне, сообщает портал Axios.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Монтевидео

64 года

Карма: +8,411.15

Регистрация: 19.08.2007

Сообщений: 21,211

Читатели: 5

Регистрация: 19.08.2007

Сообщений: 21,211

Читатели: 5

Цитата: mich от 11.01.2021 20:17:16а в чём соль? чего такого теряет Трамп после положительного импичмента? неприкосновенность? невозможность учавствовать в выборах в будущем? вот если бы его хотели ужмурить - сейчас же самое сладкое время для этого, мало ли маньяков противотрамповцев на улицах. Но, либо охраняют хорошо. либо ... либо он нужен живым.

Трамп в этом случае теряет весь статус экс-президента и связанные с ним привилегии. Ему не будет предоставлена государственная охрана, какая положена всем бывшим президентам США, он не будет получать доклады разведок, что также положено всем экс-президентам, и естественно не будет обладать секретной информацией, чтобы использовать ту во время своих выступлений. Ну и ещё в этом случае Трампа будет легче засадить в каталажку.

Конкретно ещё здесь: импичмент нужен, чтобы лишить Трампа привилегий, которые положены ему как бывшему президенту. Опять же – не из мести ради, а чтобы еще больше его изолировать. Так, Трамп в случае импичмента не сможет получать брифинги разведки и через них понимать реальную глубину ямы, в которую загнал страну правящий тандем Байден-Харрис. Понимать – и, соответственно, сливать это адекватной части журналистского сообщества, а также использовать свои знания для еще более аргументированной критики вашингтонской элиты.

Самое интересное состоит ещё в том, что для Трампа даже не нужен импичмент, ибо вице-президент Пенс УЖЕ может единолично отстранить Трампа от власти на основании 25-ой поправки к Конституции США. Но не думаю, что Пенс на это пойдёт. Чтобы побыть пару дней в роли президента? Вряд ли.

https://www.youtube.com/watch?v=d4yHZPH6NU0

47 лет

Карма: +53.58

Регистрация: 24.12.2008

Сообщений: 142

Читатели: 0

Регистрация: 24.12.2008

Сообщений: 142

Читатели: 0

Цитата: ivan2 от 11.01.2021 19:54:46Американским воякам сейчас неуютно. А у кого мозг есть, тем вообще жопа.

Подгорает, потому, что может найтись недоделок, который устроит бузу на весь земной шар. Волнуются. Понятно.

Пусть, пока, слушают на доступном им языке! Токмо фамилии меняют , когда надо.

Отредактировано: tomuchin - 11 янв 2021 20:50:59

Как то вот так!

http://www.youtube.com/watch?v=Uyveh_j_NTM&feature=emb_logo

http://www.youtube.com/watch?v=Uyveh_j_NTM&feature=emb_logo

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Ливан объявил с 14 по 25 января чрезвычайное положение из-за коронавируса

На фоне сообщений о грядущем локдауне ливанцы устремились в магазины пополнять запасы. За час до комендантского часа на парковках супермаркетов нет мест.

Пока продуктов хватает. Опустели полки с мясом, хлебом, сахаром и солью. Поредели паллеты с питьевой водой.

На фоне сообщений о грядущем локдауне ливанцы устремились в магазины пополнять запасы. За час до комендантского часа на парковках супермаркетов нет мест.

Пока продуктов хватает. Опустели полки с мясом, хлебом, сахаром и солью. Поредели паллеты с питьевой водой.

Отредактировано: DeC - 11 янв 2021 20:45:00

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Пашинян заявил на встрече с Путиным, что Россия остается главным союзником Армении в регионе

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Почти месяц прошел с тех пор, как американцы из инфосек компании FireEye сообщили о вскрытии кибероперации Sunburst, в ходе которой неустановленная хакерская группа скомпрометировала американского разработчика ПО SolarWinds и засунула троян в его NMS Orion, который затем попал к тысячам клиентов. Эта киберкампания без сомнения претендует на звание года, а то и десятилетия (хотя тут нарисовался на днях другой кандидат, но об этом в конце).

С самого начала этой истории в американских СМИ и среди представителей различного уровня госучреждений США циркулировала информация о причастности русских хакеров к операции Sunburst. Но, как водится, никаких технических подтверждений этой версии за прошедший месяц представлено не было. Впрочем, это в последнее время становится фирменным стилем американского инфосека - неси что хочешь, доказательства для слабаков.

И вот сегодня появились первые TTPs, с помощью которых можно попробовать провести атрибуцию атаки Sunburst. И дали их исследователи Лаборатории Касперского.

Они обнаружили совпадения в используемых в бэкдоре Sunburst трех алгоритмах - генерации UID жертвы, ожидания и хэширования - с алгоритмами в старом RAT Kazuar.

Kazuar был впервые обнаружен исследователями команды Unit42 компании Palo Alto Networks в 2017 году, которые предположили, что вредонос принадлежит российской APT Turla aka Uroburos. При этом то, что это именно предположение, американцы подчеркнули отдельно.

Уже в этом году исследователи Cyber Threat Intelligence компании Accenture сообщили, что в период с июня по октябрь 2020 года наблюдали кибероперацию, направленную на одну из европейских правительственных организаций, в ходе которой Kazuar использовался совместно с другими принадлежащими Turla вредоносными инструментами - HyperStack, Carbon и др.

А уже Carbon - это с большой вероятностью вредонос, используемый российской APT, поскольку еще в 2014 году те же Касперские находили в его коде пояснения на русском языке. Группа Turla же известна, например, тем, что еще в 2008 году взломала одну из физически изолированных сетей Пентагона, заражение было осуществлено посредством USB-носителя, зараженного червем Agent.BTZ.

Что же в сухом остатке. С большой вероятностью RAT Kazuar принадлежит APT Turla. Касательно же совпадений между Kazuar и Sunburst о принадлежности этих двух вредоносов одному актору говорить пока рано. Как минимум часть алгоритмов есть в открытом доступе и для полной уверенности необходимо подтверждение отсутствия пересечений всех трех алгоритмов с другими вредоносами. Если кто-то возьмется за такую проверку, то, полагаем, через 2-3 недели мы узнаем результаты.

Сами Касперские говорят о возможной принадлежности Sunburst группе Turla с крайней осторожностью — они допускают и версию об одном поставщике вредоносов для двух независимых акторов и вероятность использования хакерской группой, стоящей за атакой на SolarWind, чужих флагов. Последнее в наше время уже не является экзотикой.

Что же касается другого кандидата на взлом десятилетия, о котором было в начале поста, то это свежевcкрытая атака на JetBrains, разработчика инструментов для разработки. Эдакая атака на цепочку поставок в квадрате. Про нее более подробно завтра.

С самого начала этой истории в американских СМИ и среди представителей различного уровня госучреждений США циркулировала информация о причастности русских хакеров к операции Sunburst. Но, как водится, никаких технических подтверждений этой версии за прошедший месяц представлено не было. Впрочем, это в последнее время становится фирменным стилем американского инфосека - неси что хочешь, доказательства для слабаков.

И вот сегодня появились первые TTPs, с помощью которых можно попробовать провести атрибуцию атаки Sunburst. И дали их исследователи Лаборатории Касперского.

Они обнаружили совпадения в используемых в бэкдоре Sunburst трех алгоритмах - генерации UID жертвы, ожидания и хэширования - с алгоритмами в старом RAT Kazuar.

Kazuar был впервые обнаружен исследователями команды Unit42 компании Palo Alto Networks в 2017 году, которые предположили, что вредонос принадлежит российской APT Turla aka Uroburos. При этом то, что это именно предположение, американцы подчеркнули отдельно.

Уже в этом году исследователи Cyber Threat Intelligence компании Accenture сообщили, что в период с июня по октябрь 2020 года наблюдали кибероперацию, направленную на одну из европейских правительственных организаций, в ходе которой Kazuar использовался совместно с другими принадлежащими Turla вредоносными инструментами - HyperStack, Carbon и др.

А уже Carbon - это с большой вероятностью вредонос, используемый российской APT, поскольку еще в 2014 году те же Касперские находили в его коде пояснения на русском языке. Группа Turla же известна, например, тем, что еще в 2008 году взломала одну из физически изолированных сетей Пентагона, заражение было осуществлено посредством USB-носителя, зараженного червем Agent.BTZ.

Что же в сухом остатке. С большой вероятностью RAT Kazuar принадлежит APT Turla. Касательно же совпадений между Kazuar и Sunburst о принадлежности этих двух вредоносов одному актору говорить пока рано. Как минимум часть алгоритмов есть в открытом доступе и для полной уверенности необходимо подтверждение отсутствия пересечений всех трех алгоритмов с другими вредоносами. Если кто-то возьмется за такую проверку, то, полагаем, через 2-3 недели мы узнаем результаты.

Сами Касперские говорят о возможной принадлежности Sunburst группе Turla с крайней осторожностью — они допускают и версию об одном поставщике вредоносов для двух независимых акторов и вероятность использования хакерской группой, стоящей за атакой на SolarWind, чужих флагов. Последнее в наше время уже не является экзотикой.

Что же касается другого кандидата на взлом десятилетия, о котором было в начале поста, то это свежевcкрытая атака на JetBrains, разработчика инструментов для разработки. Эдакая атака на цепочку поставок в квадрате. Про нее более подробно завтра.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Резолюция об импичменте Трампа получила поддержку 218 демократов, этого достаточно для одобрения в Палате представителей, сообщает Politico.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Золото впервые обошло доллар в резервах России.

Золото впервые опередило по стоимости американский доллар в составе международных резервов России, следует из данных ЦБ.

Золото впервые опередило по стоимости американский доллар в составе международных резервов России, следует из данных ЦБ.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +420,650.77

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,465

Читатели: 55

Бразильская компания União Química начнёт производство российской вакцины Sputnik-V 15 января. Предприятие создаст 8 миллионов доз, которые пойдут на экспорт в третьи страны Латинской Америки.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Санкт-Петербург

63 года

Карма: +2,287.61

Регистрация: 16.11.2008

Сообщений: 9,938

Читатели: 1

Регистрация: 16.11.2008

Сообщений: 9,938

Читатели: 1

Цитата: grizzly от 11.01.2021 20:18:58Им есть за что волноваться.

Того и гляди начнутся чистки рядов от неблагонадежных и за компанию от тех, кто еще черножопым ботинки не облизывал, 3.14дарасов щемил, да просто рожей или характером начальству не глянулся.

А это действительно интересно. Что будет делать Байден с армией? Вояки под скрипочку не танцуют. Им нужен бой. И что Вояки будут защищать? Вот эту хрень?

Не, понятно, что национальная стрелковая ассоциация, это куча пижонов.

Понятно, что сейчас вояки прогнутся. НО что будет потом?

Кому служили?

Нам нужен мир!

Желательно весь.

Измаил должен быть взят!

Желательно весь.

Измаил должен быть взят!

Карма: +27.57

Регистрация: 06.01.2021

Сообщений: 26

Читатели: 0

Аккаунт заблокирован

Регистрация: 06.01.2021

Сообщений: 26

Читатели: 0

Аккаунт заблокирован

Parler подает в суд на Amazon за нарушение антимонопольного законодательства, нарушение контракта и незаконное вмешательство в их бизнес. Просит федерального судью приказать Amazon немедленно восстановить платформу.

24 года

Карма: +7,277.02

Регистрация: 01.11.2011

Сообщений: 9,501

Читатели: 4

Регистрация: 01.11.2011

Сообщений: 9,501

Читатели: 4

Цитата: Feral ArtRaz от 11.01.2021 17:06:31Мне просто интересно (впрочем - не очень, ответ и так знаю) , как вся эта шелупонь, влезшая в мэрии, правительства штатов и СЕО* компаний реальной экономики по гендерному и цветному признаку со своей бидоновской "зелёной энергетикой глобального потепления" , будет управляться с пультами атомных электростанций, системами автоматики ущербной энергосистемы США , заводами, пароходами, моторами, электроникой и.т.д. ?

Як, як, да примерно вот так:

.

Долголетним руководителем (с 1991) станции, вплоть до её остановки, являлся Виктор Шевалдин

В конце марта 2010 правительство отозвало Виктора Шевалдина с поста директора уже недействующей и закрывающейся АЭС, и назначило на эту должность руководителя подразделения по закрытию станции Освальдаса Чюкшиса (Шевалдин перешёл на должность советника гендиректора, проработав в этой должности до начала мая 2011).

В конце апреля 2011 О. Чюкшис был назначен на пост директора по корпоративным делам АЭС, а к руководству станции приступил 50-летний Жильвинас Юркшус.

.

31 декабря Игналинка была остановлена. Через три месяца русского директора, атомщика снимают.

То есть пока надо было управляться с АЭС - держали на такой высокой должности оккупанта.

Как только заглушили реактор и начался попил бабла на закрытии - назначили расово правильного литовца, потом другого.

.

Так и в вашем примере - работать и управлять будут те же белые членомрази.

Но под началом правильных демократов...

50 лет

Карма: +2,744.65

Регистрация: 03.08.2016

Сообщений: 1,955

Читатели: 1

Регистрация: 03.08.2016

Сообщений: 1,955

Читатели: 1

ВАШИНГТОН, 11 янв – РИА Новости. Вооруженные акции протеста во всех 50 штатах США и у Капитолия в Вашингтоне планируются с этой недели и как минимум до инаугурации избранного президента Джо Байдена, сообщил в понедельник журналист телеканала ABC News Аарон Катерский со ссылкой на внутренний документ ФБР.

"Вооруженные протесты планируются во всех 50 штатах у заксобраний с 16 января как минимум до 20 января, и у Капитолия с 17 января до 20 января", - цитирует он выдержку из документа.

По данным ФБР, известная им группа вооруженных людей планирует направиться в Вашингтон 16 января.

"Они предупредили, что, если конгресс попробует отстранить президента через 25-ю поправку, случится крупное восстание", - говорится в документе, пишет журналист.

Группа призывает к захвату судов всех уровней и административных зданий, если Трамп будет отстранен до инаугурации, добавил он.

Пы. Сы. Как говорится: - "В добрый путь"!

И больше треша.

"Вооруженные протесты планируются во всех 50 штатах у заксобраний с 16 января как минимум до 20 января, и у Капитолия с 17 января до 20 января", - цитирует он выдержку из документа.

По данным ФБР, известная им группа вооруженных людей планирует направиться в Вашингтон 16 января.

"Они предупредили, что, если конгресс попробует отстранить президента через 25-ю поправку, случится крупное восстание", - говорится в документе, пишет журналист.

Группа призывает к захвату судов всех уровней и административных зданий, если Трамп будет отстранен до инаугурации, добавил он.

Пы. Сы. Как говорится: - "В добрый путь"!

И больше треша.

Отредактировано: Из тех, которые с Урала. - 11 янв 2021 21:23:19

провинция

64 года

Карма: +30,393.40

Регистрация: 29.10.2013

Сообщений: 30,261

Читатели: 94

Регистрация: 29.10.2013

Сообщений: 30,261

Читатели: 94

Цитата: DeC от 11.01.2021 17:43:42Декабрьская массовая хакерская атака на федеральные учреждения США - это группировка Турла - Россия - ФСБ - RTRS

Investigators at Moscow-based cybersecurity firm Kaspersky said the “backdoor” used to compromise up to 18,000 customers of U.S. software maker SolarWinds closely resembled malware tied to a hacking group known as “Turla,” which Estonian authorities have said operates on behalf of Russia’s FSB security service.\n\n

Очередной высер инфо-помойки под названием Рейтерс

В статье этого сливного бачка https://www.reuters.…SKBN29G0XT ссылаются на какого-то румына Костина Райю, главу Центра анализа и угроз в Лаборатории Касперского https://www.kaspersk…ostin-raiu

При этом данный чел в статье вначале пишет, что якобы он нашел некое сходство между бэекдором, который использовался при хакании SolarWind и тем инструментарием для взлома под названием “Kazuar” который использует Турла. Но несколько ниже указывает. что нет прямых связей между взломом SolarWind и Турлой

Ну, а уж связали Турлу и ФСБ наши ЭСэСтонкие небратья (ЕМНИП, в Таллине Центр кибербезопасности НАТО действует, так что там скорее всего не эстонцы, а те же пиндосы подсуетились0.

Так что - очередной типа аналитический высер от Рейтерсов в стиле "хайли лайкли"

Отредактировано: Старый кэп I - 11 янв 2021 21:46:23

Симферополь

Карма: +4,492.09

Регистрация: 21.01.2014

Сообщений: 8,559

Читатели: 7

Регистрация: 21.01.2014

Сообщений: 8,559

Читатели: 7

Цитата: Из тех, которые с Урала. от 11.01.2021 21:21:55ВАШИНГТОН, 11 янв – РИА Новости. Вооруженные акции протеста во всех 50 штатах США и у Капитолия в Вашингтоне планируются с этой недели и как минимум до инаугурации избранного президента Джо Байдена, сообщил в понедельник журналист телеканала ABC News Аарон Катерский со ссылкой на внутренний документ ФБР.

"Вооруженные протесты планируются во всех 50 штатах у заксобраний с 16 января как минимум до 20 января, и у Капитолия с 17 января до 20 января", - цитирует он выдержку из документа.

По данным ФБР, известная им группа вооруженных людей планирует направиться в Вашингтон 16 января.

"Они предупредили, что, если конгресс попробует отстранить президента через 25-ю поправку, случится крупное восстание", - говорится в документе, пишет журналист.

Группа призывает к захвату судов всех уровней и административных зданий, если Трамп будет отстранен до инаугурации, добавил он.

Пы. Сы. Как говорится: - "В добрый путь"!

И больше треша.

Все это бунт на коленях. Вооруженная акция это что? Ну приедут они со стволами и что? Потусуются, пофоткаются и свалят обратно. Никто их в серьез не воспринимает и правильно делают. Фетишисты...

Отредактировано: Радонеж - 11 янв 2021 21:44:23

Сейчас на ветке:

517,

Модераторов: 0,

Пользователей: 102,

Гостей: 344,

Ботов: 71

1Norther12

, 3-я улица Калинина

, @lex

, AV

, AlexKu

, Alexandr1974

, Alexey K_9eb97d

, Almereport

, Arcticfox

, Aристарх

, Byblos

, C4ncer

, DPV2005

, DeC

, Deymаn

, Duke Nuken

, FVlad

, Gangster

, Gran

, HLD

, Hoblik

, Hyuga Hayate Kai Kengo

, IDDQD163

, KCE

, Kirilla Petrovich

, Konstantine

, Krang

, Loid

, Max V

, Moriak2

, Piton

, RaiderFM33

, RomanN

, Senpai

, User78

, Vaal

, Vladislav

, Zu

, Zzerg

, alb@tros

, alex bert

, amko

, belskif

, black_rnb

, blirchinausb

, ch_serg

, chudinov

, coshmar

, didgik

, didi coin

, digogen

, dmitriк62

, evgenich

, greysergman

, izverg

, jonik

, korumis

, kse

, madmis1

, margo81

, mr. Lb

, nozmic

, number

, opupendr

, paz

, radist75rus

, read-only

, siner

, tomuchin

, trance_wave

, ttiot

, xion

, yaroslavmudry

, АК 7.62

, Андрей1980

, Асгл

, Афелия

, Бочка Меда

, ВЕК47

, Валерий Васильевич

, Добрик

, Из тех, которые с Урала.

, Константиныч

, Кромежник

, Локи

, Львович

, Мардж Симпсон

, Маяковский

, Мебемуто

, Мишаня

, Мишганчо

, Песцовый лис

, Санчес

, Сенсей

, Сергей Козырев

, ТЁТЕНЬКА

, Технарь_

, бэст

, карабасик

, мкм