Большой передел мира

267,372,980

522,618

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

В ЮЖНОЙ КОРЕЕ ОБНАРУЖЕН ЕЩË ОДИН СЛУЧАЙ ТРОМБА ПОСЛЕ УКОЛА ASTRAZENECA - YONHAP.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

ПРЕМЬЕР-МИНИСТР ЯПОНИИ СУГА СОГЛАСЕН ПРОВЕСТИ ОЛИМПИАДУ БЕЗ ИНОСТРАННЫХ ЗРИТЕЛЕЙ - FNN.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

PFIZER ПРИНЯЛА РЕШЕНИЕ О ПРЕКРАЩЕНИИ ПРОИЗВОДСТВА БИОИДЕНТИЧНЫХ ПРОДУКТОВ В КИТАЕ И ПРОДАСТ ПОДРАЗДЕЛЕНИЕ В ВОСТОЧНОМ ГОРОДЕ ХАНЧЖОУ КОМПАНИИ WUXI BIOLOGICS INC

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР СИСТЕМЫ ПАРИЖСКИХ БОЛЬНИЦ МАРТИН ХИРШ: СИТУАЦИЯ С ВИРУСОМ В РЕГИОНЕ ПАРИЖ / ИЛЬ-ДЕ-ФРАНС УХУДШАЕТСЯ

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

TOYOTA ЗАЯВИЛА, ЧТО ВРЕМЕННО СОКРАЩАЕТ СМЕНЫ И ПРОИЗВОДСТВЕННЫЕ ЛИНИИ СЕДАНОВ CAMRY И AVALON, ПИКАПА TACOMA И ГИБРИДНОЙ ВЕРСИИ СВОЕГО ВНЕДОРОЖНИКА RAV4 В США ИЗ-ЗА ПРОБЛЕМ С ЦЕПОЧКОЙ ПОСТАВОК.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

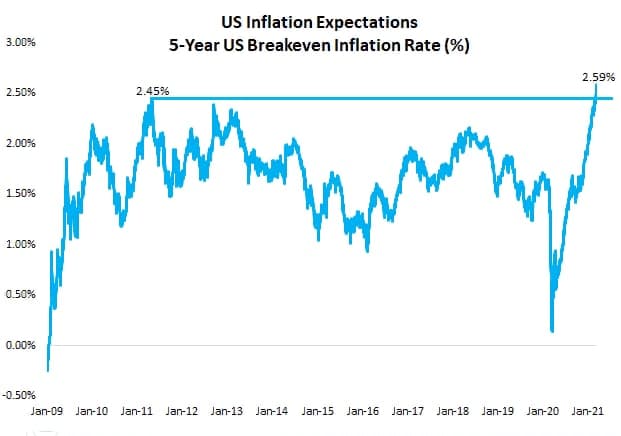

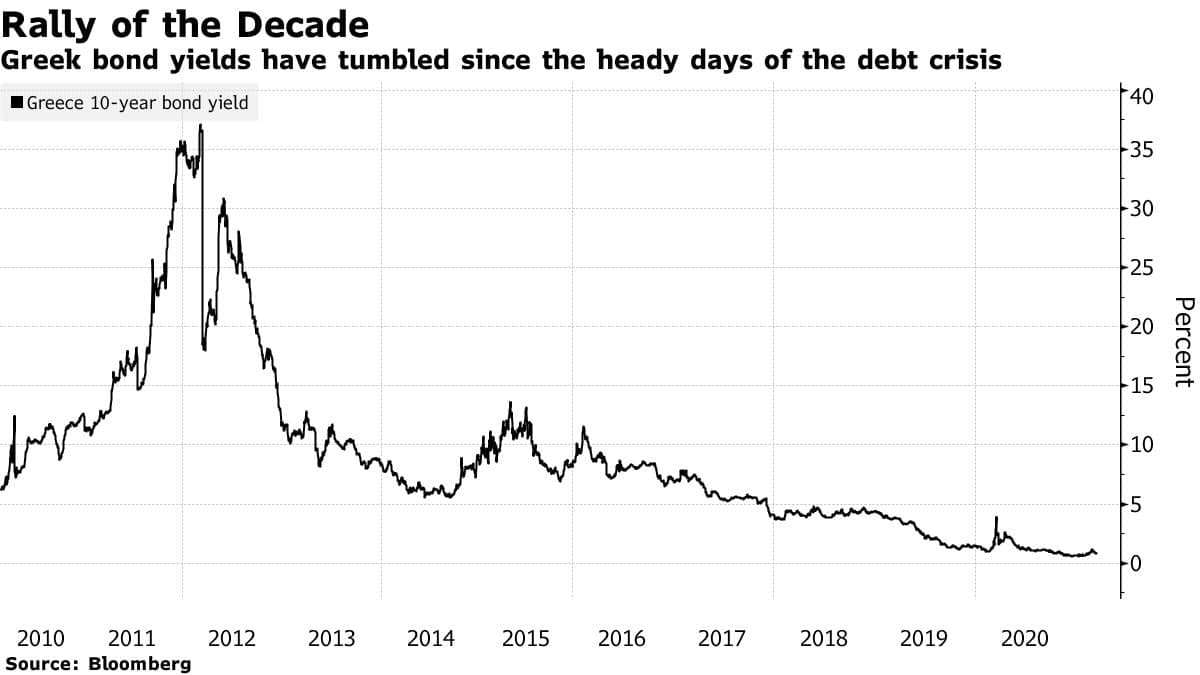

ГРЕЦИЯ ПЫТАЕТСЯ РАЗМЕСТИТЬ ПЕРВЫЙ 30-ЛЕТНИЙ ДОЛГ ПОСЛЕ ФИНАНСОВОГО КРИЗИСА 2008 ГОДА - BBG

“Эта продажа знаменует собой восстановление страны”, - сказал Александрос Маламас, трейдер Афинской компании Piraeus Securities.

“Эта продажа знаменует собой восстановление страны”, - сказал Александрос Маламас, трейдер Афинской компании Piraeus Securities.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

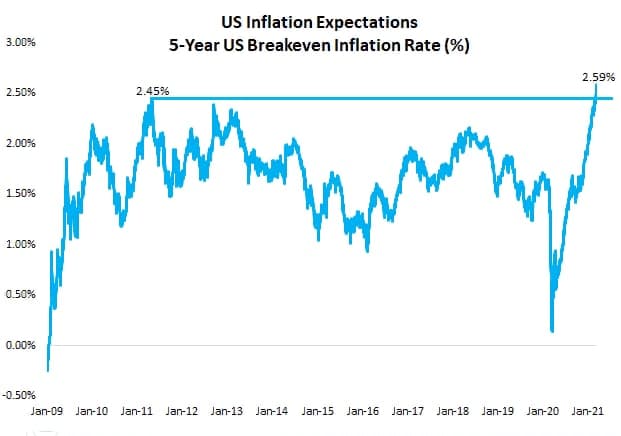

"Инфляционные ожидания в США продолжают свой неумолимый рост, самый высокий уровень с 2008 года. Сегодня ФРС скажет вам, что инфляции нет, и сделает это с невозмутимым видом." - Чарли Билело, гендиректор Compound Capital Advisors

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Первый в истории визит министра обороны Украины в Токио омрачен коронавирусом. Его запланированные на сегодня переговоры с японским коллегой отменены из-за заражения в украинской делегации.

Заболевшим оказался глава "Укроборонпрома", он сейчас в посольстве Украины на самоизоляции.

Заболевшим оказался глава "Укроборонпрома", он сейчас в посольстве Украины на самоизоляции.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Санкт-Петербург

24 года

Карма: +20,316.50

Регистрация: 07.01.2009

Сообщений: 19,591

Читатели: 20

Регистрация: 07.01.2009

Сообщений: 19,591

Читатели: 20

Цитата: Balans от 17.03.2021 08:20:25Несколько недопонял.... Мы вмешались, помогли избрать Байдена и за это на нас ссанкции??? Чё они там курят....

Каждые 4 года мы избираем им президента, хочешь - республиканец, хочешь - демократ, а они всё недовольны....

Тут всё просто. Вмешательство в выборы в данном случае означает не то, что избрали Байдена, а в том, что американцы не верят в то, что они его избрали. И, соответственно, любое выражение недоверия к чистоте американских выборов может быть воспринято как работу на иностранные спецслужбы, вмешавшиеся в ход выборов.

Мы летим вперед, а глядим назад.

Какой раньше рай! Какой раньше ад!

Мой родной народ, оглянись вперед!

Андрей Вознесенский, 1981

Какой раньше рай! Какой раньше ад!

Мой родной народ, оглянись вперед!

Андрей Вознесенский, 1981

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Цитата: DeC от 17.03.2021 11:59:24 ГРЕЦИЯ ПЫТАЕТСЯ РАЗМЕСТИТЬ ПЕРВЫЙ 30-ЛЕТНИЙ ДОЛГ ПОСЛЕ ФИНАНСОВОГО КРИЗИСА 2008 ГОДА - BBG

“Эта продажа знаменует собой восстановление страны”, - сказал Александрос Маламас, трейдер Афинской компании Piraeus Securities.Скрытый текст

Впервые с 2008г Греция вернулась на рынок 30-леток. Правительство продает, а у инвесторов есть нереально крутой шанс купить бонды с одной из самых высоких доходностей в ЕС. Ставка - аж целых < 1%!

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Санкт-Петербург

24 года

Карма: +20,316.50

Регистрация: 07.01.2009

Сообщений: 19,591

Читатели: 20

Регистрация: 07.01.2009

Сообщений: 19,591

Читатели: 20

Цитата: Руполем от 17.03.2021 09:02:29Новость прекрасна . РАСХОДЫ УПАЛИ !

Так плакать или огорчаться из-за этого ?

Вроде логично когда Расходы падают , то растёт дополнительная прибыль .

Или тут западный этодругин - расходы падают , но от этого падает прибыль нефтегазовых компаний, работающих в Северном море Великобритании .

Тут может быть другой вариант: расходы падают не по причине повышения эффективности или экономичности, а по причине падения добычи. Добыча упала, следовательно, расходы упали, следовательно упала прибыль. Как вариант.

Но журналамеры поставили телегу впереди лошади, из-за этого недопонимание

Мы летим вперед, а глядим назад.

Какой раньше рай! Какой раньше ад!

Мой родной народ, оглянись вперед!

Андрей Вознесенский, 1981

Какой раньше рай! Какой раньше ад!

Мой родной народ, оглянись вперед!

Андрей Вознесенский, 1981

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Два случая возникновения тромбоза выявили в Эстонии после вакцинации от коронавируса препаратами AstraZeneca и Pfizer, один человек скончался — портал Delfi

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Цитата: Горец от 17.03.2021 12:27:59Вот думает себе человек - по идее возвращение долгов должно символизировать восстановление страны.

Ан нет, взять новых - вот символ возрождения..

Не взять новые - возрождение. А то что опять начали давать в долг - возрождение.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

В Испании женщина после прививки AstraZeneca скончалась от кровоизлияния в мозг, пишет Diario Sur

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

"Газпром" во время ремонта газопровода будет поставлять газ в Армению через Азербайджан

Новость 429 0

"Газпром экспорт" и Государственная нефтяная компания Азербайджанской Республики 16 марта подписали краткосрочный контракт на транспортировку российского газа через территорию Азербайджана, говорится в сообщении "Газпром экспорта".Новость 429 0

Российский газ будет поставляться в Армению через Азербайджан во время планово-предупредительных ремонтных работ на газопроводе "Северный Кавказ - Закавказье".

"Работы могут занять около трех недель. После их завершения газ будет транспортироваться по прежнему маршруту через границу РФ и Грузии", - отмечает "Газпром экспорта".

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

ДИРЕКТОР CDC: БЫСТРОРАСПРОСТРАНЯЮЩИЙСЯ ШТАММ COVID-19, ИЗВЕСТНЫЙ КАК B.1.1.7, ВПЕРВЫЕ ВЫЯВЛЕННЫЙ В ВЕЛИКОБРИТАНИИ, ТЕПЕРЬ МОЖЕТ СОСТАВЛЯТЬ ОТ 25% ДО 30% СЛУЧАЕВ В США

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

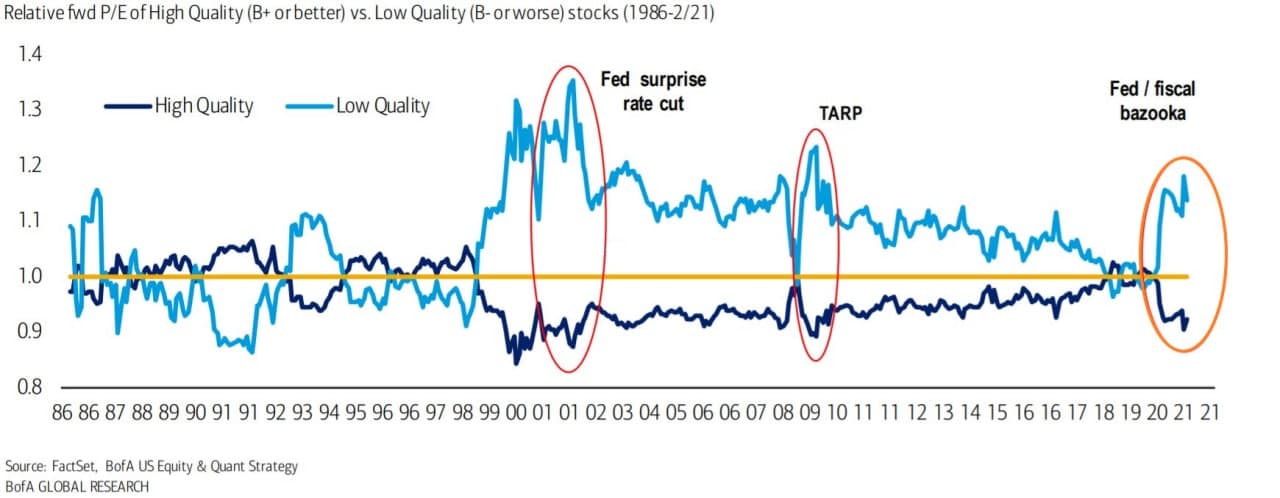

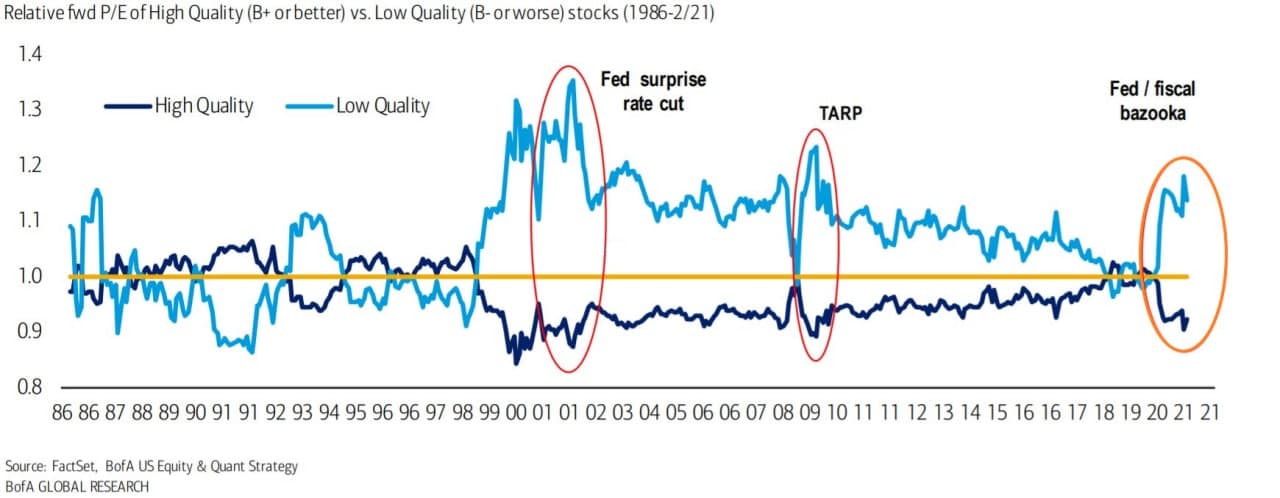

BofA: на данный момент наблюдаются огромные притоки в дерьмо-акции из-за обильного стимулирования со стороны ФРС. Одновременно идут оттоки из акций качественных эмитентов.

BofA: мы ожидаем замедления стимулирования в США во 2п 2021г. Соответственно ожидаем, что тренд по финпотокам "дерьмоакции - качественные акции" развернется..

BofA: мы ожидаем замедления стимулирования в США во 2п 2021г. Соответственно ожидаем, что тренд по финпотокам "дерьмоакции - качественные акции" развернется..

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Британский штамм коронавируса обнаружен за неделю еще в семи странах — ВОЗ

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Постпреды стран ЕС согласовали расширение санкционного списка за нарушение прав человека, в который могут войти россияне

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +421,228.79

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,887

Читатели: 55

Любопытный таймлайн использования эксплойт-кита ProxyLogon, основанного на эксплуатации четырех уязвимостей в Microsoft Exchange, приводят журналисты ZDNet.

Интересный момент содержится в следующем - исследователь DEVCORE, которому приписывается обнаружение двух уязвимостей из ProxyLogon, 5 января написал у себя в Twitter об обнаружении ошибок, позволяющих осуществить RCE без аутентификации, и о передаче соответствующего отчета производителю ПО.

А, согласно отчету инфосек компании Volexity, атаки с использованием ProxyLogon со стороны китайской APT начались ориентировочно с 3 января, то есть всего двумя днями ранее.

Это очень странное совпадение и оно дает основание предположить, что информация об уязвимостях могла каким-то образом попасть в руки китайских хакеров непосредственно от исследователей, нашедших ошибки, либо от производителя ПО.

Основных вариантов тут три:

- исследователь сам продал данные об эксплойтах китайцам, а потом тут же отрепортил в Microsoft;

- китайцы контролировали ресурсы исследователя и смогли оперативно увести информацию об уязвимости (вспоминаем кампанию северокорейской APT Lazarus по шпионажу за инфосек экспертами и задаемся вопросом, а почему этим же не могут заниматься китайские хакеры);

- информация утекла из ранних отчетов из самой Microsoft (вспоминаем про атаки на SolarWinds Orion со стороны китайской APT Spiral, улыбаемся и машем).

Есть над чем подумать.

Интересный момент содержится в следующем - исследователь DEVCORE, которому приписывается обнаружение двух уязвимостей из ProxyLogon, 5 января написал у себя в Twitter об обнаружении ошибок, позволяющих осуществить RCE без аутентификации, и о передаче соответствующего отчета производителю ПО.

А, согласно отчету инфосек компании Volexity, атаки с использованием ProxyLogon со стороны китайской APT начались ориентировочно с 3 января, то есть всего двумя днями ранее.

Это очень странное совпадение и оно дает основание предположить, что информация об уязвимостях могла каким-то образом попасть в руки китайских хакеров непосредственно от исследователей, нашедших ошибки, либо от производителя ПО.

Основных вариантов тут три:

- исследователь сам продал данные об эксплойтах китайцам, а потом тут же отрепортил в Microsoft;

- китайцы контролировали ресурсы исследователя и смогли оперативно увести информацию об уязвимости (вспоминаем кампанию северокорейской APT Lazarus по шпионажу за инфосек экспертами и задаемся вопросом, а почему этим же не могут заниматься китайские хакеры);

- информация утекла из ранних отчетов из самой Microsoft (вспоминаем про атаки на SolarWinds Orion со стороны китайской APT Spiral, улыбаемся и машем).

Есть над чем подумать.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Сейчас на ветке:

150,

Модераторов: 0,

Пользователей: 15,

Гостей: 73,

Ботов: 62

Erics

, Greeny

, Karten

, Snufkin

, Wat

, ask

, bca

, der.kicker

, inspire 178

, read-only

, sdfyns

, seismic

, shsa

, van_daeb5f

, Старгородский