IT в России и мире в реалиях мирового кризиса

1,401,115

8,469

|

|

Danila96 ( Слушатель ) |

| 09 авг 2016 14:16:43 |

Имеется ли шанс у отечественного производственного ИТ сектора?

новая дискуссия Дискуссия 618

Рискну прервать разные срачи, и задать такой вот вопрос, касательно темы.

У нас стартовало производство процов и прочего по технологиям 90-130 мм. Ссылка.

Сам вопрос - а имеется ли шанс у отечественного производственного ИТ сектора? Например стать мировым производителем защищенных ПК/Сетей от закладок западных производителей.

У нас стартовало производство процов и прочего по технологиям 90-130 мм. Ссылка.

Сам вопрос - а имеется ли шанс у отечественного производственного ИТ сектора? Например стать мировым производителем защищенных ПК/Сетей от закладок западных производителей.

ОТВЕТЫ (26)

|

|

adolfus ( Слушатель ) |

| 11 авг 2016 00:41:20 |

Цитата: Danila96 от 09.08.2016 12:16:43

Судя по тому, насколько открыты эти "процы и прочее по технологиям 90-130 мм", а также отношение к этому процессу самих разработчиков, то определенно нет и никогда не случится.

Есть вообще сомнения, что в принципе можно кому либо продать такой товар. Сделать такие безопасные системы/железки можно, но только для себя. Чтобы доказать покупателю, что система/микросхема безопасна, ему нужно предоставить весь проект целиком, начиная с функционального уровня и заканчивая топологией и масками, проект платы, прошивки и софт. Мало того, потребитель должен иметь возможность на своих фабриках это проект превратить в чипы, платы и системы. Собрать софт, установиь и все это оттестировать. Иное ничем не отличается от того, что, например, нам предлагает HP или IBM.

Этот же разработчик держит в секрете даже обычную техдокументацию, которая необходима для разработки софта. В противовес этому, например, тот же интел на свои процы и микросхемы выкладывает в свободный доступ очень подробную информацию, за исключением информации о "закладках", которую, тем не менее, можно получить в рамках сотрудничества (возможно не всю, а только ту, насчет которой достоверно известно, что она существует). Это десятки тысяч страниц на процесор, сотни страниц на простые микросхемы, функционал которых входит в состав южных мостов.

Чтобы разработчики железа и систем без принуждения обратили внимание на эти "процы и прочее по технологиям 90-130 мм", разработчикам процев следует сначала выложить в сеть аналог такой документации. Не помешают функуиональные hdl-описания этих процев, чтобы народ мог с ними поиграться в сапрах -- разработать какую-нибудь контроллерную плату и потестировать ее без выхода на производство.

|

|

mrt789 ( Слушатель ) |

| 11 авг 2016 10:54:14 |

Цитата: adolfus от 10.08.2016 22:41:20

Это первое и увы, скорее всего, непреодолимое препятствие. Товарищам сухо и комфортно и так.

|

|

Yuri__1964 ( Слушатель ) |

| 11 авг 2016 04:14:34 |

Цитата: Danila96 от 09.08.2016 12:16:43

Конкретно в этом нет конечно, во первых есть сомнения в существовании этих самых закладок, например в начале 2000-х РЖД для корпоративной сети (на все железные дороги) установило коммуникационное оборудование Cisco (тысячи единиц) и их проверяли (всё же стратегическое предприятие) не слышал чтобы что нашли, во вторых закладок стоит бояться только диктаторским режимам

т.е. для таких стран да возможно Россия и могла бы поставлять, но даже тут надо конкурировать с Китаем, а это по моему не очень реально

т.е. для таких стран да возможно Россия и могла бы поставлять, но даже тут надо конкурировать с Китаем, а это по моему не очень реально ну и мировым этот рынок назвать нельзя.

ну и мировым этот рынок назвать нельзя.

|

|

Oleg K. ( Слушатель ) |

| 11 авг 2016 09:53:55 |

Скажу конкретно про циски. У компании есть возможность зайти на любую подключенную к сети циску и делать с ней что вздумается. Но, конечно, они это не афишируют и максимально скрывают. А так да, "закладоктамнет".

|

|

Oleg K. ( Слушатель ) |

| 11 авг 2016 12:44:42 |

Цитата: Alexxey от 11.08.2016 10:27:44

Тот, кто работает в компании и может 100% подтвердить - связан NDA и никогда вам не скажет.

Я могу сказать, зная подобную кухню изнутри (занимался сетевыми железками) - такая возможность всегда есть. Это банально нужно для службы поддержки (когда в очередной раз забыли пароль для администрирования, а конфигурацию нигде не сохранили и сбросить устройство нельзя. Ну или же по другой причине нельзя "сбросить"). Собственно история с циской, которая дошла до меня - аналогичная - забыли пароль от важной железяки на важном участке. Этот пароль служба поддержки циски как раз и сбросила. Правда их пришлось ооооооооочень долго уговаривать, а они "ломались" - "мы не можем" и всё такое.

|

|

Alexxey ( Слушатель ) |

| 11 авг 2016 13:16:02 |

Цитата: Oleg K. от 11.08.2016 10:44:42

Т.е. речь идёт о некой железно "встроенной" учётной записи, никак не видной в конфигурации админу железки, но при этом под клятву (NDA) сообщаемой сотрудникам службы поддержки циски? Простите, не верю.

|

|

Oleg K. ( Слушатель ) |

| 11 авг 2016 15:09:42 |

Цитата: Alexxey от 11.08.2016 11:16:02

Я не прошу верить мне на слово. Просто предлагаю воспользоваться логикой и связать фактологическую информацию друг с другом (необходимость поддержки устройств по всему миру, возможность реализовывать бекдоры в прошивках и в железе без аудита заказчиками). Тут ведь нет никакой конспирологии - это просто бизнес, потому как позволяет быстро и дешево реализовать нужный сервис.

Тут даже кое-кто из камрадов писал про "закладки" в системах "умный дом" - чтобы не было желания у клиентов "кинуть" исполнителя.

Это не джентельменский мир - реальными делами люди занимаются и судят обо всем сугубо с практической точки зрения. И аппаратура связи всегда была и будет очень важной составляющей. И на самотек это никто отпускать не будет.

P.S. За возможность скрытного доступа к чужой сети передачи данных спецслужбы или денежку дадут какую, или бартером помогут. Поэтому не говорите мне про "честность циски". Да как и любого другого оборудования. Я лично доверяю ФСБ и не доверяю ЦРУ. Так что пусть уж лучше свои слушают.

|

|

Alexxey ( Слушатель ) |

| 11 авг 2016 15:50:09 |

Цитата: Oleg K. от 11.08.2016 13:09:42

Это всё понятно, логично, возможно и т.д. Я просто спросил, насколько достоверна и конкретна Ваша информация про циску.

|

|

Oleg K. ( Слушатель ) |

| 11 авг 2016 16:21:30 |

Цитата: Alexxey от 11.08.2016 13:50:09

Конкретно про циску - было не лично со мной, так что гарантий не дам.

|

|

adolfus ( Слушатель ) |

| 11 авг 2016 14:48:42 |

Цитата: Oleg K. от 11.08.2016 10:44:42

Не знаю, как сегодня, а лет 10-15 назад все это делалось через порт RS232 с компа, на котором есть терминальная программа, без какой-либо аутентификации. Я просто брал отсоединял кабель от модема и втыкал его в маршрутизатор или коммутатор, после чего запускал обычную терминальную программу и без всяких особых телодвижений получал возможность залогиниться к роли. При этом на каждом из устройств были аппаратные возможности сбросить устройство, сохранить/восстановить конфигурацию без какого-либо логина, просто установив джамперы в позицию и набрав команду с терминала. При этом все шнурки из функциональных портов должны были быть отсоединены. В конторе был мультиплексор X.25, маршрутизаторы и коммутаторы от разных производителей и все они могли управляться через терминалку. Что, конечно не исключало наличия трапдоров по функциональным портам и "инженерных" ролей и логинов.

|

|

Alexxey ( Слушатель ) |

| 11 авг 2016 14:52:29 |

Цитата: adolfus от 11.08.2016 12:48:42

Речь идёт о "зайти на любую подключенную к сети циску и делать с ней что вздумается".

|

|

adolfus ( Слушатель ) |

| 13 авг 2016 15:42:18 |

Цитата: Alexxey от 11.08.2016 12:52:29

Смешно. Если такая возможность предусмотрена, ее нужно явным образом разрешить, типа 22, 23 порты нараспашку открыть. Вопрос -- зачем? Искаропки там все наглухо перекрыто и войти можно только либо через отдельный терминальный разъем, либо через "собственную" локальную сеть, которая наружу не маршрутизируется.

|

|

Alexxey ( Слушатель ) |

| 13 авг 2016 19:11:27 |

Цитата: adolfus от 13.08.2016 13:42:18

Вот и мне видится, что такая "скрытая" учётная запись лишена смысла. В сети, которая построена с пониманием, что безопасность бывает двух уровней: "hi и нехай", такая закладка либо не будет работать совсем, либо рано или поздно спалится (и уже бы где-нибудь спалилась и стала широко известной).

|

|

Поверонов ( Слушатель ) |

| 13 авг 2016 19:18:42 |

Цитата: Alexxey от 13.08.2016 17:11:27

Она и стала широко известной через показания Сноудена. Как вы думаете NSA снимает мировой интернет-траффик - зеркалируя потоки с маршрутизаторов.

|

|

Alexxey ( Слушатель ) |

| 13 авг 2016 19:24:47 |

Цитата: Поверонов от 13.08.2016 17:18:42

Подробности? А до показаний Сноудена все администраторы этих маршрутизаторов хлопали ушами и не видели, что их трафик зеркалируется? Или может быть Вы всё-таки немного о другом?

|

|

Valery ( Слушатель ) |

| 14 авг 2016 02:29:22 |

Цитата: Поверонов от 13.08.2016 17:18:42

Я 21 год проработал в сотовой связи. И если по какому-то каналу с клиентов сняли бы денег за N терабайт траффика, а провайдер выложил бы прайс за 2*N , то вопросов было бы очень много. Но такого не наблюдалось. Следовательно, не так все просто. Допускаю наличие закладок, но они не могут быть столь глобальными. Да и топологией сети закрываются большинство...

|

|

Поверонов ( Слушатель ) |

| 14 авг 2016 11:35:17 |

Цитата: Valery от 14.08.2016 00:29:22

Интернет под колпаком

Цитата: ЦитатаНа этом же невзрачном слайде чуть ли не единственно содержательная информация говорит о том, что технология перехвата под названием DROPMIRE внедрена американской спецслужбой в факсимильный шифратор Cryptofax, засекречивающий переписку посольства Евросоюза в Вашингтоне.

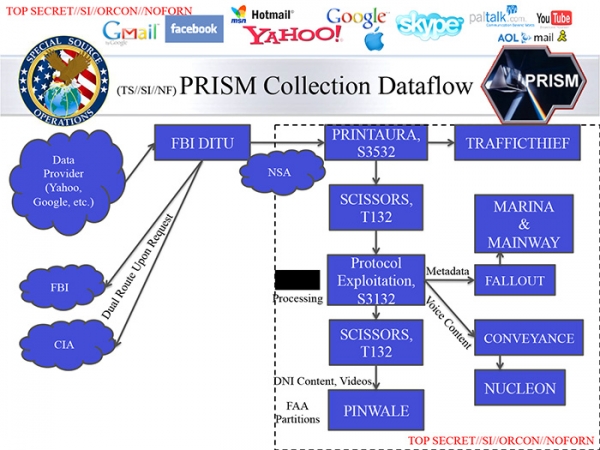

Цитата: ЦитатаВторой топ-секретный слайд из коллекции Сноудена посвящен разведывательной программе АНБ под названием PRISM. С помощью наглядной блок-схемы он отображает общие принципы, на основе которых функционирует эта система-пылесос для тотальной слежки за Интернетом.

Цитата: Цитатакак выясняется, база данных АНБ фактически напрямую подключена к серверам провайдеров, но только через каналы DITU ФБР. А это означает, как свидетельствуют опубликованные Сноуденом документы, что в АНБ имеют возможность не только тотально перекачивать себе все что нужно, но и в реальном времени контролировать онлайновую жизнь своих «объектов» — сразу же получая сигналы об их заходе, скажем, в аккаунт электронной почты или об отправке очередного послания...

Цитата: Цитатаоператор связи Vodafone Greece эту программу легального подслушивания для себя не приобретал и не устанавливал, а в сети компании шпионская подсистема работала как бы невидимо и неведомо для обслуги Vodafone.

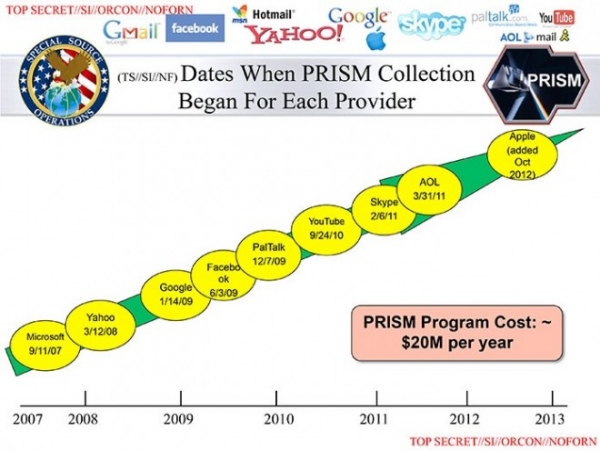

Цитата: ЦитатаПоследний из рассматриваемых здесь топ-секретных слайдов хронологически оказался слитым в прессу одним из самых первых. И по содержанию своему, пожалуй, представляется наиболее понятным для постороннего человека. Ибо суть картинки вполне внятно передает уже название слайда: «Даты, когда сбор данных в базу PRISM был начат от каждого из провайдеров» (11 сентября 2007 года — Microsoft, 14 января 2009 года — Google, 6 февраля 2011 года — Skype и так далее).

|

|

Поверонов ( Слушатель ) |

| 14 авг 2016 11:56:08 |

Цитата: Valery от 14.08.2016 00:29:22

Насколько я понимаю, логически связанная последовательность дата-блоков называется коннектом который маршрутится через цепь маршрутизаторов. Таким образом для перехвата последовательности дата-блоков достаточно делать это лишь с одного из маршрутизаторов по маршруту, а не с каждого. Разумеется, такой "перехватчик" должен быть расположен на "толстом" канале ведущем к дата-центру NSA. Таким образом для перехвата траффика нет необходимости иметь доступ к каждому машрутизатору - достаточно иметь возможность управлять прокладкой маршрутов так, чтобы они всегда проходили через некие региональные перехватывающие узлы, например, на выходах бонов из океанов.

|

|

pkdr ( Слушатель ) |

| 15 авг 2016 10:36:11 |

Цитата: Поверонов от 14.08.2016 09:56:08

Вот только маршруты всегда строятся так, чтобы данные проходили как можно меньшие расстояния и между минимальным количеством узлов. Так что возвращаемся к тому же самому - NSA может слушать только те данные, что идут через территорию США.

Я уж не говорю о том, что:

- Данных по магистральным каналам проходит много, невероятно много.

- Мало того, что данных много, каждый IP пакет из TCP/IP сессии пересылается отдельно, маршрутизаторы ничего не знают про то, к какой конкретной сессии обмена данных принадлежит проходящий через них пакет, поэтому "прослушивающему" NSA нужно оперативно разгребать все эти объёмы данных и собирать из них отдельные TCP сессии. Ситуацию усугубляет то, что пакеты одной сессии могут проходить по разным маршрутам.

- Любые данные, представляющие хоть малейшую ценность, ещё и шифруются. Тенденции же сейчас ведут к тому, что шифроваться вообще будет практически всё.

|

|

Поверонов ( Слушатель ) |

| 15 авг 2016 12:48:17 |

Цитата: pkdr от 15.08.2016 08:36:11

Учитывается также загрузка каналов. Неоднократно видел как маршруты США - Россия проходят через Австралию.

Цитата: ЦитатаТак что возвращаемся к тому же самому - NSA может слушать только те данные, что идут через территорию США.

NSA может перехватывать везде где у них есть датацентры. Они у них имеются в каждом посольстве и филиалах крупных фирм.

Цитата: ЦитатаЯ уж не говорю о том, что:

- Данных по магистральным каналам проходит много, невероятно много.

- Мало того, что данных много, каждый IP пакет из TCP/IP сессии пересылается отдельно, маршрутизаторы ничего не знают про то, к какой конкретной сессии обмена данных принадлежит проходящий через них пакет, поэтому "прослушивающему" NSA нужно оперативно разгребать все эти объёмы данных и собирать из них отдельные TCP сессии. Ситуацию усугубляет то, что пакеты одной сессии могут проходить по разным маршрутам.

все необходимые данные для сборки сессии должны содержаться в каждом пакете сессии - иначе сессию не собрать на конечном адресе. Вы конечно правы что не на каждом маршруте найдется маршрутизатор подконтрольный NSA ( например на внутренних российских маршрутах ), но на большинстве мировых маршрутов такой найдется.

Цитата: ЦитатаЛюбые данные, представляющие хоть малейшую ценность, ещё и шифруются. Тенденции же сейчас ведут к тому, что шифроваться вообще будет практически всё.

Симметричные ключи сессии передаются внутри сессии путем асимметричного шифрования. Таким образом для дешифровки всей сессии достаточно перехвата и взлома передачи симметричного ключа. К тому же для перехвата нет необходимости дешифровки сессии. Достаточно ее целостно складировать и обозначить метаданными. Дешифровка может быть произведена позднее по мере необходимости. За сколько NSA взламывает асимметричный 2000-битный ключ не знаю, но думаю, что не долго, так как в большинстве случаев они сами же их и генерируют в своих операционных системах.

|

|

pkdr ( Слушатель ) |

| 15 авг 2016 20:49:18 |

Цитата: Поверонов от 15.08.2016 10:48:17

Это значит, что нужно пристрелить того, кто настраивал BGP для этих маршрутов.

Я когда-то уже рассматривал проблему с тем, что жителям Австралии крайне трудно посещать сайты, которые размещены в датацентрах Европы или восточного побережья США, так вот, с точки зрения интернета австралийцы живут в жопе мира (извиняюсь, но цензурного термина для них не существует) и всегда будут огребать проблемы при доступе к миру, так как ходить в интернет они могут только через Сингапур или Гаваи. К 2018 году планируют проложить кабель с прямым линком между Австралией и США ёмкостью где-то в 2.5 терабита, это немного облегчит жизнь австралийцев, но ненамного.

Карту маршрутов можно посмотреть тут: http://www.cablemap.info/

Одно только расстояние при маршруте через Австралию увеличит пинг где-то на четверть секунды, что для огромного количества данных ОЧЕНЬ неприятно, а уж сколько задержек добавят роутеры...

Цитата: ЦитатаNSA может перехватывать везде где у них есть датацентры. Они у них имеются в каждом посольстве и филиалах крупных фирм.

Ага, а государства, где размещены эти посольства и филиалы ну совсем не замечают прокладку и поддержание в рабочем состоянии множества кабелей сантиметров 30 диаметром и десятков мегаватт подведенного к посольству электричества. Или в посольствах незаметно реакторы строят?

Цитата: Цитатавсе необходимые данные для сборки сессии должны содержаться в каждом пакете сессии - иначе сессию не собрать на конечном адресе. Вы конечно правы что не на каждом маршруте найдется маршрутизатор подконтрольный NSA ( например на внутренних российских маршрутах ), но на большинстве мировых маршрутов такой найдется.

Вы очень плохо себе представляете работу маршрутизатора.

Вообще логика у него очень простая: к нему приходит пакет байтов, в этом пакете он берёт ИСКЛЮЧИТЕЛЬНО нужные ему данные: адрес отправителя, адрес получателя, TTL пакета, сверяет эти данные с таблицами маршрутизации в памяти роутера, меняет в пакете один байт, содержащий TTL, и передаёт остальное содержимое пакета в неизменном виде следующему узлу. В реальности конечно сложнее, есть куча ухищрений по ускорению обработки и некоторые операции по проверки пакета, но основной принцип я описал. Соответственно оборудование (у аппаратных роутеров) или ПО у таких машин строго оптимизировано под такой режим работы, благодаря этому роутеры и работают так быстро, нормальные роутеры легко пропускают через себя сотни тысяч пакетов в секунду.

Если же надо анализировать пакеты, то из каждого пакета надо извлечь содержимое, извлечь данные о сессии, где-то сохранить содержимое и данные, потом собрать это всё в таблицу для миллиардов пакетов, из этой таблицы построить отдельные сессии, эти сессии где-то сохранить или передать куда-то в NSA. В общем, рядом с каждым роутером надо оптимистично ставить сотню серверов такой же мощности и подключать к ним ещё колоссальное СХД, для хранения данных или тянуть такой же канал в NSA, где оно уже будет строить СХД из миллиардов жёстких дисков.

Цитата: ЦитатаСимметричные ключи сессии передаются внутри сессии путем асимметричного шифрования. Таким образом для дешифровки всей сессии достаточно перехвата и взлома передачи симметричного ключа. К тому же для перехвата нет необходимости дешифровки сессии. Достаточно ее целостно складировать и обозначить метаданными. Дешифровка может быть произведена позднее по мере необходимости. За сколько NSA взламывает асимметричный 2000-битный ключ не знаю, но думаю, что не долго, так как в большинстве случаев они сами же их и генерируют в своих операционных системах.

Да, всего навсего, расшифровать ассиметричный шифр, делов-то. И даже если попадётся какой-нибудь ГОСТ, то тоже его легко расшифруют. NSA может это сделать в любой момент, это тупые криптографы со своей математикой годами страдают.

И почему тогда NSA вместо расшифровки всего подряд реально заставляет своих жителей использовать слабое шифрование (в США в 90-е, начале 2000-х реально были случаи посадок тех, кто шифровался устойчивыми алгоритмами и не делился ключами шифрования)?

|

|

Lom Uranov ( Слушатель ) |

| 26 авг 2016 12:21:08 |

Цитата: pkdr от 15.08.2016 18:49:18

Да, так оно и работает - зеркалирование трафика в жирные каналы до датацентра NSA.

|

|

pkdr ( Слушатель ) |

| 26 авг 2016 16:14:03 |

Эммм...

Вы хоть читали моё сообщение и о чём в нём идёт речь? Неужели с каждым маршрутизатором при покупке идёт жирный канал в NSA? Причём неважно, где этот маршрутизатор расположен?

|

|

Oleg K. ( Слушатель ) |

| 15 авг 2016 12:47:31 |

Цитата: Valery от 14.08.2016 00:29:22

Включить конспирологический режим

Отпишуть только один раз по этой теме (постараюсь, по крайней мере

). А какие устройства в основном стоят на "входе"? Cisco VPN? Что там нынче в моде, моя маленькая статистика говорит о следующем: 3 - Cisco VPN, 2 - OpenVPN, 1 - без обеспечения доступа (у неё нет серверов в локальной сети - всё "в облаках"). Так что отсидеться за NAT-ом тоже не так просто.

). А какие устройства в основном стоят на "входе"? Cisco VPN? Что там нынче в моде, моя маленькая статистика говорит о следующем: 3 - Cisco VPN, 2 - OpenVPN, 1 - без обеспечения доступа (у неё нет серверов в локальной сети - всё "в облаках"). Так что отсидеться за NAT-ом тоже не так просто.Выключить конспирологический режим

|

|

Oleg K. ( Слушатель ) |

| 11 авг 2016 15:13:14 |

Цитата: adolfus от 11.08.2016 12:48:42

Ага, и насколько легко добраться до этого порта? На вышку полезете в другом городе из-за добавления пары строк в конфиге (включая командировочные расходы на дорогу и проживание) - и это при ограниченном бюджете. Я всех обстоятельств дела вам не сообщу, так как не знаю.

Кроме того выделенное как-то плохо соотносится с тем, что устройство нельзя отключать. Ну да чего тут гадать... Каждый просто для себя сам делает выводы на основе имеющейся информации.