Спецслужбы

1,454,371

8,690

|

|

Vediki977 ( Слушатель ) |

| 22 май 2021 16:45:09 |

Америка - главный киберагрессор планеты

новая дискуссия Статья 158

7 мая ЦРУ трагичным тоном заявило об очередной атаке «русских хакеров», нарушивших функционирование весьма значимого инфраструктурного объекта - крупнейшего в США нефтепровода Colonial Pipeline протяжённостью 8.850 км. По нему ежедневно транспортируется 2,5 млн баррелей (400.000 тонн) нефтепродуктов, обеспечивая 45% потребности Восточного побережья в дизеле, бензине и авиационном топливе. Тут же подскочили цены на оптовых базах и бензоколонках, биржевые трейдеры бросились заказывать топливо из Европы, а министерство транспорта США из-за дефицита топлива объявило в нескольких штатах чрезвычайное положение.

Атака по канонам Голливуда

Виновник кибератаки был вычислен практически мгновенно, тем более, он не особо-то и скрывался. Разумеется, это оказалась некая «русскоязычная хакерская группировка» прямо-таки с голливудским названием DarkSide - «Тёмная сторона». По канонам «фабрики грёз» было и другое - а именно наличие сайта этой группировки в так называемом DarkNet - «Тёмном интернете». Экспертами из ЦРУ даже «определён» своего рода моральный принцип этой хакерской группировки: «Не атаковать компании из России, Белоруссии, Казахстана и ряда других стран постсоветского пространства». Не хватает лишь лозунга-признания, что «мы - виртуальные ВДВ Путина, и придём за вашими деньгами, куда укажет наш главнокомандующий». Или «разрушим все ваши АЭС, мосты и водокачки на фермах». Разумеется, целью «кибератаки» было вымогательство денег с угрозой уничтожения всех баз данных и гарантированная невозможность работы продолжительное время. И разумеется, владелец нефтепровода - компания Colonial тут же капитулировала и отслюнявила вымогателям (извините за термин) 5 млн долларов. Что позволило убедить американских обывателей в продолжении нескончаемой «русской угрозы», теперь уже и на всех бензоколонках Америки.

Напомним, что Госдеп и Байден раньше громогласно заявляли, что «если Россия осуществит кибератаку на стратегически важный объект, то она жестоко поплатится». Правда, в данном случае, так как с доказательствами здесь никак, официальная Америка поспешила заявить, что вероятно, Кремль тут не причём, а всему виной русскоязычные хакеры.

© globallookpress.com

7 мая ЦРУ заявило об очередной атаке «русских хакеров» на крупнейший объект США - нефтепровод Colonial Pipeline.

7 мая ЦРУ заявило об очередной атаке «русских хакеров» на крупнейший объект США - нефтепровод Colonial Pipeline.

В ответ глава Службы внешней разведки Сергей Нарышкин назвал обвинение России в кибератаках, отравлениях, взломах и вмешательстве в выборы нелепым и убогим в стиле «плохого детектива». Похожей точки зрения придерживается и известный авторитет по кибербезопасности, президент компании Info Watch Наталья Касперская. Она не исключила, что в кибератаке на компанию Colonial Pipeline могли участвовать хакеры из ЦРУ. «Нельзя с уверенностью заявлять, что хакерская атака на крупнейшего оператора трубопроводов в США, компанию Colonial Pipeline, совершена из России, не исключено участие хакеров из ЦРУ». В свою очередь эксперты лаборатории Касперского заявили, что группа имеет все признаки бизнес-предприятия. Осталось понять, кому она реально приносит прибыль.

Ищи, кому выгодно

Теперь разберём, что не так с очередной атакой «русских хакеров» и чьи на самом деле «торчат уши» в этой не только политической провокации, но и, внимание - внутриполитической для Америки мести.

Для СМИ главным экспертом выступила лондонская компания по кибербезопасности Digital Shadows. Это тоже своего рода Голливуд - опробованная экспертная связка англосаксов для подтверждения любых надуманных «безобразий» России, когда в Вашингтоне, что называется, «лепят горбатого», а в Лондоне это тут же «на голубом глазу» подтверждают. По мнению руководителя Digital Shadows Джеймса Чапелла, DarkSide просто купила логин и пароль от используемой компанией утилиты удалённого доступа, например, TeamViewer или Microsoft Remote Desktop. Они нужны для управления удалённым компьютером. На самом деле такое объяснение просто смешно, хотя и понятно американскому обывателю. Вообще использование этих утилит вполне легально и пострадать от них могут совсем уж, извините за выражение, лохи. Автор сам неоднократно пользовался TeamViewer для удаления и установки программ. А например, многие родители используют эту утилиту для контроля своих детей, чтобы не лезли на запрещённые сайты или не просиживали в интернете в ущерб здоровью и урокам.

Эти микропрограммы не шифруются и не прописывают себя в какие-то защищённые области жёсткого диска. Чтобы их удалить, если уж логин и пароль действительно оказались в руках злоумышленников, достаточно отключить внешний канал связи, то есть интернет, и просто почистить область загрузки. Для сотрудников кибербезопасности это вообще не составляет труда. Так что наверняка к этим утилитам прилагалось в программном смысле что-то более изощрённое. Вопрос в другом - если логин и пароль для запуска утилит действительно утекли не тем людям, то искать «крота» надо среди сотрудников кибербезопасности самой Colonial Pipeline. А вот это вполне реально, так как ЦРУ имеет своих агентов или штатных сотрудников во всех крупных американских компаниях, тем более стратегического профиля.

Так кто стоит за атакой? Ответ элементарен - ищи кому это выгодно. А выгодно исключительно нынешней американской администрации.

Первое доказательство лежит на поверхности. Вспомним «грозные предостережения», что будет, если Россия вдруг атакует критически важные элементы американской инфраструктуры… То есть это конкретный очередной «кирпич» в огород России.

А второе доказательство просто убийственно для внутриполитической ситуации в США, так как объектом атаки стали бывшие и будущие спонсоры Трампа - нефтедобывающие, логистические и нефтеперерабатывающие компании.

Мало того, целую отрасль наказали деньгами в виде убытков от простоя и прекращения продаж нефтепродуктов, так ведь кто-то и прикарманил 5 миллионов долларов в виде выкупа от Colonial Pipeline. Не исключено, что деньги впоследствии окажутся в избирательном фонде демократов или в фондах, поддерживающих разного рода «радужно-гендерные» сообщества. Вообще придумать такое - это «конгениально». Что называется, в «одном флаконе» получили «угрозу национальной безопасности», удар по спонсорам Трампа, сами подзаработали и заодно приплели «русских хакеров», правда без прямых обвинений России, а дав обывателю возможность самостоятельно порассуждать о «степени участия Путина».

Небольшой прогноз

Подобные атаки с вирусами-вымогателями обязательно продолжатся и мишенями станут вообще любые спонсоры республиканцев. Список избирательной кампании Трампа известен: https://www.investopedia.com/articles/investing/033116/top-10-corporate-contributors-trump-campaign.asp.

© wikimedia.org

Байден и Ко обрушатся на крупнейшую региональную железную дорогу Северной Америки Pan Am Railways (взнос в избирательный фонд Трампа - 10 млн долларов).

Байден и Ко обрушатся на крупнейшую региональную железную дорогу Северной Америки Pan Am Railways (взнос в избирательный фонд Трампа - 10 млн долларов).

В первую очередь под раздачу попадут крупнейшая региональная железная дорога Северной Америки Pan Am Railways (взнос в избирательный фонд 10 млн долларов), компания по недвижимости GH Palmer Associates (6 млн долларов), судоходный гигант Uline, инвестиционная компания Blackstone Group, крупнейший оптовый дистрибьютор кровельной продукции ABC Supply, казино Hawaiian Gardens, Нью-Йоркская фондовая биржа и даже организатор боёв без правил UFC (Ultimate Fighting Championship). Место, где соревнуются брутальные сильные мужчины с традиционными семейными ценностями является давним политическим противником сторонников гендерного разнообразия. Президент UFC Дэйна Уайт является активным поклонником Трампа и внёс в его избирательный фонд миллион долларов. А это у демократов не прощается.

Однако особое внимание хакеров-демократов из ЦРУ будет привлечено или уже привлечено к разделяющей с Pan Am Railways первое-второе место - Energy Transfers, тоже внесшей 10 млн долларов. Эта компания из Техаса владеет и управляет нефтепроводом Dakota Access Pipeline длиной около 3.000 километров и стоимостью более 4 млрд долларов. Данный объект является основой транспортировки сланцевой нефти к местам её переработки, и вызывает особую ненависть Джо Байдена, который требует его закрытия. При этом видим, что ряд перечисленных компаний можно смело отнести к объектам критически важной инфраструктуры. И сразу вспоминаем про «русских», «китайских», «иранских» и «северокорейских» хакеров... Которые на самом деле не покидают место своей работы в штаб-квартире ЦРУ в Лэнгли.

Как в ЦРУ организован виртуальный ящик Пандоры

Америка уже давно постоянно и с превосходством заявляет, что владеет лучшим в мире кибероружием. Не будем спорить, это так и есть. Оружие - это всегда, в первую очередь, средство нападения и лишь во вторую - защиты. Это логично, вначале был создан меч, а потом щит. Поэтому Америка - главный киберагрессор на планете.

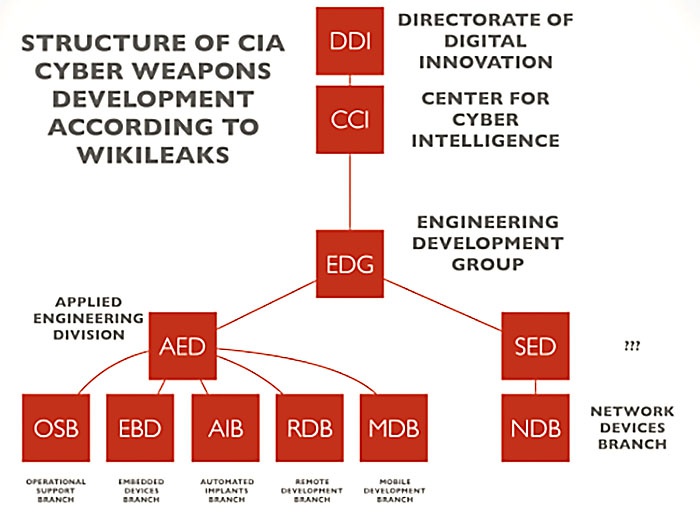

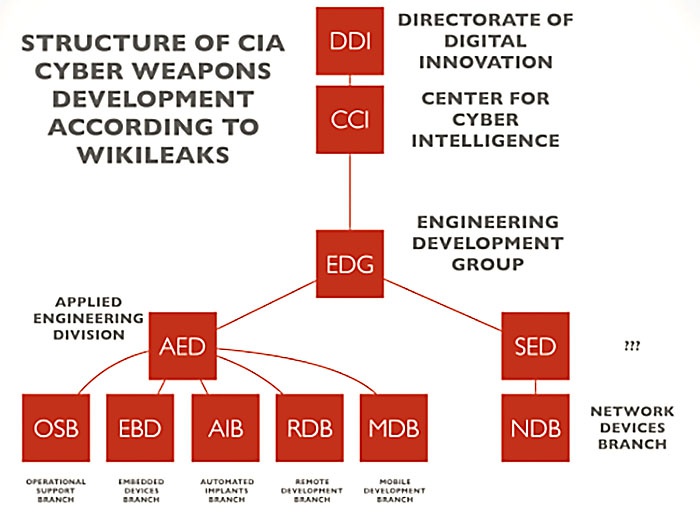

Проведением хакерских атак в структуре ЦРУ ведает Управление по цифровым инновациям, в состав которого входит Центр киберразведки (Center for Cyber intelligence, CCI). Надо уточнить, что только Россия удостоилась в структуре этого центра своего «персонального» отдела, что говорит о масштабах ведущейся против нас кибервойны. Вспомним, что ЦРУ, да и другие разведслужбы Америки, давно завлекают в свои ряды русскоговорящих специалистов по кибербезопасности. Цель понятна - формирование групп «русских хакеров» внутри американского разведсообщества.

© cyberarmscontrolblog.com

Структура группы по разработке кибероружия ЦРУ, по данным Wikileaks.

Структура группы по разработке кибероружия ЦРУ, по данным Wikileaks.

Подробности работы хакеров ЦРУ стали известны после масштабного слива внутренних документов этого ведомства в марте 2017 года порталом WikiLeaks. Всего миру был явлен 8.761 секретный файл. Их суть понятна лишь специалистам по кибербезопасности. В них детально описывались технологии взлома операционных систем Windows, iOS и Андроид, браузеров и мессенджеров WhatsApp, Signal и Telegram. Важное место в работе хакеров, как следует из представленных материалов, уделяется приёмам маскировки. В том числе в инструкциях детально прописывается, как при взломе не оставлять следов, и наоборот, как оставить следы, но только не свои, а, допустим, российских или китайских хакеров.

Например, с помощью программы UMBRAGE ЦРУ может не только проводить хакерские атаки различных типов, но и оставлять фальшивые «отпечатки пальцев» тех хакерских групп, у которых было куплено или украдено используемое вредоносное ПО. Если программы были взяты у российских хакеров, то обвинят Россию, если у китайских, то - Китай. То есть собственные злодеяния ЦРУ маскирует чужими программными кодами. При этом WikiLeaks отмечал, что UMBRAGE включает в себя кейлоггеры (клавиатурные шпионы), базы паролей, снимки с вебкамер, технику повышения привилегий для администрирования чужого компьютера, уход от детектирования антивирусами и многое другое.

Глобальная диверсионная сеть по всему миру

ЦРУ вполне официально набирает хакеров и из граждан других категорий. Да-да, не только сотрудников по кибербезопасности, а конкретно хакеров. С хорошей зарплатой и поиском вакансий по всему миру. Вся информация об этом открыта, и она на сайте ведомства. Вот ссылка, где приглашаются специалисты по кибербезопасности, то есть реально для защиты информационных сетей и ресурсов: https://www.cia.gov/careers/jobs/cyber-security-officer/.

© cia.gov

«Приглашаются сотрудники по кибероперациям с начальной зарплатой: 64.137 - 134.798 долларов (в год)».

«Приглашаются сотрудники по кибероперациям с начальной зарплатой: 64.137 - 134.798 долларов (в год)».

А вот ссылка, где приглашаются конкретно хакеры, которых официально именуют «сотрудниками киберопераций»: https://www.cia.gov/careers/jobs/cyber-operations-officer/.

«Приглашаются сотрудники по кибероперациям с начальной зарплатой: 64.137 - 134.798 долларов (в год)». В числе требований: степень бакалавра в области информтехнологий, знания и опыт работы с отраслевыми событиями в области компьютерной и сетевой безопасности, такими как официальные хакерские соревнования и так называемые «учения по захвату флага». То есть требуется практический опыт хакерских атак.

Вот какие перспективы рисуются для соискателей: «В качестве офицера киберопераций ЦРУ вы будете собирать разведданные из систем и сетей противника, используя передовые инструменты, методы и мастерство. Работая в динамичной, сложной и совместной среде, сотрудники по кибероперациям используют свои передовые знания в области компьютерного оборудования, программного обеспечения и сетей, чтобы возглавить будущую разведывательную миссию Агентства».

Несмотря на то, что в числе обязательных требований исключительно американское гражданство или второе гражданство одной из стран-союзников, на самом деле ЦРУ вербует в агенты по кибероперациям хакеров со всего мира.

Свидетельством этому глобальный доступ к странице вакансий. Когда что-то касается исключительно национальной безопасности, доступ к профильным интернет-ресурсам ограничен территорией Америки или, в крайнем случае, некоторыми странами Евросоюза. А если речь идёт о внешней агрессии США против третьих стран, то здесь главное - формирование пятой колоны из предателей. Это должны быть наёмники-диверсанты, готовые за кривую американскую денежку выдать себя за «русских», «китайских» и прочих хакеров. Формирование подобной диверсионно-разведывательной сети по факту является скрытой агрессией США против мира и нуждается в отдельном международном расследовании.

© cia.gov

«Мы - студенты ЦРУ» - по найму.

«Мы - студенты ЦРУ» - по найму.

Программа «Мы - студенты ЦРУ»

К поиску хакеров главная разведслужба США подходит очень ответственно. Например, есть отдельная программа «Мы - студенты ЦРУ» по найму студентов на ряд специальностей.

В том числе их набирают и в хакеры, правда называют это набором на курсы по информационным технологиям.

Вот рекламные лозунги и речёвки для соискателей: «Мы - студенты ЦРУ! Мы учимся у замечательных коллег, как применять свои навыки для защиты нации. Мы получаем реальный практический опыт, работая над значимыми задачами. Мы - студенты ЦРУ! ЦРУ - центр интеллекта!»

Требования к кандидатам достаточно жёсткие. Главные - это прохождение проверки безопасности и соответствующее здоровье. Также идёт проверка на полиграфе, на употребление наркотиков, на употребление каких-либо сильнодействующих лекарств на постоянной основе, есть и запрет на подписку в социальных сетях на сайт ЦРУ или других спецслужб.

Ссылка

Атака по канонам Голливуда

Виновник кибератаки был вычислен практически мгновенно, тем более, он не особо-то и скрывался. Разумеется, это оказалась некая «русскоязычная хакерская группировка» прямо-таки с голливудским названием DarkSide - «Тёмная сторона». По канонам «фабрики грёз» было и другое - а именно наличие сайта этой группировки в так называемом DarkNet - «Тёмном интернете». Экспертами из ЦРУ даже «определён» своего рода моральный принцип этой хакерской группировки: «Не атаковать компании из России, Белоруссии, Казахстана и ряда других стран постсоветского пространства». Не хватает лишь лозунга-признания, что «мы - виртуальные ВДВ Путина, и придём за вашими деньгами, куда укажет наш главнокомандующий». Или «разрушим все ваши АЭС, мосты и водокачки на фермах». Разумеется, целью «кибератаки» было вымогательство денег с угрозой уничтожения всех баз данных и гарантированная невозможность работы продолжительное время. И разумеется, владелец нефтепровода - компания Colonial тут же капитулировала и отслюнявила вымогателям (извините за термин) 5 млн долларов. Что позволило убедить американских обывателей в продолжении нескончаемой «русской угрозы», теперь уже и на всех бензоколонках Америки.

Напомним, что Госдеп и Байден раньше громогласно заявляли, что «если Россия осуществит кибератаку на стратегически важный объект, то она жестоко поплатится». Правда, в данном случае, так как с доказательствами здесь никак, официальная Америка поспешила заявить, что вероятно, Кремль тут не причём, а всему виной русскоязычные хакеры.

© globallookpress.com

7 мая ЦРУ заявило об очередной атаке «русских хакеров» на крупнейший объект США - нефтепровод Colonial Pipeline.

7 мая ЦРУ заявило об очередной атаке «русских хакеров» на крупнейший объект США - нефтепровод Colonial Pipeline.В ответ глава Службы внешней разведки Сергей Нарышкин назвал обвинение России в кибератаках, отравлениях, взломах и вмешательстве в выборы нелепым и убогим в стиле «плохого детектива». Похожей точки зрения придерживается и известный авторитет по кибербезопасности, президент компании Info Watch Наталья Касперская. Она не исключила, что в кибератаке на компанию Colonial Pipeline могли участвовать хакеры из ЦРУ. «Нельзя с уверенностью заявлять, что хакерская атака на крупнейшего оператора трубопроводов в США, компанию Colonial Pipeline, совершена из России, не исключено участие хакеров из ЦРУ». В свою очередь эксперты лаборатории Касперского заявили, что группа имеет все признаки бизнес-предприятия. Осталось понять, кому она реально приносит прибыль.

Ищи, кому выгодно

Теперь разберём, что не так с очередной атакой «русских хакеров» и чьи на самом деле «торчат уши» в этой не только политической провокации, но и, внимание - внутриполитической для Америки мести.

Для СМИ главным экспертом выступила лондонская компания по кибербезопасности Digital Shadows. Это тоже своего рода Голливуд - опробованная экспертная связка англосаксов для подтверждения любых надуманных «безобразий» России, когда в Вашингтоне, что называется, «лепят горбатого», а в Лондоне это тут же «на голубом глазу» подтверждают. По мнению руководителя Digital Shadows Джеймса Чапелла, DarkSide просто купила логин и пароль от используемой компанией утилиты удалённого доступа, например, TeamViewer или Microsoft Remote Desktop. Они нужны для управления удалённым компьютером. На самом деле такое объяснение просто смешно, хотя и понятно американскому обывателю. Вообще использование этих утилит вполне легально и пострадать от них могут совсем уж, извините за выражение, лохи. Автор сам неоднократно пользовался TeamViewer для удаления и установки программ. А например, многие родители используют эту утилиту для контроля своих детей, чтобы не лезли на запрещённые сайты или не просиживали в интернете в ущерб здоровью и урокам.

Эти микропрограммы не шифруются и не прописывают себя в какие-то защищённые области жёсткого диска. Чтобы их удалить, если уж логин и пароль действительно оказались в руках злоумышленников, достаточно отключить внешний канал связи, то есть интернет, и просто почистить область загрузки. Для сотрудников кибербезопасности это вообще не составляет труда. Так что наверняка к этим утилитам прилагалось в программном смысле что-то более изощрённое. Вопрос в другом - если логин и пароль для запуска утилит действительно утекли не тем людям, то искать «крота» надо среди сотрудников кибербезопасности самой Colonial Pipeline. А вот это вполне реально, так как ЦРУ имеет своих агентов или штатных сотрудников во всех крупных американских компаниях, тем более стратегического профиля.

Так кто стоит за атакой? Ответ элементарен - ищи кому это выгодно. А выгодно исключительно нынешней американской администрации.

Первое доказательство лежит на поверхности. Вспомним «грозные предостережения», что будет, если Россия вдруг атакует критически важные элементы американской инфраструктуры… То есть это конкретный очередной «кирпич» в огород России.

А второе доказательство просто убийственно для внутриполитической ситуации в США, так как объектом атаки стали бывшие и будущие спонсоры Трампа - нефтедобывающие, логистические и нефтеперерабатывающие компании.

Мало того, целую отрасль наказали деньгами в виде убытков от простоя и прекращения продаж нефтепродуктов, так ведь кто-то и прикарманил 5 миллионов долларов в виде выкупа от Colonial Pipeline. Не исключено, что деньги впоследствии окажутся в избирательном фонде демократов или в фондах, поддерживающих разного рода «радужно-гендерные» сообщества. Вообще придумать такое - это «конгениально». Что называется, в «одном флаконе» получили «угрозу национальной безопасности», удар по спонсорам Трампа, сами подзаработали и заодно приплели «русских хакеров», правда без прямых обвинений России, а дав обывателю возможность самостоятельно порассуждать о «степени участия Путина».

Небольшой прогноз

Подобные атаки с вирусами-вымогателями обязательно продолжатся и мишенями станут вообще любые спонсоры республиканцев. Список избирательной кампании Трампа известен: https://www.investopedia.com/articles/investing/033116/top-10-corporate-contributors-trump-campaign.asp.

© wikimedia.org

Байден и Ко обрушатся на крупнейшую региональную железную дорогу Северной Америки Pan Am Railways (взнос в избирательный фонд Трампа - 10 млн долларов).

Байден и Ко обрушатся на крупнейшую региональную железную дорогу Северной Америки Pan Am Railways (взнос в избирательный фонд Трампа - 10 млн долларов).В первую очередь под раздачу попадут крупнейшая региональная железная дорога Северной Америки Pan Am Railways (взнос в избирательный фонд 10 млн долларов), компания по недвижимости GH Palmer Associates (6 млн долларов), судоходный гигант Uline, инвестиционная компания Blackstone Group, крупнейший оптовый дистрибьютор кровельной продукции ABC Supply, казино Hawaiian Gardens, Нью-Йоркская фондовая биржа и даже организатор боёв без правил UFC (Ultimate Fighting Championship). Место, где соревнуются брутальные сильные мужчины с традиционными семейными ценностями является давним политическим противником сторонников гендерного разнообразия. Президент UFC Дэйна Уайт является активным поклонником Трампа и внёс в его избирательный фонд миллион долларов. А это у демократов не прощается.

Однако особое внимание хакеров-демократов из ЦРУ будет привлечено или уже привлечено к разделяющей с Pan Am Railways первое-второе место - Energy Transfers, тоже внесшей 10 млн долларов. Эта компания из Техаса владеет и управляет нефтепроводом Dakota Access Pipeline длиной около 3.000 километров и стоимостью более 4 млрд долларов. Данный объект является основой транспортировки сланцевой нефти к местам её переработки, и вызывает особую ненависть Джо Байдена, который требует его закрытия. При этом видим, что ряд перечисленных компаний можно смело отнести к объектам критически важной инфраструктуры. И сразу вспоминаем про «русских», «китайских», «иранских» и «северокорейских» хакеров... Которые на самом деле не покидают место своей работы в штаб-квартире ЦРУ в Лэнгли.

Как в ЦРУ организован виртуальный ящик Пандоры

Америка уже давно постоянно и с превосходством заявляет, что владеет лучшим в мире кибероружием. Не будем спорить, это так и есть. Оружие - это всегда, в первую очередь, средство нападения и лишь во вторую - защиты. Это логично, вначале был создан меч, а потом щит. Поэтому Америка - главный киберагрессор на планете.

Проведением хакерских атак в структуре ЦРУ ведает Управление по цифровым инновациям, в состав которого входит Центр киберразведки (Center for Cyber intelligence, CCI). Надо уточнить, что только Россия удостоилась в структуре этого центра своего «персонального» отдела, что говорит о масштабах ведущейся против нас кибервойны. Вспомним, что ЦРУ, да и другие разведслужбы Америки, давно завлекают в свои ряды русскоговорящих специалистов по кибербезопасности. Цель понятна - формирование групп «русских хакеров» внутри американского разведсообщества.

© cyberarmscontrolblog.com

Структура группы по разработке кибероружия ЦРУ, по данным Wikileaks.

Структура группы по разработке кибероружия ЦРУ, по данным Wikileaks.Подробности работы хакеров ЦРУ стали известны после масштабного слива внутренних документов этого ведомства в марте 2017 года порталом WikiLeaks. Всего миру был явлен 8.761 секретный файл. Их суть понятна лишь специалистам по кибербезопасности. В них детально описывались технологии взлома операционных систем Windows, iOS и Андроид, браузеров и мессенджеров WhatsApp, Signal и Telegram. Важное место в работе хакеров, как следует из представленных материалов, уделяется приёмам маскировки. В том числе в инструкциях детально прописывается, как при взломе не оставлять следов, и наоборот, как оставить следы, но только не свои, а, допустим, российских или китайских хакеров.

Например, с помощью программы UMBRAGE ЦРУ может не только проводить хакерские атаки различных типов, но и оставлять фальшивые «отпечатки пальцев» тех хакерских групп, у которых было куплено или украдено используемое вредоносное ПО. Если программы были взяты у российских хакеров, то обвинят Россию, если у китайских, то - Китай. То есть собственные злодеяния ЦРУ маскирует чужими программными кодами. При этом WikiLeaks отмечал, что UMBRAGE включает в себя кейлоггеры (клавиатурные шпионы), базы паролей, снимки с вебкамер, технику повышения привилегий для администрирования чужого компьютера, уход от детектирования антивирусами и многое другое.

Глобальная диверсионная сеть по всему миру

ЦРУ вполне официально набирает хакеров и из граждан других категорий. Да-да, не только сотрудников по кибербезопасности, а конкретно хакеров. С хорошей зарплатой и поиском вакансий по всему миру. Вся информация об этом открыта, и она на сайте ведомства. Вот ссылка, где приглашаются специалисты по кибербезопасности, то есть реально для защиты информационных сетей и ресурсов: https://www.cia.gov/careers/jobs/cyber-security-officer/.

© cia.gov

«Приглашаются сотрудники по кибероперациям с начальной зарплатой: 64.137 - 134.798 долларов (в год)».

«Приглашаются сотрудники по кибероперациям с начальной зарплатой: 64.137 - 134.798 долларов (в год)».А вот ссылка, где приглашаются конкретно хакеры, которых официально именуют «сотрудниками киберопераций»: https://www.cia.gov/careers/jobs/cyber-operations-officer/.

«Приглашаются сотрудники по кибероперациям с начальной зарплатой: 64.137 - 134.798 долларов (в год)». В числе требований: степень бакалавра в области информтехнологий, знания и опыт работы с отраслевыми событиями в области компьютерной и сетевой безопасности, такими как официальные хакерские соревнования и так называемые «учения по захвату флага». То есть требуется практический опыт хакерских атак.

Вот какие перспективы рисуются для соискателей: «В качестве офицера киберопераций ЦРУ вы будете собирать разведданные из систем и сетей противника, используя передовые инструменты, методы и мастерство. Работая в динамичной, сложной и совместной среде, сотрудники по кибероперациям используют свои передовые знания в области компьютерного оборудования, программного обеспечения и сетей, чтобы возглавить будущую разведывательную миссию Агентства».

Несмотря на то, что в числе обязательных требований исключительно американское гражданство или второе гражданство одной из стран-союзников, на самом деле ЦРУ вербует в агенты по кибероперациям хакеров со всего мира.

Свидетельством этому глобальный доступ к странице вакансий. Когда что-то касается исключительно национальной безопасности, доступ к профильным интернет-ресурсам ограничен территорией Америки или, в крайнем случае, некоторыми странами Евросоюза. А если речь идёт о внешней агрессии США против третьих стран, то здесь главное - формирование пятой колоны из предателей. Это должны быть наёмники-диверсанты, готовые за кривую американскую денежку выдать себя за «русских», «китайских» и прочих хакеров. Формирование подобной диверсионно-разведывательной сети по факту является скрытой агрессией США против мира и нуждается в отдельном международном расследовании.

© cia.gov

«Мы - студенты ЦРУ» - по найму.

«Мы - студенты ЦРУ» - по найму.Программа «Мы - студенты ЦРУ»

К поиску хакеров главная разведслужба США подходит очень ответственно. Например, есть отдельная программа «Мы - студенты ЦРУ» по найму студентов на ряд специальностей.

В том числе их набирают и в хакеры, правда называют это набором на курсы по информационным технологиям.

Вот рекламные лозунги и речёвки для соискателей: «Мы - студенты ЦРУ! Мы учимся у замечательных коллег, как применять свои навыки для защиты нации. Мы получаем реальный практический опыт, работая над значимыми задачами. Мы - студенты ЦРУ! ЦРУ - центр интеллекта!»

Требования к кандидатам достаточно жёсткие. Главные - это прохождение проверки безопасности и соответствующее здоровье. Также идёт проверка на полиграфе, на употребление наркотиков, на употребление каких-либо сильнодействующих лекарств на постоянной основе, есть и запрет на подписку в социальных сетях на сайт ЦРУ или других спецслужб.

Ссылка

ОТВЕТЫ (0)

Комментарии не найдены!