IT в России и мире в реалиях мирового кризиса

1,290,518

7,816

Сообщение не найдено!

Сообщение #7053153 не найдено в ветке "IT в России и мире в реалиях мирового кризиса"!

55 лет

Карма: +324.50

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Цитата: qurvax от 09.12.2023 00:02:02"что ищем?". Ищем множители. Очень (ну прям допояса) большого числа. На затратности таковой операции по времени построена чуть менее чем вся современная ассиметричная криптография.

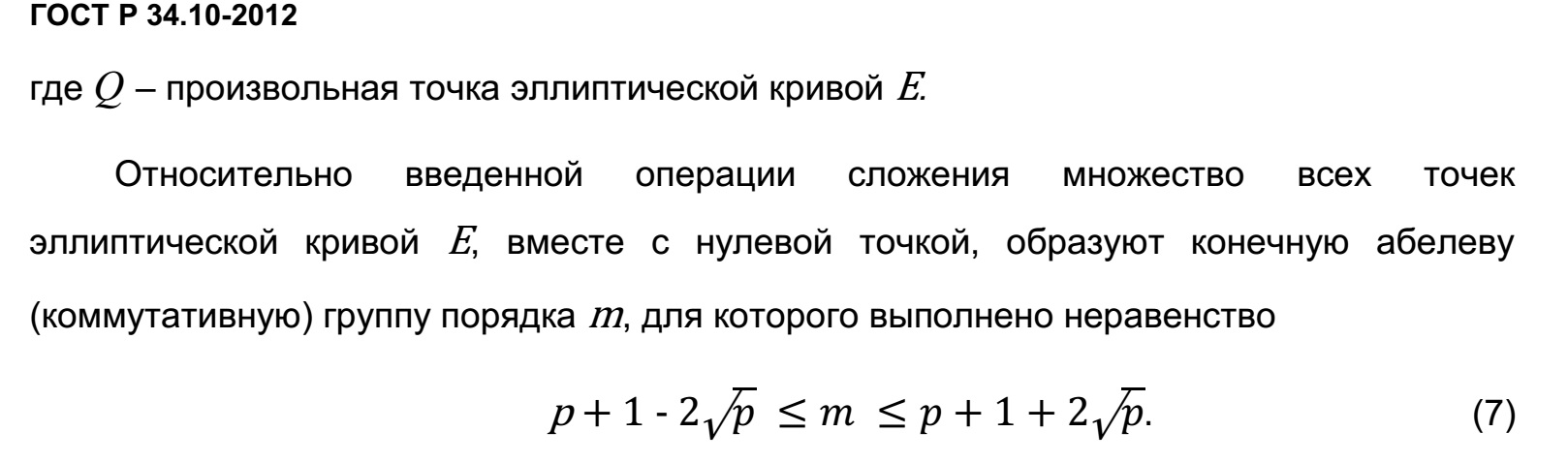

Нет, только алгоритм RSA (по грязным слухам от Шнайера применявшийся ещё в 60-х годах прошлого века в цепочках управления СЯС) и никогда не использовавшийся ни в каких стандартах (хотя очень долго был стандартом de facto в гражданской криптографии. Его основа - возведение в степень по модулю очень большого _составного_ числа, являющегося честным произведением двух простых. Это число является частью открытого ключа и нахождение его сомножителей действительно рушит весь алгоритм. Но в конце 90-х и в США и в России были приняты стандарты электронной подписи, базирующиеся на возведении в степень по модулю очень большого простого числа. Дискретное логарифмирование операция несравненно более сложная и затратная, чем разложение на множители, но и к ней есть подходы. И она по крайней мере гипотетически уязвима для квантовых вычислений (хотя пока ничего открыто не демонстрировалось). Но уже в начале 2000-х на смену пришли алгоритмы на так называемых эллиптических кривых (на самом деле группы точек, удовлетворяющих целочисленным уравнениям третьей степени). И вот для них уязвимостей за 40+ лет существования пока не обнаружено, как бы грозно не надували щёки математики по всему миру. Да, есть способ, снижающий сложность вычислений в корень квадратный (как бы уменьшающий эффективную длину ключа в два раза). Но это никого не парит. У хэш-функций есть банальнейший метод "встреча посередине", позволяющий сгенерировать два текста с одинаковым хэшем за в корень квадратный меньше операций, но у хэшей просто удвоили длину. Так что современная "классическая" криптография зафиксировала длину ключа симметричного шифрования в 256 бит, а длину выхода хэш-функции и модуля эллиптической кривой в 512 бит (американские 521 - просто перепутали местами две цифры в техзадании). Это гарантирует от взлома как известными математическими методами, так и будущими гипотетическими квантовыми, обеспечивая стойкость примерно 2^128 операций.

Системы квантового ключевого соглашения (_не_ квантовые каналы связи, которых пока вроде не существует) позволяют двум сторонам получить одно и то же, неизвестное злоумышленнику число, и использовать его хэш как ключ симметричного шифрования для обмена информацией по обычному каналу связи. Эту функцию квантовый канал у традиционного асимметричного шифрования может отобрать. Но вторая функция, без которой практически невозможен современный цифровой мир - электронная подпись - остаётся за классикой. Квантовой электронной подписи пока не заявлялось доже в теории.

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Карма: +72.11

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Цитата: Senya от 09.12.2023 10:33:48Это гарантирует от взлома как известными математическими методами, так и будущими гипотетическими квантовыми, обеспечивая стойкость примерно 2^128 операций.

Системы квантового ключевого соглашения (_не_ квантовые каналы связи, которых пока вроде не существует) позволяют двум сторонам получить одно и то же, неизвестное злоумышленнику число, и использовать его хэш как ключ симметричного шифрования для обмена информацией по обычному каналу связи. Эту функцию квантовый канал у традиционного асимметричного шифрования может отобрать. Но вторая функция, без которой практически невозможен современный цифровой мир - электронная подпись - остаётся за классикой. Квантовой электронной подписи пока не заявлялось доже в теории.

Кхе-кхе. Шифрование на эллиптических кривых построено на коммутативной двумерной решетке с хитрым законом сложения . Но если у вас есть квантовая аппаратная цепь которое быстро выполняет арифметические операции сложения двух точек, то применяя алгоритм поиска скрытой подгруппы ( на нем построен алгоритм шора) в получаете уязвимость. Как устроена современная криптография. Никто ведь не шифрует все потоки данных ассиметричным ключом- ибо это вычислительно затратная операция. Шифруется асиметричным шифром только сессионный ключ, затем этот ключ используется дешевом (аппаратно) симметричном шифре . Перехватывает сессию. Запускаете кванткомп с этим алгоритмом - он имеет полиномиальных сложность по времени и по количеству гейтов. И получаете ключ - сессионный. И далее тот же сюжет что и в 40 годах, тогда англичане каждый день взламывали очередной сессионный ключ Энигмы. Правда появились другие шифры- тоже на целочисленных решётках которые ни один кванткомп не взломает - ибо только на определенном классе задач у него имеется ускорение

Относительно эеш функций и даже симметричных алгоритмов шифрования - пока не видать хороших имплементаций для дешифрования

Карма: +72.11

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Цитата: adolfus от 09.12.2023 09:19:59Плюс семантику и синтаксис языка, на котором она написана.

Тут такое дело, заканчивается мегараспил ИТЭР и гешефтмахеры от науки ищут новую сиську. Вот это она и есть. Типа, мы тут вам все шифры вскроем, дайте только денег. Очередное змеиное масло.

И вам тоже пррекмендую. Изучите семантику и синтаксис языка SFC , FBD или LD из вот этого стандарта iec 61499, или grafcet

Кстати

у корппорации зла тоже есть свой облачный кванткомпповый сервис Azure - и там неплохо описан интерфейс (и даже на русском , что весьма дивно, но похоже отражает какой-то реальный интерес) и через scikit и разрабатываемый ими q#

https://learn.micros…rp-and-qdk

https://learn.micros…e/quantum/

ЗЫ

Полистав документацию - она неплоха есть разделы для новичков (нужны знания 1 курса), есть ссылки на расширяющие статьи https://learn.micros…s-overview

Отредактировано: GrinF - 09 дек 2023 14:17:48

Карма: +72.11

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Вильнюс

Карма: +11.85

Регистрация: 29.03.2017

Сообщений: 2,309

Читатели: 1

Регистрация: 29.03.2017

Сообщений: 2,309

Читатели: 1

Цитата: GrinF от 09.12.2023 04:53:30а то что вы в конце написали - дык эта стратегия еще в 1943 году не раьотала - энигма взламывала ключи каждый день, поросто за счет огромной скорост перебора

Вот как раз и будет как с немцами, если найдут способ. Пока, вроде, не нашли, и огромных скоростей никаких не хватит, никому ни в жисть. По крайней мере так клянутся яйцеголовые. Ай, вижу, вы это же самое и написали позже

Отредактировано: qurvax - 09 дек 2023 13:06:03

Консервированный чужой. Осторожно запах!

Вильнюс

Карма: +11.85

Регистрация: 29.03.2017

Сообщений: 2,309

Читатели: 1

Регистрация: 29.03.2017

Сообщений: 2,309

Читатели: 1

Цитата: Senya от 09.12.2023 10:33:48Нет, только алгоритм RSA (по грязным слухам от Шнайера применявшийся ещё в 60-х годах прошлого века в цепочках управления СЯС) и никогда не использовавшийся ни в каких стандартах (хотя очень долго был стандартом de facto в гражданской криптографии. Его основа - возведение в степень по модулю очень большого _составного_ числа, являющегося честным произведением двух простых. Это число является частью открытого ключа и нахождение его сомножителей действительно рушит весь алгоритм. Но в конце 90-х и в США и в России были приняты стандарты электронной подписи, базирующиеся на возведении в степень по модулю очень большого простого числа. Дискретное логарифмирование операция несравненно более сложная и затратная, чем разложение на множители, но и к ней есть подходы. И она по крайней мере гипотетически уязвима для квантовых вычислений (хотя пока ничего открыто не демонстрировалось).

Спасибо за ликбез. А RSA повсюду, у невояк, т.е. у меня тоже. Ну, значит там два метода, однако ситуация с ними одна и таже.

Касаемо EC крипты - мутно все. Во первых срач среди яйцеголовых по поводу самих кривых. Типа "нельзя просто взять и родить "хорошу" кривую" с одной стороны, и адепты возможности прекомпутинга "ослабленной кривой" с другой. Ягодкой на тортике то, что я сам застал форс EC от NSA в виде Suite2 или как там его, который в один прекрасный день просто прекратился, как ничего и небыло. Вы тут все про хеш-функции. А я бы смотрел внимательнее на алгоритмы деривации ключей. Но эта чертовщина сложна, нужен паяльник побольше, и яйцеголовый потолще.

п.с. 521 это не биты...

Консервированный чужой. Осторожно запах!

Карма: +72.11

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Цитата: ivan2 от 07.12.2023 23:43:08В булевых алгебрах не существует ошибок.

да еще вспомнилось прямо таки прикладная область теории вероятности в приложении совсем к реальности бытия - теория массового обслудивания, и особливо связь (на уровне ниже Канального), не смотря на всю детерминированность булевых алгебр... Не зря ведь CRC пихают в modbus rtu, и вероятности отказов в техничкские задания на проектирование железа (или часто и густо в нормативно стандартной документации) пишут

55 лет

Карма: +324.50

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Цитата: GrinF от 09.12.2023 12:03:23Но если у вас есть квантовая аппаратная цепь которое быстро выполняет арифметические операции сложения двух точек, то применяя алгоритм поиска скрытой подгруппы ( на нем построен алгоритм шора) в получаете уязвимость.

Вот только длина подгруппы на практике обычно на 1-2 бита меньше общей длины ключа, что взлом не облегчает.

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Карма: +72.11

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Регистрация: 15.02.2018

Сообщений: 6,271

Читатели: 4

Цитата: Senya от 09.12.2023 15:08:01Вот только длина подгруппы на практике обычно на 1-2 бита меньше общей длины ключа, что взлом не облегчает.

такого не бывает это абелева группа - стало быть фактор группа тоже абелева - и тот же алгоритм можно использовать для поиска факторгруппы...длна группы должна быть пол длины ключа, что бы поиски с разнвых сторон были не эффективны

55 лет

Карма: +324.50

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Цитата: GrinF от 09.12.2023 17:48:24такого не бывает это абелева группа - стало быть фактор группа тоже абелева - и тот же алгоритм можно использовать для поиска факторгруппы...длна группы должна быть пол длины ключа, что бы поиски с разнвых сторон были не эффективны

Я сразу написал, что эффективная стойкость эллиптики вдвое меньше, чем симметричного шифра с той же длиной ключа. С шифрами с 128-битным ключом используются точки с модулем 256 бит и хэши 256 бит. На случай построения квантовых систем длина ещё удвоена. Симметричные ключи 256 бит, эллиптика и хэши 512 бит. В ГОСТах есть все требования.

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Карма: +18.56

Регистрация: 23.01.2013

Сообщений: 3,575

Читатели: 0

Регистрация: 23.01.2013

Сообщений: 3,575

Читатели: 0

Цитата: ivan2 от 08.12.2023 00:31:55Правка - И вообще хотелось бы увидеть самую простую программу для такого квантового вычислителя. Не теоритическую, а практическую.

Книга «Разработка с использованием квантовых компьютеров»

Оттуда.

Квантовый алгоритм определения фальшивой монеты является примером ускорения четвертой степени по сравнению с его классическим аналогом.

ЦитатаЛистинг 7.3. Определение фальшивой монеты# --- Определение фальшивой монеты

# Применение преобразования Адамара к qr[0] ... qr[N-1]

for i in range(N):

circuit.h(qr[i]).c_if(cr, 0)

# Измерение qr[0] ... qr[N–1]

for i in range(N):

circuit.measure(qr[i], cr[i])

results = Q_program.execute([circuitName], backend=backend, shots=shots)

answer = results.get_counts(circuitName)

print("Device " + backend + " counts " + str(answer))

# Получение наиболее часто встречающейся метки

for key in answer.keys():

normalFlag, _ = Counter(key[1:]).most_common(1)[0]

for i in range(2,len(key)):

if key[i] != normalFlag:

print("False coin index is: ", len(key) - i - 1)

При запуске программы на удаленном моделирующем устройстве IBM Q Experience будет получен результат, приведенный в исходниках книги

Workspace\Ch07\p_counterfeitcoin.py

Отредактировано: sign - 12 дек 2023 13:57:22

Карма: +21.78

Регистрация: 12.02.2010

Сообщений: 11,289

Читатели: 2

Регистрация: 12.02.2010

Сообщений: 11,289

Читатели: 2

Цитата: sign от 12.12.2023 13:55:58Книга «Разработка с использованием квантовых компьютеров»

Оттуда.

Квантовый алгоритм определения фальшивой монеты является примером ускорения четвертой степени по сравнению с его классическим аналогом.ЦитатаЛистинг 7.3. Определение фальшивой монеты# --- Определение фальшивой монеты

# Применение преобразования Адамара к qr[0] ... qr[N-1]

for i in range(N):

circuit.h(qr[i]).c_if(cr, 0)

# Измерение qr[0] ... qr[N–1]

for i in range(N):

circuit.measure(qr[i], cr[i])

...

for i in range(2,len(key)):

if key[i] != normalFlag:

print("False coin index is: ", len(key) - i - 1)

При запуске программы на удаленном моделирующем устройстве IBM Q Experience будет получен результат, приведенный в исходниках книгиWorkspace\Ch07\p_counterfeitcoin.py

Сочи

Карма: +26.09

Регистрация: 04.04.2013

Сообщений: 1,953

Читатели: 3

Регистрация: 04.04.2013

Сообщений: 1,953

Читатели: 3

Немного не совсем в тему, но...

Утилита полезная, если особенно надо разгребать файлы после восстановления.

Определяет формат файла по содержимому. Может и переименовать, и просканировать всю папку.

Мне помогло.

Утилита полезная, если особенно надо разгребать файлы после восстановления.

Определяет формат файла по содержимому. Может и переименовать, и просканировать всю папку.

Мне помогло.

Цитата: Телеграм-канал Не баг, а фичаКак определить тип файла без расширения или с неправильным расширением?

При работе с файлами мы часто полагаемся на их расширение для определения типа содержимого. Однако, что делать, если файл либо не имеет расширения, либо расширение не соответствует его реальному содержимому?

TrID – утилита, представляющая собой инструмент командной строки. Предназначена для определения типа файла. Для этого выполните следующие шаги:

1. Скачайте и установите утилиту.

2. В командной строке перейдите к папке, куда были распакованы файлы с помощью команды

cd путь_к_папке

3. Введите команду, указав путь к интересующему файлу

trid.exe путь_к_файлу

4. В результате вы получите информацию о том, к какому типу этот файл может быть отнесен.

Учитывайте, что в случае исполняемых файлов DLL, EXE и других, определяться могут сразу несколько типов. Для обычных файлов фото, документов, видео такого обычно не происходит.

@bugfeature | #утилита #windows

https://t.me/bugfeature/3790

Дискогрыз полиморфный обыкновенный, редчайшей породы гад, падла зеленая...

Карма: +21.78

Регистрация: 12.02.2010

Сообщений: 11,289

Читатели: 2

Регистрация: 12.02.2010

Сообщений: 11,289

Читатели: 2

Цитата: small__virus от 06.01.2024 14:39:49Немного не совсем в тему, но...

Утилита полезная, если особенно надо разгребать файлы после восстановления.

Определяет формат файла по содержимому. Может и переименовать, и просканировать всю папку.

Мне помогло.Цитата: Телеграм-канал Не баг, а фичаКак определить тип файла без расширения или с неправильным расширением?

При работе с файлами мы часто полагаемся на их расширение для определения типа содержимого. Однако, что делать, если файл либо не имеет расширения, либо расширение не соответствует его реальному содержимому?

Словно вернулся на 45 лет назад во времена ДОС. Какой-то лютый ПЦ творится у вас шиндузятников. То, что выназываете расширением, во времена ДОС называли расширением имени файла (8.3). На самом деле это просто часть имени файла, суффикс. По части имени файла его прикладной тип определить невозможно, поскольку имя файла относится к области действия файловой системы, для которой все файлы – это именованные последовательности байт и не более. На этом уровне никаких прикладных типов не существует.

Прикладной тип файла – определяется по его сигнатуре, которая располагается чаще всего в начале файла, но это не обязательно.

В никсах есть утилита file, которая по базе сигнатур определяет прикладной тип файла. Например:

$ file Боплан.\ Описание\ Украины.djvu

Боплан. Описание Украины.djvu: DjVu multiple page document

$ file 10.\ 21\ Gun\ Salute.mp3

10. 21 Gun Salute.mp3: Audio file with ID3 version 2.3.0, contains: MPEG ADTS, layer III, v1, 320 kbps, 44.1 kHz, JntStereo

Мало тоо, есть такой вордпроцессор – Libreoffice Writer. Ему пофиг, какое там "расширение" – спокойно открывает файлы с именем из одних пробелов.

$ cp LK07-Операторы\ и\ блоки.odt ' '

$ file \ \

: OpenDocument Text

$ libreoffice7.5 ' '

$

Отредактировано: adolfus - 07 янв 2024 18:01:37

Карма: +87.69

Регистрация: 27.09.2008

Сообщений: 23,097

Читатели: 2

Регистрация: 27.09.2008

Сообщений: 23,097

Читатели: 2

На хабре статья про бэкдор в радиосвязи TETRA и её не очень безопасность в общем.

https://habr.com/ru/…es/786414/

Из любопытного - для определения адресов в программе, где лежит ключ шифрования, использовали воздействие на кэш и анализ изменения скорости работы программы после такого воздействия.

https://habr.com/ru/…es/786414/

Из любопытного - для определения адресов в программе, где лежит ключ шифрования, использовали воздействие на кэш и анализ изменения скорости работы программы после такого воздействия.

Карма: +1.08

Регистрация: 13.04.2023

Сообщений: 859

Читатели: 2

Регистрация: 13.04.2023

Сообщений: 859

Читатели: 2

Цитата: Luddit от 16.01.2024 22:23:48На хабре статья про бэкдор в радиосвязи TETRA и её не очень безопасность в общем.

https://habr.com/ru/…es/786414/

Из любопытного - для определения адресов в программе, где лежит ключ шифрования, использовали воздействие на кэш и анализ изменения скорости работы программы после такого воздействия.

Господи!

Да нет ни одного западного массового электронного продукта без дыр и бэкдоров.

.

Это надо просто знать.

55 лет

Карма: +324.50

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 26,960

Читатели: 52

Глобальный Модератор

Цитата: Luddit от 16.01.2024 22:23:48На хабре статья про бэкдор в радиосвязи TETRA и её не очень безопасность в общем.

https://habr.com/ru/…es/786414/

Из любопытного - для определения адресов в программе, где лежит ключ шифрования, использовали воздействие на кэш и анализ изменения скорости работы программы после такого воздействия.

Хорошая статья.

В принципе давно известные вещи - проприетарная криптография в гражданских продуктах - зло. "Security through obscurity" может держаться долго, но не вечно. История оригинального Skype, в котором ключом служило имя пользователя, но это не могли найти в хитросплетениях кода много лет, в ту же копилку. Манипуляция защищённой памятью через подмену стека чуть ли не первый использованный вирусный механизм. С ним борются десятилетиями, но до конца скорее всего никогда не победят, это в самой его природе. Побочные каналы по времени и энергопотреблению также давно известны и использовались даже для удалённых атак. Против них должны применяться свои методы, но в условиях, когда сложное устройство разрабатываю несколько разных команд, каждая из которых отвечает за свою функцию и зачастую не очень понимает тонкости работы смежных групп, это плохо реализуемо.

Уменьшению эффективной длины ключа для обхода экспортных ограничений сто лет в обед, я бы это даже бэкдором не назвал.

Ну и мораль - любой модуль, осуществляющий функции расшифровки (и содержащий соответствующие ключи) только в аппаратном исполнении с защитой от взлома и утечек по побочным каналам.

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Карма: +369.82

Регистрация: 19.01.2009

Сообщений: 270,346

Читатели: 56

Регистрация: 19.01.2009

Сообщений: 270,346

Читатели: 56

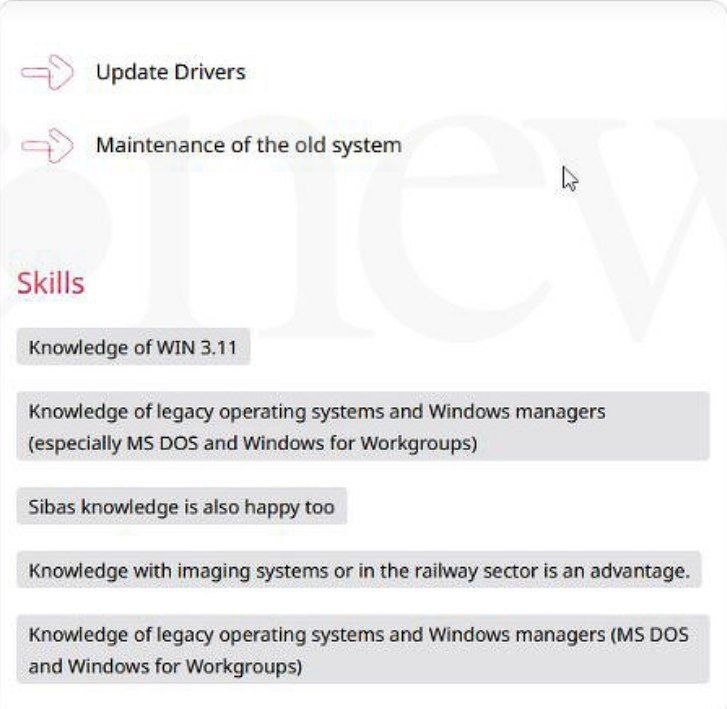

Лидер немецких железных дорог – Deutsche Bahn остро нуждается в системных администраторах, владеющих MS-DOS и Windows 3.11. Эти операционные системы морально устарели 30 лет назад, но все еще используются в работе немецкой сети железных дорог. Поиск специалистов осложняется тем, что многие современные администраторы еще не родились, когда Windows 3.11 и тем более MS-DOS были в ходу. Те, кто умеет с ними работать, уже умерли или на пенсии.

Самая «молодая» из этого дуэта – Windows 3.11, появившаяся в апреле 1992 г. и готовящаяся отметить свое 32-летие. Что касается MS-DOS, то она успела разменять пятый десяток лет – она существует с августа 1981 г., то есть ей исполнится 43 года.

Самая «молодая» из этого дуэта – Windows 3.11, появившаяся в апреле 1992 г. и готовящаяся отметить свое 32-летие. Что касается MS-DOS, то она успела разменять пятый десяток лет – она существует с августа 1981 г., то есть ей исполнится 43 года.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Карма: +21.78

Регистрация: 12.02.2010

Сообщений: 11,289

Читатели: 2

Регистрация: 12.02.2010

Сообщений: 11,289

Читатели: 2

Цитата: DeC от 31.01.2024 15:57:39Лидер немецких железных дорог – Deutsche Bahn остро нуждается в системных администраторах, владеющих MS-DOS и Windows 3.11. Эти операционные системы морально устарели 30 лет назад, но все еще используются в работе немецкой сети железных дорог. Поиск специалистов осложняется тем, что многие современные администраторы еще не родились, когда Windows 3.11 и тем более MS-DOS были в ходу. Те, кто умеет с ними работать, уже умерли или на пенсии.

Ссылка есть?

Москва

Карма: +193.52

Регистрация: 21.03.2013

Сообщений: 27,149

Читатели: 6

Регистрация: 21.03.2013

Сообщений: 27,149

Читатели: 6

Цитата: Ивиан Корн от 01.02.2024 07:21:38Спасибо за интересную статью.

Вопрос, возможно глупый, а можно ли прогнав через нейросеть программу на CONOL перегнать её в другой код?

Я сразу об этом подумал )) Конечно должно быть можно, вот только придумывать новое - это свойство такого специфического ума, который в финансы обычно не попадает )

Империя - это мир, и этой идеологии достаточно. Мы живём в самой лучшей стране в мире и все нам завидуют.

Одушевлённое Одевают, Неодушевлённое Надевают.

Одушевлённое Одевают, Неодушевлённое Надевают.

Сейчас на ветке:

3,

Модераторов: 0,

Пользователей: 0,

Гостей: 1,

Ботов: 2