Перспективы развития России

25,422,735

130,925

Москва

75 лет

Карма: +724.49

Регистрация: 05.01.2010

Сообщений: 1,482

Читатели: 0

Регистрация: 05.01.2010

Сообщений: 1,482

Читатели: 0

Цитата: ЮВС от 07.11.2017 18:35:48И сравните с Францией эпохи Людовика XIV

Включил 1-й канал.

Снова джигарханян и его молодая 3,14зда...

Так не годится.

В день 100-летия ... это кощунство.

Карма: +420,833.96

Регистрация: 19.01.2009

Сообщений: 281,556

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,556

Читатели: 55

Зюганов идет на выборы: Лидер КПРФ заявил, что его выдвинули кандидатом в президенты все партийные организации коммунистов

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Санкт-Петебург

Карма: +897.82

Регистрация: 20.08.2008

Сообщений: 2,017

Читатели: 6

Регистрация: 20.08.2008

Сообщений: 2,017

Читатели: 6

Цитата: vaa от 07.11.2017 15:32:42А Вы попробуйте смотреть на СССР как на мегакорпорацию, в которой все население суть работники различных подразделений, а социальная защищенность (от медицины и образования, до субсидирования дальневосточной рыбы в центральной России) - как соцпакет работодателя своим сотрудникам, обеспечиваемый из прибыли корпорации... И очень многое заиграет в ином свете

Ну да.

Собственно, это и есть социализм, поскольку в этой мегакорпорации её работники суть её же миноритарные акционеры.

И задачей менеджмента является не мифическая "прибыль", а вполне реальная забота о персонале (они же владельцы) - образование, лечение, обеспечение условий для расширенного воспроизводства.

И для этой корпорации не работать - это не "свобода", а саботаж. И попытка урвать себе кусок побольше - не "бизнес", а предмет внимания ОБХСС.

Учу жить. Дорого.

24 года

Карма: +66.61

Регистрация: 11.01.2012

Сообщений: 112

Читатели: 0

Регистрация: 11.01.2012

Сообщений: 112

Читатели: 0

Этот пост посвящается 100-летию т.н. «русской революции» или октябрьского государственного переворота.

Как-то мне довелось быть в селе, где жили мои предки. В 1913 году население села было около 1 тысячи человек. Была помещичья усадьба с огромным садом из яблок и груш. И был масляной завод, который основал помещик (который, если верить советским учебникам, был обязательно плохой и «капиталист»)... Были воспоминания старушек о том помещике – был такой славный человек в то время…

Представим себе, каким было бы мое родное село, если не было т.н. «русской революции»?

Есть пример. Бразилия. Почему она? Если смотреть на историю общественных и экономических отношений, то тропическая страна удивительно похожа на Россию. Только без войн и «революций». Когда-то президент Бразилии (с 1995 г. по 2003 г.) Фернанду Энрики Кардозу не без оснований назвал свою страну «тропической» Россией...

Смотрим на динамику роста народа Бразилии:

Таблицы численности населения Бразилии

Как видим, ни массовая нищета, ни гиперинфляция (которая длилась аж 40 лет! Кому интересно – вот ссылка на бешеную бразильскую инфляцию, во время которой даже валюта меняла название несколько раз) не помешало народу так быстро размножиться. Почему?

А потому, что народ был в большинстве глубоко верующим. И женились и регистрировали браки в церквях. А не в бездушных ЗАГСах. И не делали аборты в угоду атеистической «революции». В благодарность народ Бразилии построил в Рио-де-Жанейро вот такой незабываемый памятник, который стал всемирно известным:

Статуя Христа-Искупителя

Почему это так? Потому что нашлись в Бразилии здоровые силы, которые учли последствия "русской революции" и способны расправиться с коммунистическо-атеистической заразой. Во времена военной диктатуры (1964-1985) население Бразилии выросло на 50 млн. человек! Вдумайтесь в эту цифру! Всего за 20 лет. Вот такая «жестокая» диктатура.

Был такой «президент» (в кавычках, т.к. не был избран народом) Бразилии, правивший в 1969-1974 годах:

(на третьем фото - с знаменитым футболистом, трехкратным чемпионом мира Пеле)

Генерал Эмилиу Гаррастазу Медиси (1905-1985)

Который принял участие в печально знаменитой т.н. операции «Кондор» совместно с знаменитыми военными диктаторами Аугусто Пиночетом из Чили (слева) и Хорхе Виделой из Аргентины (центр):

Участники т.н. операции "Кондор"

Во времена правления Медиси в Бразилии был такой лозунг, до боли знакомый:

Перевод: "Люби Бразилию или уезжай".

Во время изучения истории Бразилии узнал интересный факт. Оказывается, когда к власти пришли военные в 1964 году, они первым делом разогнали киношников с пораженческо-коммунистическими взглядами. И взяли в кино на работу молодых. Радикальное обновление, так сказать. Возможно, без этого не было бы знаменитых на весь мир бразильских мыльных опер и не менее знаменитого фильма «Дона Флор и ее два мужа» (1975 год) с Соней Брагой и Жозе Вилкером…

Но вернемся к реальности.

Не будь т.н. «русской революции», народ России вырос бы в 10 раз и составил бы 1 миллиард человек. И всем бы хватило места на огромной территории. И моя родная деревня в наше время стала бы малым городом с населением в 10-20 тыс. человек, с богатой историей, с асфальтированной дорогой, с масляным заводом, с церковью, и так далее…

Вместо этого мое родное село вымирает, есть руины завода, огромный сад с яблоками и грушами уничтожили по приказу председателя колхоза, еврея по национальности, еще в 1970-х годах. На месте помещичьей усадьбы осталось пустое поле... И нет церкви, от той остались руины... Вдобавок к этому село лишилось своего названия и присоединили к соседнему селу. Спустя 100 лет численность села чуть упала до 900 человек. Большинство жителей села – старики и дачники.

Поэтому для меня дата 7 ноября – это глубоко печальная и катастрофическая дата. Эта дата - памяти жертв чудовищного троцкистско-еврейского геноцида русского народа с 1917 по 1937 годы под маской «коммунизм». Цена такой "революции" - это нерожденные 850 миллионов человек, граждан России.

Главная причина распада СССР в том, что это государство было атеистическим. Для верующих предательство – самый страшный грех, т.к. именно за это Иуда Искариот предал Иисуса Христоса и затем повесился. В «Божественной комедии» Данте предателей грызет сам дьявол. В СССР предательство не считалось чем-то постыдном по понятной причине. Вот поэтому и пришел иудушка Горби…

Верю глубоко, что в каждом крупном городе будет стоять памятники Николаю Второму и ее семье, а также жертвам геноцида от троцкистских бандитов и террористов периода 1917-1937 гг., и еще будут памятники жертвам 3-4 октября 1993 года. И что будет обязательно чистка нашего кино от всяких меламедов-«учителей». И что русский народ найдет силы освободиться и создать заново черту оседлости (как во время Российской Империи) и жесткий режим апартеида народа-виновника в целях безопасности для Российского государства.

Как-то мне довелось быть в селе, где жили мои предки. В 1913 году население села было около 1 тысячи человек. Была помещичья усадьба с огромным садом из яблок и груш. И был масляной завод, который основал помещик (который, если верить советским учебникам, был обязательно плохой и «капиталист»)... Были воспоминания старушек о том помещике – был такой славный человек в то время…

Представим себе, каким было бы мое родное село, если не было т.н. «русской революции»?

Есть пример. Бразилия. Почему она? Если смотреть на историю общественных и экономических отношений, то тропическая страна удивительно похожа на Россию. Только без войн и «революций». Когда-то президент Бразилии (с 1995 г. по 2003 г.) Фернанду Энрики Кардозу не без оснований назвал свою страну «тропической» Россией...

Смотрим на динамику роста народа Бразилии:

Таблицы численности населения Бразилии

Как видим, ни массовая нищета, ни гиперинфляция (которая длилась аж 40 лет! Кому интересно – вот ссылка на бешеную бразильскую инфляцию, во время которой даже валюта меняла название несколько раз) не помешало народу так быстро размножиться. Почему?

А потому, что народ был в большинстве глубоко верующим. И женились и регистрировали браки в церквях. А не в бездушных ЗАГСах. И не делали аборты в угоду атеистической «революции». В благодарность народ Бразилии построил в Рио-де-Жанейро вот такой незабываемый памятник, который стал всемирно известным:

Статуя Христа-Искупителя

Почему это так? Потому что нашлись в Бразилии здоровые силы, которые учли последствия "русской революции" и способны расправиться с коммунистическо-атеистической заразой. Во времена военной диктатуры (1964-1985) население Бразилии выросло на 50 млн. человек! Вдумайтесь в эту цифру! Всего за 20 лет. Вот такая «жестокая» диктатура.

Был такой «президент» (в кавычках, т.к. не был избран народом) Бразилии, правивший в 1969-1974 годах:

(на третьем фото - с знаменитым футболистом, трехкратным чемпионом мира Пеле)

Генерал Эмилиу Гаррастазу Медиси (1905-1985)

Который принял участие в печально знаменитой т.н. операции «Кондор» совместно с знаменитыми военными диктаторами Аугусто Пиночетом из Чили (слева) и Хорхе Виделой из Аргентины (центр):

Участники т.н. операции "Кондор"

Во времена правления Медиси в Бразилии был такой лозунг, до боли знакомый:

Перевод: "Люби Бразилию или уезжай".

Во время изучения истории Бразилии узнал интересный факт. Оказывается, когда к власти пришли военные в 1964 году, они первым делом разогнали киношников с пораженческо-коммунистическими взглядами. И взяли в кино на работу молодых. Радикальное обновление, так сказать. Возможно, без этого не было бы знаменитых на весь мир бразильских мыльных опер и не менее знаменитого фильма «Дона Флор и ее два мужа» (1975 год) с Соней Брагой и Жозе Вилкером…

Но вернемся к реальности.

Не будь т.н. «русской революции», народ России вырос бы в 10 раз и составил бы 1 миллиард человек. И всем бы хватило места на огромной территории. И моя родная деревня в наше время стала бы малым городом с населением в 10-20 тыс. человек, с богатой историей, с асфальтированной дорогой, с масляным заводом, с церковью, и так далее…

Вместо этого мое родное село вымирает, есть руины завода, огромный сад с яблоками и грушами уничтожили по приказу председателя колхоза, еврея по национальности, еще в 1970-х годах. На месте помещичьей усадьбы осталось пустое поле... И нет церкви, от той остались руины... Вдобавок к этому село лишилось своего названия и присоединили к соседнему селу. Спустя 100 лет численность села чуть упала до 900 человек. Большинство жителей села – старики и дачники.

Поэтому для меня дата 7 ноября – это глубоко печальная и катастрофическая дата. Эта дата - памяти жертв чудовищного троцкистско-еврейского геноцида русского народа с 1917 по 1937 годы под маской «коммунизм». Цена такой "революции" - это нерожденные 850 миллионов человек, граждан России.

Главная причина распада СССР в том, что это государство было атеистическим. Для верующих предательство – самый страшный грех, т.к. именно за это Иуда Искариот предал Иисуса Христоса и затем повесился. В «Божественной комедии» Данте предателей грызет сам дьявол. В СССР предательство не считалось чем-то постыдном по понятной причине. Вот поэтому и пришел иудушка Горби…

Верю глубоко, что в каждом крупном городе будет стоять памятники Николаю Второму и ее семье, а также жертвам геноцида от троцкистских бандитов и террористов периода 1917-1937 гг., и еще будут памятники жертвам 3-4 октября 1993 года. И что будет обязательно чистка нашего кино от всяких меламедов-«учителей». И что русский народ найдет силы освободиться и создать заново черту оседлости (как во время Российской Империи) и жесткий режим апартеида народа-виновника в целях безопасности для Российского государства.

Уфа

60 лет

Карма: +447.60

Регистрация: 17.06.2008

Сообщений: 1,533

Читатели: 2

Регистрация: 17.06.2008

Сообщений: 1,533

Читатели: 2

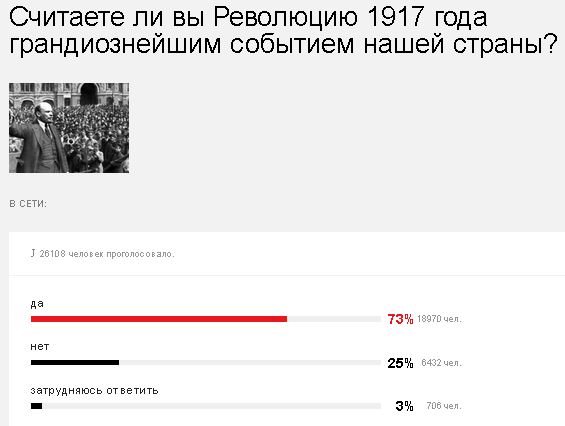

По результатам опросов ВЦИОМ заметно, что отношение людей к ВОСР с каждым годом становится все лучше и лучше.

И вот вопрос по результатам этих самых опросов.

Как добивается этого выдающегося результата наша власть? Антисоветчина из каждого утюга нужна для того, чтобы 100% страны перековалось в сталинистов?

ЗЫ. Один завхоз СВОИМИ

МУДРЫМИ речами СДЕЛАЛ

на этой ВЕТКЕ!!!

коммунистами МАССУ народа.

Товарищ капитан, дайте уже ему Звезду Героя!!!

И вот вопрос по результатам этих самых опросов.

Как добивается этого выдающегося результата наша власть? Антисоветчина из каждого утюга нужна для того, чтобы 100% страны перековалось в сталинистов?

ЗЫ. Один завхоз СВОИМИ

МУДРЫМИ речами СДЕЛАЛ

на этой ВЕТКЕ!!!

коммунистами МАССУ народа.

Товарищ капитан, дайте уже ему Звезду Героя!!!

Карма: +420,833.96

Регистрация: 19.01.2009

Сообщений: 281,556

Читатели: 55

Регистрация: 19.01.2009

Сообщений: 281,556

Читатели: 55

Вперед, товарищи!

Китайский мультфильм про падение СССР (глазами ребенка). Дипломная работа выпускницы Пекинского кинематографического института.

Китайский мультфильм про падение СССР (глазами ребенка). Дипломная работа выпускницы Пекинского кинематографического института.

Язык ненависти оказывает сдерживающий эффект на демократический дискурс в онлайн-среде. (c) Еврокомиссия

Москва

75 лет

Карма: +4,976.02

Регистрация: 12.07.2017

Сообщений: 9,082

Читатели: 2

Регистрация: 12.07.2017

Сообщений: 9,082

Читатели: 2

Цитата: ufa от 07.11.2017 19:30:15По результатам опросов ВЦИОМ заметно, что отношение людей к ВОСР с каждым годом становится все лучше и лучше.

И вот вопрос по результатам этих самых опросов.

Как добивается этого выдающегося результата наша власть? Антисоветчина из каждого утюга нужна для того, чтобы 100% страны перековалось в сталинистов?

ЗЫ. Один завхоз СВОИМИ

МУДРЫМИ речами СДЕЛАЛ

на этой ВЕТКЕ!!!

коммунистами МАССУ народа.

Товарищ капитан, дайте уже ему Звезду Героя!!!

Вопрос звучит странно. Почему Вы решили, что этого добилась и вообще добивается власть?

Скорее стоило бы спросить попроще: "Почему улучшается отношение к ВОСР?" И вот тогда одним из многих возможных ответов был бы "Этого добилась власть" (но тут ещё надо бы уточнять, сознательно она этого добивалась или "так получилось").

Мне кажется, что чем дальше человек, да и общество уходят от какой-то эпохи, тем прочнее забывается его негатив, оставляя в памяти почти только позитив, да и тот в гипертрофированном виде.

Санкт-Петербург

24 года

Карма: +20,311.06

Регистрация: 07.01.2009

Сообщений: 19,580

Читатели: 20

Регистрация: 07.01.2009

Сообщений: 19,580

Читатели: 20

Цитата: dotsent от 07.11.2017 21:24:24Но есть Удальцов- я думаю он подхватит знамя. Он себя причисляет к левым коммунистам.

Белоленточный удальцов - друг либерастов подхватит знамя? Флаг ему в руки и барабан на шею.

Отредактировано: NavyGator - 01 янв 1970

Мы летим вперед, а глядим назад.

Какой раньше рай! Какой раньше ад!

Мой родной народ, оглянись вперед!

Андрей Вознесенский, 1981

Какой раньше рай! Какой раньше ад!

Мой родной народ, оглянись вперед!

Андрей Вознесенский, 1981

Новосибирск

54 года

Карма: +2,713.41

Регистрация: 21.02.2013

Сообщений: 9,983

Читатели: 3

Аккаунт заблокирован

Полный бан до 07.07.2023 20:52

Регистрация: 21.02.2013

Сообщений: 9,983

Читатели: 3

Аккаунт заблокирован

Полный бан до 07.07.2023 20:52

Цитата: Trifon от 08.11.2017 07:35:05Ну в антураже выборов не только Зюганов участвует.

Жириновский с Мироновым тоже стараются создавая эффект легитимности.

мля опять коммунистам в революционные шаровары нас...ли .Прям преклоняюсь перед иезуитством властей ,как можно таким зубрам политики стоящим на страже интересов трудового народа навалять несколько тонн навоза?Сериал"Спящие коммунисты"

Новосибирск

54 года

Карма: +2,713.41

Регистрация: 21.02.2013

Сообщений: 9,983

Читатели: 3

Аккаунт заблокирован

Полный бан до 07.07.2023 20:52

Регистрация: 21.02.2013

Сообщений: 9,983

Читатели: 3

Аккаунт заблокирован

Полный бан до 07.07.2023 20:52

Цитата: Trifon от 08.11.2017 07:59:16Отвечу армейской присказкой- зема. проснись ты сер-шь.

У вас уже деменция?вы не понимаете смысла написанного?разъясню- желание в своем половом бессилии обвинить кого то другого есть явный признак полового бессилия.Вот и вы коммунисты обвиняте во всем власть ,в тч и в своих бедах .Вы даже Зю не можете отодвинуть из руководства ,и кто вам что -то доверит?раз вы овоща не можете забороть?

Отредактировано: Андрей Ка - 08 ноя 2017 08:10:36

Гималаев Илья

По данным департамента развития секторов экономики Минэкономразвития РФ, в сентябре 2017 года индекс металлургического производства вырос в годовом соотношении на 0,5%, но по сравнению с августом зафиксировано снижение на 3,2%.

«В разрезе основных видов выпускаемой продукции по итогам сентября по отношению к аналогичному месяцу 2016 года наблюдается разнонаправленная динамика: чугун (4,9%), сталь нержавеющая в слитках (+0,3%), сталь нелегированная в слитках (+0,4%), сталь легированная прочая в слитках (+4,6%), прокат готовый (+1,6%), трубы стальные для нефте- и газопроводов бесшовные (+27,9%), трубы насосно-компрессорные (+5,8%), трубы круглого сечения прочие стальные (+15,0%), фольга алюминиевая (+4,4%), медь рафинированная необработанная (+9,8%), проволока медная (-14,9%), никель необработанный (-2,2%).

... После продолжительного снижения в 2016 году и в начале 2017 года металлургическое производство постепенно замедляет темпы падения, демонстрируя улучшение своих показателей (первый квартал – 8,9%, второй – 1,6%, третий – +6,2%). По итогам 9 месяцев 2017 года индекс металлургического производства составил -1,4%. Положительная динамика объясняется благоприятной внешней и внутренней конъюнктурой. Растёт мировой рынок стали. Высокие цены за рубежом подтягивают стоимость стальной продукции в России к уровню «экспортного паритета», в результате в третьем квартале рост производства сопровождался ростом цен на металлопродукцию.

Основную роль в этом подъёме сыграл рост потребления проката (+9,6% за 8 месяцев по отношению к аналогичному периоду прошлого года). На внутреннем рынке высокий уровень спроса обеспечивает расширение спроса со стороны строительной отрасли, а также машиностроительного комплекса.

Темпы роста спроса на основные виды продукции в чёрной металлургии – стальные трубы и металлопрокат – в третьем квартале и предполагаемое не ухудшение ситуации на внутреннем и внешнем рынках дает возможность для ожиданий, что чёрная металлургия по итогам года превысит уровень прошлого года. В цветной металлургии снижение темпов роста против прошлого года определяется уменьшением объёмов производства основных цветных металлов (в основном, никеля и кобальта) при росте против прошлого года производства продукции повышенной технологической готовности, сплавов и драгоценных металлов. Оценка года по отрасли в целом – +0,4%», - говорится в материалах мониторинга «Тенденции развития в секторах экономики».

http://ruslom.ru/?page=mnews&id=18512

«В разрезе основных видов выпускаемой продукции по итогам сентября по отношению к аналогичному месяцу 2016 года наблюдается разнонаправленная динамика: чугун (4,9%), сталь нержавеющая в слитках (+0,3%), сталь нелегированная в слитках (+0,4%), сталь легированная прочая в слитках (+4,6%), прокат готовый (+1,6%), трубы стальные для нефте- и газопроводов бесшовные (+27,9%), трубы насосно-компрессорные (+5,8%), трубы круглого сечения прочие стальные (+15,0%), фольга алюминиевая (+4,4%), медь рафинированная необработанная (+9,8%), проволока медная (-14,9%), никель необработанный (-2,2%).

... После продолжительного снижения в 2016 году и в начале 2017 года металлургическое производство постепенно замедляет темпы падения, демонстрируя улучшение своих показателей (первый квартал – 8,9%, второй – 1,6%, третий – +6,2%). По итогам 9 месяцев 2017 года индекс металлургического производства составил -1,4%. Положительная динамика объясняется благоприятной внешней и внутренней конъюнктурой. Растёт мировой рынок стали. Высокие цены за рубежом подтягивают стоимость стальной продукции в России к уровню «экспортного паритета», в результате в третьем квартале рост производства сопровождался ростом цен на металлопродукцию.

Основную роль в этом подъёме сыграл рост потребления проката (+9,6% за 8 месяцев по отношению к аналогичному периоду прошлого года). На внутреннем рынке высокий уровень спроса обеспечивает расширение спроса со стороны строительной отрасли, а также машиностроительного комплекса.

Темпы роста спроса на основные виды продукции в чёрной металлургии – стальные трубы и металлопрокат – в третьем квартале и предполагаемое не ухудшение ситуации на внутреннем и внешнем рынках дает возможность для ожиданий, что чёрная металлургия по итогам года превысит уровень прошлого года. В цветной металлургии снижение темпов роста против прошлого года определяется уменьшением объёмов производства основных цветных металлов (в основном, никеля и кобальта) при росте против прошлого года производства продукции повышенной технологической готовности, сплавов и драгоценных металлов. Оценка года по отрасли в целом – +0,4%», - говорится в материалах мониторинга «Тенденции развития в секторах экономики».

http://ruslom.ru/?page=mnews&id=18512

Отредактировано: Гималаев Илья - 01 янв 1970

Карма: +162.80

Регистрация: 28.10.2008

Сообщений: 484

Читатели: 0

Регистрация: 28.10.2008

Сообщений: 484

Читатели: 0

Цитата: ufa от 07.11.2017 17:59:14Даже не знаю, что и сказать.. Так что промолчу.ЭХО!!! МОСКВЫ!!!

Выходит контенгент тут в плане антисоветчины похлеще ЭХА

Карма: +275.21

Регистрация: 15.02.2017

Сообщений: 888

Читатели: 2

Полный бан до 20.09.2023 10:15

Регистрация: 15.02.2017

Сообщений: 888

Читатели: 2

Полный бан до 20.09.2023 10:15

Вчера исполнилось 100 лет Великой Октябрьской социалистической революции. Кто-то называет этот день праздником, кто-то называет великой русской катастрофой. Я постараюсь обобщить взгляды и мнения отдельных экспертов при этом не особо утомляя читателей глубинным анализом оценок произошедших исторических событий.

Но как бы там ни было 100 лет назад власть в стране взяли большевики и, на фоне развала из-за политической слабости революционеров-февралистов от кадетов и октябристов до меньшевиков и правых эсеров, по сути спасли Великую страну Великой Русской цивилизации.

Невзирая на множество внутриполитических коллизий, революция 1917 года отменила частную собственность, право на землю и провозгласила Власть Советов и создание в дальнейшем первой в мире страны социализма. Среди экспертов бытует мнение, что создание СССР с объединением территорий по национальному признаку являлось миной замедленного действия и впоследствии привело к распаду Советского Союза и. одним из дестабилизирующих факторов стали конфликты на межнациональной почве. Вспомним Карабахский конфликт, Среднюю Азию, республики Прибалтики, Молдавию с Приднестровьем.

Скрытый текст

Люберцы

65 лет

Карма: +7,875.25

Регистрация: 14.07.2015

Сообщений: 14,535

Читатели: 13

Регистрация: 14.07.2015

Сообщений: 14,535

Читатели: 13

В российском парламенте вновь поднят вопрос об отмене законодательных актов, в соответствии с которыми Крым был передан Украине в 1954 году. Вопрос об этом поднял на Форуме друзей Крыма депутат Госдумы Константин Затулин. По его мнению, это позволит пресечь разговоры, что россияне "забрали чью-то землю".

Скрытый текст

| https://www.pravda.ru/politics/authority/07-11-2017/1352569-ukazy-0/ |

Люберцы

65 лет

Карма: +7,875.25

Регистрация: 14.07.2015

Сообщений: 14,535

Читатели: 13

Регистрация: 14.07.2015

Сообщений: 14,535

Читатели: 13

Ольга Туханина

А ещё в год и день столетия революции мне особенно интересно наблюдать за нашей либеральной творческой интеллигенцией.

Сто лет ведь прошло. Как усвоили исторические уроки? Никак.

Что нам постоянно говорят из того лагеря? Как прекрасна была революция Февральская, как жалко, что всё закончилось революцией Октябрьской.

А ещё в год и день столетия революции мне особенно интересно наблюдать за нашей либеральной творческой интеллигенцией.

Сто лет ведь прошло. Как усвоили исторические уроки? Никак.

Что нам постоянно говорят из того лагеря? Как прекрасна была революция Февральская, как жалко, что всё закончилось революцией Октябрьской.

Скрытый текст

Люберцы

65 лет

Карма: +7,875.25

Регистрация: 14.07.2015

Сообщений: 14,535

Читатели: 13

Регистрация: 14.07.2015

Сообщений: 14,535

Читатели: 13

На прошедшем 26 октября заседании Совета Безопасности Российской Федерации президент Владимир Путин заострил внимание на проблемах информационной безопасности, подчеркнув, в частности, что «вторжение в электронные системы в сфере обороны и госуправления, … утечка электронных документов – могут обернуться самыми тяжелыми последствиями».

По словам Президента, проблема в последнее время приобрела глобальный характер, и для России ее решение имеет стратегическое значение. Информационная безопасность была названа одним из важнейших факторов обеспечения суверенитета и национальной безопасности.

По словам Президента, проблема в последнее время приобрела глобальный характер, и для России ее решение имеет стратегическое значение. Информационная безопасность была названа одним из важнейших факторов обеспечения суверенитета и национальной безопасности.

Скрытый текст

Alximik

Тюменский завод покупал медтехнику в Азии, переклеивал этикетки и поставлял под видом своего бренда в больницы

Новость 522 17

Тюменский завод уличили в продаже незарегистрированного медицинского оборудования в медучреждения. По данным пресс-службы УМВД, оборудование могло причинить вред жизни и здоровью людей, поскольку не обеспечивало эффективную стерилизацию биологических отходов.Новость 522 17

Скрытый текст

Отредактировано: Alximik - 01 янв 1970

Самара

47 лет

Карма: +75.43

Регистрация: 07.11.2016

Сообщений: 138

Читатели: 0

Регистрация: 07.11.2016

Сообщений: 138

Читатели: 0

Цитата: Лохматый от 08.11.2017 09:11:55И Вашингтону есть чего опасаться, потому что влиять на настоящую русскую монархию. основанную, в том числе и на канонах Православия у США шансов практически не будет.

Так или иначе, сторонники монархического строя в России создают определенные панические настроения западным политикам. И уже не секрет, что

тема монархии в России сильнейший психотравмирующий фактор для мировых элит, живущих прошлым и и понимающих все негативные для них последствия в случае восстановления былой имперской мощи России.

Самое интересное, что на Западе не понимают, что если в России захотят в неблизком, но обозримом будущем возродить монархию. то отсылки к прошлому не будет, это должна быть монархия будущего. и все эти "неизвестности" вгоняют западных политиков в глубокий ступор, потому что для них "русская монархия" является ответом на те гнилостные процессы западной демократии и на ту циничную и гнусную ложь, именуемую "истинными ценностями" по американским лекалам.

Владимир Громов

помощник главы СДД

Ощущение, что автору 17 лет и свои представления о монархической системе управления государством он получил от сериала "Игра Престолов".

Мне вот интересно - в каких ещё странах, отказавшихся от монархии в течение 20-го века, с такой настойчивостью общество заставляют обсуждать её восстановление? Ну там в Германии, Австрии, Румынии, Болгарии или хотя бы в Турции и Иране?

Особенно мне про "монархию будущего" понравилось.

Автор "Принц и нищий" читал?

Автор "Принц и нищий" читал?Америка как государство изначально создавалось без монархов (царей, королей) и без сословий - благодаря чему она на протяжении пары веков обыгрывала старые монархии по идеологии. И как таковые проблемы у неё начались только с образованием СССР, который сформулировал и реализовал ещё более улучшенную систему управления государством.

Идея, что монархия может вдруг чем-то напугать или даже победить систему, созданную как улучшенный альтернативный способ управления государством в противовес той самой монархии, просто не соответствует здравому смыслу.

Карма: +275.21

Регистрация: 15.02.2017

Сообщений: 888

Читатели: 2

Полный бан до 20.09.2023 10:15

Регистрация: 15.02.2017

Сообщений: 888

Читатели: 2

Полный бан до 20.09.2023 10:15

Цитата: talina от 08.11.2017 11:10:22Ощущение, что автору 17 лет и свои представления о монархической системе управления государством он получил от сериала "Игра Престолов".

Мне вот интересно - в каких ещё странах, отказавшихся от монархии в течение 20-го века, с такой настойчивостью общество заставляют обсуждать её восстановление? Ну там в Германии, Австрии, Румынии, Болгарии или хотя бы в Турции и Иране?

Особенно мне про "монархию будущего" понравилось.Автор "Принц и нищий" читал?

Америка как государство изначально создавалось без монархов (царей, королей) и без сословий - благодаря чему она на протяжении пары веков обыгрывала старые монархии по идеологии. И как таковые проблемы у неё начались только с образованием СССР, который сформулировал и реализовал ещё более улучшенную систему управления государством.

Идея, что монархия может вдруг чем-то напугать или даже победить систему, созданную как улучшенный альтернативный способ управления государством в противовес той самой монархии, просто не соответствует здравому смыслу.

а в курсе, что монархии бывают разными? или только как в "Игре престолов" - династические? А в курсе, что российское имперское образование в корне отличалось и отличается от остальных, прибрежных империй?

Комментатор "Солнечный лес" читал?

Санкт-Петебург

Карма: +897.82

Регистрация: 20.08.2008

Сообщений: 2,017

Читатели: 6

Регистрация: 20.08.2008

Сообщений: 2,017

Читатели: 6

Цитата: Trifon от 08.11.2017 10:22:00Ольга Туханина

А ещё в год и день столетия революции мне особенно интересно наблюдать за нашей либеральной творческой интеллигенцией.

Сто лет ведь прошло. Как усвоили исторические уроки? Никак.

Что нам постоянно говорят из того лагеря? Как прекрасна была революция Февральская, как жалко, что всё закончилось революцией Октябрьской.

Давно знаю и стараюсь внимательно отслеживать работы Сергея Борисовича Переслегина.

Сегодня увидел большое аналитическое выступление, более часа, по Революции. Давно такого насыщенного материала не видел.

На ютубе.

С историей социал-демократии и историческим анализом позиции Ленина и РСДРП, с вариантами развития "без большевиков".

Рекомендую. Более чем.

Можно только слушать, видео там ни о чем, там смыслы в тексте.

Учу жить. Дорого.