IT в России и мире в реалиях мирового кризиса

1,423,712

8,495

Карма: +18.46

Регистрация: 12.02.2010

Сообщений: 12,201

Читатели: 3

Полный бан до 13.01.2025 23:13

Регистрация: 12.02.2010

Сообщений: 12,201

Читатели: 3

Полный бан до 13.01.2025 23:13

Цитата: Senya от 21.10.2019 20:31:24

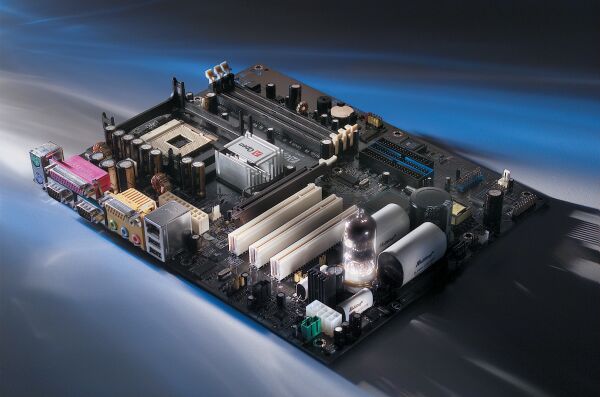

https://www.ixbt.com…tube.shtml

Слушал как-то на наушники IE-4 – очень много шума и треска от наводок с платы. Любое шевеление мышкой отдается скрипами и прочими звуками. Лампа сама неплохая, но дешевый кодек, отсутствие оптической развязки по цифре и отсутствие отдельного блока питания нивелируют все преимущества лампы.

Отредактировано: adolfus - 22 окт 2019 01:04:24

Москва

37 лет

Карма: -44.07

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Цитата: adolfus от 22.10.2019 01:00:00Слушал как-то на наушники IE-4 – очень много шума и треска от наводок с платы. Любое шевеление мышкой отдается скрипами и прочими звуками. Лампа сама неплохая, но дешевый кодек, отсутствие оптической развязки по цифре и отсутствие отдельного блока питания нивелируют все преимущества лампы.

Лампы - это понты, поэтому на эти изделия соответствующий конский ценник. Для любителей послушать фоновый шум на не самых дешёвых устройствах и поностальгировать по старым советским усилителям, сделанных из "отбраковок" военной промышленности или самопалам на ГУ-50:) В Doctorhead ламповые послушать можно, объективных преимуществ у них нет, субъективных тоже не ощутил. Разве что в случае ядерной войны сама лампа останется рабочей, если не разобьётся)

Карма: +8.22

Регистрация: 22.05.2010

Сообщений: 1,042

Читатели: 2

Регистрация: 22.05.2010

Сообщений: 1,042

Читатели: 2

Спрошу здесь. Как владелец телеграмм зарабатывает на нем деньги? Продаёт личные данные? В мире подлого чистогана ничего ведь бесплатным не бывает.

Москва

Карма: +193.59

Регистрация: 21.03.2013

Сообщений: 28,113

Читатели: 7

Регистрация: 21.03.2013

Сообщений: 28,113

Читатели: 7

Цитата: ligr от 26.10.2019 09:24:40Спрошу здесь. Как владелец телеграмм зарабатывает на нем деньги? Продаёт личные данные? В мире подлого чистогана ничего ведь бесплатным не бывает.

https://telegramzy.ru/na-chyom-zarabatyvaet/

Империя - это мир, и этой идеологии достаточно. Мы живём в самой лучшей стране в мире и все нам завидуют.

Одушевлённое Одевают, Неодушевлённое Надевают.

Одушевлённое Одевают, Неодушевлённое Надевают.

Карма: +18.46

Регистрация: 12.02.2010

Сообщений: 12,201

Читатели: 3

Полный бан до 13.01.2025 23:13

Регистрация: 12.02.2010

Сообщений: 12,201

Читатели: 3

Полный бан до 13.01.2025 23:13

Цитата: Head790 от 25.10.2019 15:36:07Лампы - это понты, поэтому на эти изделия соответствующий конский ценник. Для любителей послушать фоновый шум на не самых дешёвых устройствах и поностальгировать по старым советским усилителям, сделанных из "отбраковок" военной промышленности или самопалам на ГУ-50:) В Doctorhead ламповые послушать можно, объективных преимуществ у них нет, субъективных тоже не ощутил. Разве что в случае ядерной войны сама лампа останется рабочей, если не разобьётся)

Лампы для звука хороши тем, что по сравнению с полупроводниками имеют низкую нелинейность – степенная зависимость с показателем меньше, чем 3/2, против экспоненты. Кроме низкой нелинейности лампа имеет более высокую стабильность характеристик. Это позволяет ограничиться минимум обвязки вплоть до полного отказа от локальной обратной связи, убивающей звук напрочь.

Простой ламповый каскад без ОС, несмотря на уровень НИ в пару процентов на высокой громкости звучит намного чище и прозрачнее, чем полупроводниковый, именно из-за необходимости глубокой ОС у последнего. Особенно это заметно, когда слушаешь музыку с серьезными верхами и большой динамикой, что характерно ударным, перкуссии и щипковым. Для такой музыки полупроводниковые каналы вообще не годятся – теряется прозрачность, читаемость, звук становится глухой, словно из валенка. Через полупроводники можно слушать компрессуху с CD, дудки, смычковые и прочую тягомотину, либо записанное в студиях с высоким уровнем реверберации. Просто нужно однажды послушать барабаны и перкуссию через ламповый и твердотельный тракты на наушники с чувствительностью около 120 дБ, и все сомнения отпадут.

Отредактировано: adolfus - 27 окт 2019 11:22:59

Петербург

44 года

Карма: +7.51

Регистрация: 04.08.2009

Сообщений: 7,289

Читатели: 1

Регистрация: 04.08.2009

Сообщений: 7,289

Читатели: 1

23/10/19 в Nature вышла статья что Google достиг quantum supremacy (решение задачи практически невозможной классическому суперкомпьютеру) на экспериментальном процессоре Sycamore..

(Nature) Quantum supremacy using a programmable superconducting processor

PS

Хотя еще не очень понятно насколько все это готово для практического использования, но есть подозрение что для начала вся текущая криптография вот-вот окажется на одной полке со свитками в коде Цезаря и "Энигмами"...

(Nature) Quantum supremacy using a programmable superconducting processor

PS

Хотя еще не очень понятно насколько все это готово для практического использования, но есть подозрение что для начала вся текущая криптография вот-вот окажется на одной полке со свитками в коде Цезаря и "Энигмами"...

Отредактировано: DimonT - 27 окт 2019 10:24:53

".... и Ад следовал за ним" - это вообще-то про "хорошего парня" ;)

Карма: +39.04

Регистрация: 05.06.2010

Сообщений: 20,147

Читатели: 8

Регистрация: 05.06.2010

Сообщений: 20,147

Читатели: 8

Цитата: DimonT от 27.10.2019 09:49:0223/10/19 в Nature вышла статья что Google достиг quantum supremacy (решение задачи практически невозможной классическому суперкомпьютеру) на экспериментальном процессоре Sycamore..

(Nature) Quantum supremacy using a programmable superconducting processor\n\nPS

Хотя еще не очень понятно насколько все это готово для практического использования, но есть подозрение что для начала вся текущая криптография вот-вот окажется на одной полке со свитками в коде Цезаря и "Энигмами"...

В практической криптографии важна не столько скорость перебора вариантов, сколько знание критерия останова, то есть распознавание что расшифровка произошла. Так что "brute force" уместен только в применении к известному протоколу передачи шифрованных данных ( с заложенной в протокол контрольной суммой ) В прочих случаях "brute force" бесполезен, то есть что-то вы прочтете, но вот то ли что было написано, лишь посвященный знает. Это как прочтение древних рукописей - вы можете придавать символам любой вам угодный смысл но тот ли это смысл который был заложен автором остается скрытым во тьме веков.

Петербург

44 года

Карма: +7.51

Регистрация: 04.08.2009

Сообщений: 7,289

Читатели: 1

Регистрация: 04.08.2009

Сообщений: 7,289

Читатели: 1

Цитата: Поверонов от 27.10.2019 10:58:21Это как прочтение древних рукописей - вы можете придавать символам любой вам угодный смысл но тот ли это смысл который был заложен автором остается скрытым во тьме веков.

Ну еяпп закладывать в шифрование создание наборов "альтернативных" данных для ложных ключей - теоретически возможно, но практически - тоже требует вычислительных мощностей "несколько за пределами" практической применимости на текущей элементной базе и/или создания новых алгоритмов.

Защита же содержимого а ля "говорящие с ветром^2" - требует серьезного пересмотра всего фрэймворка до и после шифрования, так как распознавать "стандартные" типы данных и языки(**) по нынешним временами задача весьма тривиальная и является классической для дешифровки (привет послужившим контролем "шапкам" и подписям в немецких и японских шифрограммах ВМВ). Так что эта защита малоэффективна для "общих" типов данных ( специфичное же типа спец.телеметрий и сейчас не факт что легко и быстро понять даже при незащищенной передаче) .

В любом случае, всё, что сейчас защищено в т.ч. быстрой утратой актуальности (военные тактические системы связи для голоса и т.п.) или принципом "иголка в стоге сена" (деловые шифры и защита широковещательных каналов ) - будут под ударом как минимум до обретения аналогичных возможностей.

* (доб).

** (доб2) в данном случае сам язык или формат данных являются ключом

Отредактировано: DimonT - 27 окт 2019 13:07:09

".... и Ад следовал за ним" - это вообще-то про "хорошего парня" ;)

Карма: +39.04

Регистрация: 05.06.2010

Сообщений: 20,147

Читатели: 8

Регистрация: 05.06.2010

Сообщений: 20,147

Читатели: 8

Цитата: DimonT от 27.10.2019 12:49:21Ну еяпп закладывать в шифрование создание наборов "альтернативных" данных для ложных ключей - теоретически возможно, но практически - тоже требует вычислительных мощностей "несколько за пределами" практической применимости на текущей элементной базе и/или создания новых алгоритмов.

Защита же содержимого а ля "говорящие с ветром^2" - требует серьезного пересмотра всего фрэймворка до и после шифрования, так как распознавать "стандартные" типы данных и языки по нынешним временами задача весьма тривиальная и является классической для дешифровки (привет послужившим контролем "шапкам" и подписям в немецких и японских шифрограммах ВМВ). Так что эта защита малоэффективна для "общих" типов данных ( специфичное же типа спец.телеметрий и сейчас не факт что легко и быстро понять даже при незащищенной передаче) .

В любом случае, всё, что сейчас защищено в т.ч. быстрой утратой актуальности (военные тактические системы связи для голоса и т.п.) или принципом "иголка в стоге сена" (деловые шифры и защита широковещательных каналов ) - будут под ударом как минимум до обретения аналогичных возможностей.

*-доб.

"деловые" сразу отбрасывайте - они в протоколе уже сейчас имеют встроенную контрольную сумму оригинального текста, что позволяет остановить перебор на совпадении контрольных сумм, что значит при необходимости их легко читают уже существующие спецпроцессоры.

Что касается военных там еще перехватить суметь надо и передать туда-обратно в зонах РЭБ, где кванты не помощники.

Петербург

44 года

Карма: +7.51

Регистрация: 04.08.2009

Сообщений: 7,289

Читатели: 1

Регистрация: 04.08.2009

Сообщений: 7,289

Читатели: 1

Цитата: Поверонов от 27.10.2019 13:03:09"деловые" сразу отбрасывайте - они в протоколе уже сейчас имеют встроенную контрольную сумму оригинального текста, что позволяет остановить перебор на совпадении контрольных сумм, что значит при необходимости их легко читают уже существующие спецпроцессоры.

Что касается военных там еще перехватить суметь надо и передать туда-обратно в зонах РЭБ, где кванты не помощники.

Надо заметить что в статье собственно процессор - ~400 мм^2. Т.е. если "обвязку" упихают во вменяемые размеры - в перспективе дешифраторы м.б. вплоть до ручного исполнения, тогда никаких двусторонних гоняний данных в тыл в ВЦ и обратно.

Т.е. шифрованная тактическая связь "голосом" и тп тогда сразу низведутся до эквивалента "открытого канала"...

Плюс - сложные расчетные модели для восстановления сигнала, неактуальные сейчас по причине "не могем в рилтайме без суперкомпов размером с аудиторию, которых можно посчитать не разуваясь". Физику конечно не обманешь, но вот "по сусекам намести" можно довольно много...

".... и Ад следовал за ним" - это вообще-то про "хорошего парня" ;)

56 лет

Карма: +334.75

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Цитата: DimonT от 27.10.2019 09:49:02Хотя еще не очень понятно насколько все это готово для практического использования, но есть подозрение что для начала вся текущая криптография вот-вот окажется на одной полке со свитками в коде Цезаря и "Энигмами"...

Я стараюсь внимательно следить за темой, но тоже не могу понять, на какой именно этап вышел Гугль. В моей молодости уже не использовались, но ещё были на слуху аналоговые вычислительные машины, где коэффициенты дифференциальных уравнений набирались сопротивлениями и конденсаторами, после чего переходный процесс за разумное время устанавливал в ключевых точках искомые напряжения - решение уравнения с достаточной для практики точностью. Чем дальше в лес, тем

Вот только к криптографии это никакого отношения не имеет. Вообще - даже если сбудутся самые оптимистичные и фантастические планы относительно квантовых компьютеров, для симметричных шифров это означает только сокращение длины ключа в два раза. От типовых на сегодня 256 бит до 128 (10^38 прогонов на квантовом компе, сколько там раз в секунду можно фиксировать состояние системы?), аналогично для хэш-функций. Для асимметричного шифрования в поле точек эллиптической кривой скорее всего так же. Диффи-Хеллман (дискретное логарифмирование) скорее всего будет разобран, и гарантированно будет разобран RSA. Ну когда от 53 кубитов перейдут как минимум к 512, и точность подтянут. Приятно конечно знать, что в рассчитанном ключе из 500 бит только 5 неправильных, всего то 34 триллиона попыток останется.

Но если первые эксперименты имели хоть какое-то отношение к разложению на множители, то сейчас Гугль сделал неизвестно что. Может аналоговую ЭВМ на квантовой базе для задачи коммивояжера или что-то в этом роде. Так что криптографии эти эксперименты не угрожают никак.

Отредактировано: Senya - 27 окт 2019 13:42:14

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Москва

37 лет

Карма: -44.07

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Цитата: Senya от 27.10.2019 13:39:29Я стараюсь внимательно следить за темой, но тоже не могу понять, на какой именно этап вышел Гугль. В моей молодости уже не использовались, но ещё были на слуху аналоговые вычислительные машины, где коэффициенты дифференциальных уравнений набирались сопротивлениями и конденсаторами, после чего переходный процесс за разумное время устанавливал в ключевых точках искомые напряжения - решение уравнения с достаточной для практики точностью. Чем дальше в лес, темтолще партизаныбольше мне кажется, что квантового компьютера в общем смысле сделать пока не смогли, а сделали квантовую модель конкретного процесса с точностью до 99%. Что обогнали универсальный вычислитель неудивительно. Точно так же продувают в аэродинамической трубе модель самолёта и тянут в бассейне модель корабля, получая за минуты натурных экспериментов результаты, требующие многих часов а то и дней вычислений суперкомпьютера.

Вот только к криптографии это никакого отношения не имеет. Вообще - даже если сбудутся самые оптимистичные и фантастические планы относительно квантовых компьютеров, для симметричных шифров это означает только сокращение длины ключа в два раза. От типовых на сегодня 256 бит до 128 (10^38 прогонов на квантовом компе, сколько там раз в секунду можно фиксировать состояние системы?), аналогично для хэш-функций. Для асимметричного шифрования в поле точек эллиптической кривой скорее всего так же. Диффи-Хеллман (дискретное логарифмирование) скорее всего будет разобран, и гарантированно будет разобран RSA. Ну когда от 53 кубитов перейдут как минимум к 512, и точность подтянут. Приятно конечно знать, что в рассчитанном ключе из 500 бит только 5 неправильных, всего то 34 триллиона попыток останется.

Но если первые эксперименты имели хоть какое-то отношение к разложению на множители, то сейчас Гугль сделал неизвестно что. Может аналоговую ЭВМ на квантовой базе для задачи коммивояжера или что-то в этом роде. Так что криптографии эти эксперименты не угрожают никак.

Сомнительно. Даже с учётом отсутствия их у простых смертных. Алгоритмы на основе эллиптических кривых(ECDSA) уязвимы к атакам квантового компьютера. Увеличение длины ключей - экстенсивное решение. Думаю, через несколько лет использование квантостойких хэшей, например, будет более массовым(а в случае с блокчейнами - раньше, такие уже есть - https://github.com/theQRL). Эта проблема обсуждалась за много лет до недавних новостей Гугла, "сделавшего неизвестно что", т.к. грамотнее работать на упреждение уже известной потенциальной проблемы.

Интересно, когда с SSL и др. протоколами основательно поэкспериментируют и поделятся результатами.

Москва

37 лет

Карма: -44.07

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Цитата: adolfus от 27.10.2019 01:03:49Лампы для звука хороши тем, что по сравнению с полупроводниками имеют низкую нелинейность – степенная зависимость с показателем меньше, чем 3/2, против экспоненты. Кроме низкой нелинейности лампа имеет более высокую стабильность характеристик. Это позволяет ограничиться минимум обвязки вплоть до полного отказа от локальной обратной связи, убивающей звук напрочь.

В гитарных примочках, они, бесспорно актуальны) В частности благодаря ОС:)

Цитата: adolfus от 27.10.2019 01:03:49Простой ламповый каскад без ОС, несмотря на уровень НИ в пару процентов на высокой громкости звучит намного чище и прозрачнее, чем полупроводниковый, именно из-за необходимости глубокой ОС у последнего. Особенно это заметно, когда слушаешь музыку с серьезными верхами и большой динамикой, что характерно ударным, перкуссии и щипковым. Для такой музыки полупроводниковые каналы вообще не годятся – теряется прозрачность, читаемость, звук становится глухой, словно из валенка. Через полупроводники можно слушать компрессуху с CD, дудки, смычковые и прочую тягомотину, либо записанное в студиях с высоким уровнем реверберации. Просто нужно однажды послушать барабаны и перкуссию через ламповый и твердотельный тракты на наушники с чувствительностью около 120 дБ, и все сомнения отпадут.

Это всё теория. Фильтрация фонового шума качества звучанию не прибавит. 99% людей адекватно не смогут оценить, какой из ваириантов лучше. Условно качественный(может быть обратили внимание, что последние полноценные обзоры с измерениями объективных параметров были лет 10 назад, а нынче - лишь субъективная оценка обзорщика различными эпитетами?) ламповый усилок на лампах стоит бешеных денег, а ещё нужно чем-то воспроизвести звук - слабым звеном будут

Ещё добавлю - подавляющее большинство, если не все, изданные композиции поступают в продажу с безвозвратно убитым звуком(в аудиоредакторе часто можно увидеть задранные до безумия уровни), а мастер-копии не продаются.

Отредактировано: Head790 - 27 окт 2019 15:24:07

56 лет

Карма: +334.75

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Цитата: Head790 от 27.10.2019 15:10:58Алгоритмы на основе эллиптических кривых(ECDSA) уязвимы к атакам квантового компьютера.

Я здесь не вижу смысла бежать впереди паровоза. Продемонстрированный максимум это разложение числа 15 на простые множители 3 и 5. Даже до 512-бит RSA... долго. На государственном уровне тоже шевелений нет. RSA не стандартизовали никогда, DH в электронной подписи не продержались и 5 лет (считаем что у нас, что у амеров), а принятой почти 20 лет назад эллиптике на замену даже теоретически ничего не рассматривают. Это при том, что в стойкой подписи в гражданском применении (в отличие от стойкого шифрования) государство по настоящему заинтересовано.

Что же касается энтузиастов, я им по-хорошему завидую, но их энтузиазма не разделяю. Взлом современных алгоритмов на квантовом компьютере для меня на уровне марсианской базы. Без фанатиков дела не будет никогда, с фанатиками - когда-нибудь. Не при моей жизни.

Отредактировано: Senya - 27 окт 2019 16:25:27

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Москва

37 лет

Карма: -44.07

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Регистрация: 26.04.2018

Сообщений: 990

Читатели: 0

Аккаунт заблокирован

Цитата: Senya от 27.10.2019 16:24:24Я здесь не вижу смысла бежать впереди паровоза. Продемонстрированный максимум это разложение числа 15 на простые множители 3 и 5. Даже до 512-бит RSA... долго.

Если так рассуждать, то почему бы не откатиться обратно к использованию SSL 2 и TLS 1.0?

Цитата: Senya от 27.10.2019 16:24:24На государственном уровне тоже шевелений нет. RSA не стандартизовали никогда, DH в электронной подписи не продержались и 5 лет (считаем что у нас, что у амеров), а принятой почти 20 лет назад эллиптике на замену даже теоретически ничего не рассматривают. Это при том, что в стойкой подписи в гражданском применении (в отличие от стойкого шифрования) государство по настоящему заинтересовано.

Поищите, какие вопросы в этом плане поднимаются в NIST, в том числе про квантоустойчивое шифрование.

Цитата: Senya от 27.10.2019 16:24:24Что же касается энтузиастов, я им по-хорошему завидую, но их энтузиазма не разделяю. Взлом современных алгоритмов на квантовом компьютере для меня на уровне марсианской базы. Без фанатиков дела не будет никогда, с фанатиками - когда-нибудь. Не при моей жизни.

Думаю, и в начале 2000-х находились те, кто считал шифрование трафика сайтов баловством.

Это как с ядерным оружием, например - ни США ни Россия его применять не собираются, и даже паки с индусами, но тем не менее его модернизируют и поддерживают в рабочем состоянии. На всякий случай, чтоб потом не жалеть, если с одной из сторон заведётся фанатик, который запустит ракеты. Ущерб от взлома алгоритмов шифрования, которые и банки используют, если атаку проведут на критически важные объекты, вряд ли будет маленьким.

ЦитатаВзлом современных алгоритмов на квантовом компьютере для меня на уровне марсианской базы

так от космических исследований вообще толку мало для 99.99% населения планеты, если так судить:)

Про крипту пишут, что блокчейны ряда монет в нынешнем состоянии могут быть взломаны уже через 5 лет с помощью квантового компьютера. Но даже не смотря на то, что пока их никто особо не ломал, периодически их хозяева обновляют своё хозяйство в плане безопасности.

56 лет

Карма: +334.75

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Цитата: Head790 от 27.10.2019 18:48:29Если так рассуждать, то почему бы не откатиться обратно к использованию SSL 2 и TLS 1.0?

Я в курсе этих аргументов и даже согласен с ними. Но простите мне некоторое брюзжание - я один раз и больше не буду - слышу и читаю их уже больше двадцати лет и немного устал. Квантовый обмен ключами был реален тогда и реален сейчас. А вот энтузиазм и опасения насчёт квантового взлома шифров за такой долгий срок поугасли. Ну да и без меня найдутся те, кому это интересно

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Карма: -76.02

Регистрация: 29.12.2015

Сообщений: 3,761

Читатели: 1

Аккаунт заблокирован

Регистрация: 29.12.2015

Сообщений: 3,761

Читатели: 1

Аккаунт заблокирован

Цитата: Поверонов от 27.10.2019 13:03:09"деловые" сразу отбрасывайте - они в протоколе уже сейчас имеют встроенную контрольную сумму оригинального текста, что позволяет остановить перебор на совпадении контрольных сумм, что значит при необходимости их легко читают уже существующие спецпроцессоры.

Что касается военных там еще перехватить суметь надо и передать туда-обратно в зонах РЭБ, где кванты не помощники.

Вы про какую контрольную сумму говорите

хэш (МАС)? но никто не мешает сначала шифровать затем генерить хэш, это то что рекомендуют, ну и останавливаться на совпадении хэша если сначала вычисляется хэш наверно не правильно потому что вы берёте много разных ключей (MAC ведь может генериться с ключами отличными от ключа шифрования) поэтому вероятность попасть в коллизию совсем не равна нулю. Или вы про какую то другую контрольную сумму говорите

хэш (МАС)? но никто не мешает сначала шифровать затем генерить хэш, это то что рекомендуют, ну и останавливаться на совпадении хэша если сначала вычисляется хэш наверно не правильно потому что вы берёте много разных ключей (MAC ведь может генериться с ключами отличными от ключа шифрования) поэтому вероятность попасть в коллизию совсем не равна нулю. Или вы про какую то другую контрольную сумму говорите но зачем её добавляют?

но зачем её добавляют?

Отредактировано: Explorer-2000 - 28 окт 2019 00:21:56

Москва

62 года

Карма: +213.16

Регистрация: 15.07.2009

Сообщений: 31,604

Читатели: 8

Регистрация: 15.07.2009

Сообщений: 31,604

Читатели: 8

Цитата: Поверонов от 27.10.2019 10:58:21В практической криптографии важна не столько скорость перебора вариантов, сколько знание критерия останова, то есть распознавание что расшифровка произошла. Так что "brute force" уместен только в применении к известному протоколу передачи шифрованных данных ( с заложенной в протокол контрольной суммой ) В прочих случаях "brute force" бесполезен, то есть что-то вы прочтете, но вот то ли что было написано, лишь посвященный знает. Это как прочтение древних рукописей - вы можете придавать символам любой вам угодный смысл но тот ли это смысл который был заложен автором остается скрытым во тьме веков.

Например, если у вас свой агент работает начальником их разведки и приказывает каждое сообщение заканчивать словами "heil Hitler"

Многие пытаются смотреть, куда идёт дым.

А надо бы - откуда ветер дует.

А надо бы - откуда ветер дует.

Москва

62 года

Карма: +213.16

Регистрация: 15.07.2009

Сообщений: 31,604

Читатели: 8

Регистрация: 15.07.2009

Сообщений: 31,604

Читатели: 8

Цитата: Head790 от 27.10.2019 15:21:02В гитарных примочках, они, бесспорно актуальны) В частности благодаря ОС:)

Это всё теория. Фильтрация фонового шума качества звучанию не прибавит. 99% людей адекватно не смогут оценить, какой из ваириантов лучше. Условно качественный(может быть обратили внимание, что последние полноценные обзоры с измерениями объективных параметров были лет 10 назад, а нынче - лишь субъективная оценка обзорщика различными эпитетами?) ламповый усилок на лампах стоит бешеных денег, а ещё нужно чем-то воспроизвести звук - слабым звеном будуткленовые аудиофильские колышкиакустические системы.

Ещё добавлю - подавляющее большинство, если не все, изданные композиции поступают в продажу с безвозвратно убитым звуком(в аудиоредакторе часто можно увидеть задранные до безумия уровни), а мастер-копии не продаются.

И недаром эти аудиоэхперды так рьяно протестуют против двойных слепых тестов...

Многие пытаются смотреть, куда идёт дым.

А надо бы - откуда ветер дует.

А надо бы - откуда ветер дует.

56 лет

Карма: +334.75

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Регистрация: 20.11.2008

Сообщений: 27,999

Читатели: 53

Глобальный Модератор

Цитата: Поверонов от 28.10.2019 15:15:59про хэш который вычисляется на оригинальном сообщении

Это актуально для подписи, где сообщение может вообще не шифроваться. Для подтверждения целостности зашифрованного сообщения, как совершенно верно указали, используется MAC (код аутентификациии сообщения). В простейшем варианте это хэш, зашифрованный _другим_ ключом. При равенстве длин, как понимаете, для абсолютно любого варианта сообщения можно подобрать пару ключей шифрования-аутентификации, дающие правильный хэш. Ну если пространство ключей плоское конечно, но вроде сейчас это обязательно.

Отредактировано: Senya - 28 окт 2019 16:20:00

"Иван Грозный помещает на рабочий стол полученный от хана ярлык."(с) Не моё.

Сейчас на ветке:

4,

Модераторов: 0,

Пользователей: 0,

Гостей: 0,

Ботов: 4